projekt_2685_Pristup_k_projektu_detailny

PRÍSTUP K PROJEKTU

Manažérsky výstup I-03

podľa vyhlášky MIRRI č. 401/2023 Z. z.

Povinná osoba | TA SR - Tlačová agentúra Slovenskej Republiky |

Názov projektu | Zvýšenie úrovne kybernetickej bezpečnosti TASR |

Zodpovedná osoba za projekt | Rudolf Ženiš |

Realizátor projektu | TA SR - Tlačová agentúra Slovenskej Republiky |

Vlastník projektu | TA SR - Tlačová agentúra Slovenskej Republiky |

Schvaľovanie dokumentu

Položka | Meno a priezvisko | Organizácia | Pracovná pozícia | Dátum | Podpis (alebo elektronický súhlas) |

Vypracoval | Rudolf Ženiš | TASR | Riaditeľ Úseku informačných technológií | 10.6.2024 |

|

1. História dokumentu

Verzia | Dátum | Zmeny | Meno |

0.1 | 20.05.2024 | Pracovný návrh | Rudolf Ženiš |

1.0 | 10.6.2024 | Zapracovanie súladu s vyhláškou č. 401/2023 Z. z., finálna verzia v súlade so ŽoNFP | Rudolf Ženiš |

2. Účel dokumentu

V súlade s Vyhláškou 401/2023 Z.z. je dokument I-03 Prístup k projektu určený na rozpracovanie detailných informácií prípravy projektu z pohľadu aktuálneho stavu, budúceho stavu a navrhovaného riešenia.

Dokument Prístup k projektu v zmysle vyššie uvedenej vyhlášky a požiadaviek výzvy „Podpora v oblasti kybernetickej a informačnej bezpečnosti na regionálnej úrovni – verejná správa“ (ďalej len výzva) bude obsahovať opis navrhovaného riešenia, architektúru riešenia projektu na úrovniach biznis vrstvy, dátovej vrstvy, technologickej vrstvy, infraštruktúry navrhovaného riešenia a bezpečnostnej architektúry. Dokument tiež popisuje aj implementáciu projektu a preberanie výstupov projektu.

V zmysle usmernenia MIRRI SR sa v projektovej dokumentácii (ani v žiadosti) nešpecifikujú detailne konkrétne riziká a dopady a nezverejňuje sa podrobná dokumentácia toho, kde sú najväčšie riziká IT systémov a uvádzajú sa iba oblasti identifikovaných rizík a dopadov. Zároveň je možné manažérske produkty napísať všeobecne.

1.1 Použité skratky a pojmy

Z hľadiska formálneho sú použité skratky a pojmy v rámci celého dokumentu definované v nasledujúcej tabuľke a priebežne v texte. Pri definovaní v texte sa pri prvom použití skratky v zátvorke označí „ďalej len“.

SKRATKA/POJEM | POPIS |

SIEM | Security Information and Event Management |

WAF | Web Application Firewall |

MFA | Multi-Factor Authentication (Dual-Factor Authentication) |

HW | Hardware |

SW | Software |

LAN | Local Area Network |

IPS | Intrusion Prevention System |

URL | Uniform Resource Locator |

DNS | Domain Name System |

RA VPN | Remote Access Virtual Private Network |

MGMT | Management |

HA | High Availability |

GE | Gigabit Ethernet |

SSD | Solid-State Drive |

SFP | Small form-Factor Pluggable |

DHCP | Dynamic Host Configuration Protocol |

ARP | Address Resolution Protocol |

1.2 Konvencie pre typy požiadaviek (príklady)

V rámci projektu budú definované nasledujúce základné typy požiadaviek:

Funkcionálne (používateľské) požiadavky majú nasledovnú konvenciu:

FRxx

- F funkčná užívateľská požiadavka

- xx číslo požiadavky

Nefunkčné (kvalitatívne, výkonové - Non Functional Requirements - NFR) požiadavky majú nasledovnú konvenciu:

NRxx

- N – nefunkčná požiadavka (NFR)

- xx – číslo požiadavky

Technické požiadavky majú nasledovnú konvenciu:

Txx

- T technická požiadavka

- xx číslo požiadavky

3. Popis navrhovaného riešenia

Navrhované riešenie vychádza z aktuálnych zistení posledného auditu kybernetickej bezpečnosti s názvom „Záverečná správa o výsledkoch auditu prevádzkovateľa základnej služby TA SR“.

Závery auditu kybernetickej bezpečnosti definujú aktuálny stav a potreby, ktoré je nevyhnuté riešiť pre dosiahnutie súladu úrovne kybernetickej a informačnej bezpečnosti (ďalej len KIB) so zákonom č. 69/2018 Z. z. O kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov (ďalej len “zákon o kybernetickej bezpečnosti), Zákonom č. 95/2019 Z. z. O informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov (ďalej len “zákon o ISVS”), vyhláškou 362/2018 Z.z. o obsahu bezpečnostných opatrení, obsah a štruktúra bezpečnostnej dokumentácie a rozsah všeobecných bezpečnostných opatrení (ďalej len vyhláška č. 362 /2018 Z. z.) a ďalšími súvisiacimi predpismi.

Navrhované riešenie tiež zohľadňuje požiadavky definované v smernici európskej únie NIS2.

V rámci projektového zámeru boli stanovené nasledovné ciele a spôsob ich dosiahnutia:

ID | Názov cieľa | Názov strategického cieľa | Spôsob realizácie strategického cieľa |

1 | Zabezpečenie organizácie kybernetickej a informačnej bezpečnosti

Aktualizácia zariadení LAN siete TA SR s cieľom zabezpečenia autentifikovaných a autorizovaných prístupov používateľov a zariadení do LAN siete TA SR. | Dôveryhodný štát pripravený na hrozby

Realizovanie opatrení kybernetickej a informačnej bezpečnosti | Zakúpenie, inštalácia a konfigurácia sieťových zariadení umožňujúcich automaticky riadiť a definovať prístup užívateľov a zariadení na základe rolí do infraštruktúry perimetra LAN siete TA SR použitím protokolu 802.1x. Aplikovanie bezpečnostných mechanizmov DHCP snooping a ARP inspection v LAN sieti TA SR navýšením kybernetickej odolnosti siete. |

2 | Zabezpečenie organizácie kybernetickej a informačnej bezpečnosti

Aplikovanie viacfaktorovej autentifikácie užívateľov pristupujúcich na aktíva infraštruktúry TA SR prostredníctvom RA VPN alebo na publikované WEB portály spolu s kontrolou technických prostriedkov používaných pri prístupoch. | Dôveryhodný štát pripravený na hrozby

Realizovanie opatrení kybernetickej a informačnej bezpečnosti | Zakúpenie systému umožňujúceho aplikovanie a nasadenie viacfaktorovej autentifikácie a overovanie požadovaného stavu zariadení, osoby na základe definovaných rolí prístupu, ktoré sa pripájajú do siete a na systémy TA SR. Konfigurácia systému viacfaktorovej autentifikácie pre jednotlivé skupiny užívateľov pristupujúcich na aktíva IT služieb TA SR. Definovanie politík pre prístupy. Vytvorenie dokumentácie skutočného vyhotovenia viacfaktorovej autentifikácie TA SR. |

3 | Zabezpečenie organizácie kybernetickej a informačnej bezpečnosti

Zaznamenávanie udalostí, ich vyhodnocovanie, korelácia a monitorovanie. Monitorovanie a riešenie KIB incidentov. | Dôveryhodný štát pripravený na hrozby

Realizovanie opatrení kybernetickej a informačnej bezpečnosti | Zakúpenie, inštalácia a konfigurácia SIEM systému spolu s nevyhnutnými hardwarovými prvkami potrebnými pre jeho prevádzkovanie na infraštruktúre TA SR. Vytvorenie dokumentácie skutočného vyhotovenia SIEM nástroja na monitorovanie aktív v prostredí TA SR. |

4 | Zabezpečenie organizácie kybernetickej a informačnej bezpečnosti

Ochrana web portálov TA SR

Cieľ realizovaný v zmysle oprávnených pod aktivít: „Sieťová a komunikačná bezpečnosť“ a „Riadenie prístupov do LAN siete“ | Dôveryhodný štát pripravený na hrozby

Realizovanie opatrení kybernetickej a informačnej bezpečnosti | Inštalácia a konfigurácia WAF - systému určeného pre zabezpečenie web portálov, ktoré sú dostupné zo siete Internet a na ktoré pristupujú interní a externí užívatelia. Vytvorenie dokumentácie skutočného vyhotovenia WAF nástroja na monitorovanie aktív v prostredí TA SR. |

5 | Zabezpečenie organizácie kybernetickej a informačnej bezpečnosti

Aktualizácia doménového kontroléra na podporovanú verziu, inštalácia a konfigurácia AAA servera pre prevádzkovanie a nasadenie štandardizovaného overovacieho protokolu 802.1x

Cieľ realizovaný v zmysle oprávnených pod aktivít: „Sieťová a komunikačná bezpečnosť“ a „Riadenie prístupov do LAN siete“ | Dôveryhodný štát pripravený na hrozby

Realizovanie opatrení kybernetickej a informačnej bezpečnosti | Zakúpenie, inštalácia a konfigurácia systému pre správu užívateľov a zariadení TA SR – doménový kontrolér. Inštalácia a konfigurácia AAA Rádius servera pre potreby nasadenia autentifikácia a autorizácie na základe rolí pri prístupe do LAN siete TA SR. Vytvorenie dokumentácie skutočného vyhotovenia v prostredí TA SR. |

6 | Zabezpečenie organizácie kybernetickej a informačnej bezpečnosti

Ochrana dátového centra a kontrolovaný prístup zamestnancov na publikované a prevádzkované IT služby v dátovom centre on-premise.

Cieľ realizovaný v zmysle oprávnených pod aktivít: „Sieťová a komunikačná bezpečnosť“ | Dôveryhodný štát pripravený na hrozby

Realizovanie opatrení kybernetickej a informačnej bezpečnosti | Zakúpenie, inštalácia a konfigurácia dáta center firewall zariadenia na kontrolu a inšpekciu aplikačnej komunikácie od koncových bodov a zamestnancov TA SR. Nasadenie inšpekčnej kybernetickej kontroly medzi aplikačnou, middle ware a dátovou vrstvou dátového centra, oddelením jednotlivých segmentov datecenter architektúry a jej vrstiev. Vytvorenie dokumentácie skutočného vyhotovenia WAF nástroja na monitorovanie aktív v prostredí TA SR. |

4. Architektúra riešenia projektu

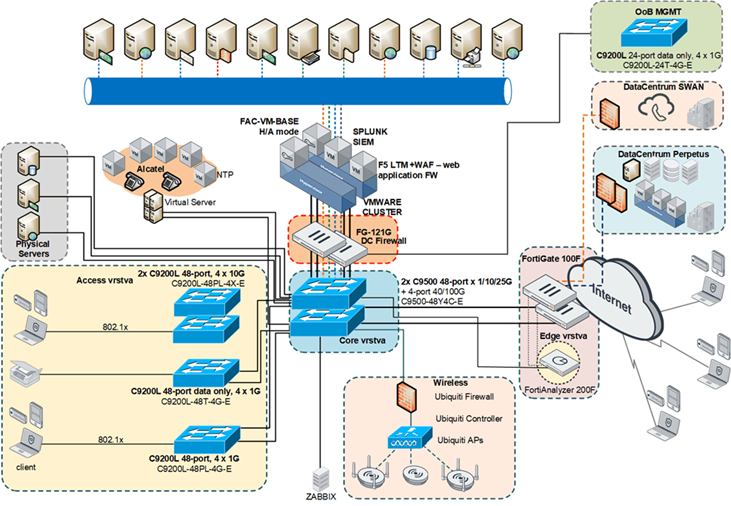

Architektúra celého riešenia je v zmysle usmernenia MIRRI SR rámcová tak, aby bolo z projektu zrejmé, ktoré komponenty v rámci realizácie projektu budú vytvorené (a budú realizovať konkrétne opatrenia KIB).

Primárne opatrenia kybernetickej bezpečnosti chránia IS TA SR. Z vyššie definovaných spôsobov realizácie cieľov (viď kapitola 3 Popis navrhovaného riešenia) je zrejmé, o aké komponenty zabezpečenia pôjde – prepínače (switch-e), nástroje na micro segmentáciu siete, systém SIEM s potrebným hardwarom na jeho prevádzku, systémy zabezpečujúce viacfaktorové overovanie, systémy pre kontrolu web komunikácie smerom od zamestnancov TA SR do siete Internet, ale aj zabezpečenie web portálov TA SR, oddelenie jednotlivých aplikačných vrtieva v dátovom centre, ktoré sú dostupné zo siete Internet ako aj ochrana komunikácie v dátovom centre on-premise.

Obrázok:

Obrázok archimate:

4.1 Biznis vrstva

Predmetom realizácie projektu bude zavedenie a IT podpora nasledovných business procesov:

- Riadenie prevádzky siete a informačného systému

- Zaznamenávanie, monitorovanie a riešenie incidentov kybernetickej bezpečnosti

Okrem samotného zabezpečenia opatrení KIB v zmysle zákona o kybernetickej bezpečnosti a zákona o ISVS sa projekt bude dotýkať prakticky všetkých biznis procesov, ktoré sú vykonávané TA SR ako PZS, a ktoré sú realizované prostredníctvom informačných systémov TA SR za účelom poskytovania základnej služby.

4.1.1 Prehľad koncových služieb – budúci stav:

Projekt nerealizuje koncové služby pre občanov a podnikateľov. Realizáciou projektu dochádza k zavedeniu opatrení kybernetickej a informačnej bezpečnosti (ďalej len KIB), ktoré zabraňujú kybernetickým útokom a na základe toho chránia prevádzku ostatných koncových služieb TA SR.

Z toho vyplýva, že „koncovou službou“ projektu bude samotná služba kybernetickej a informačnej bezpečnosti, poskytovaná organizácií a vrátane odoberateľov vy publikovaného obsahu. Služba je poskytovaná automatizovane IT technológiami KIB, z toho dôvodu je charakterizovaná ako úroveň 5.

4.1.2 Jazyková podpora a lokalizácia

Projekt bude realizovaný v podobe dokumentov (politiky, plány, stratégie, analýza atď.), ktoré budú akceptované v slovenskom jazyku prípadne na základe dohody v anglickom jazyku. Implementované softvérové riešenia budú akceptované v slovenskej, českej alebo v anglickej mutácií. Dodané softvérové riešenia, alebo hardvérové komponenty musia mať návod v slovenskom, alebo anglickom jazyku. Projektová dokumentácia bude vyhotovovaná v slovenskom jazyku.

Výstupy z prevádzky systémov budú akceptované v slovenskom a anglickom jazyku, niektoré čiastkové výstupy (napr. Logy incidentov) sú akceptované v podobe skriptov, ktoré musí byť možné transformovať do používateľsky zrozumiteľného jazyka resp. zabezpečiť ich vhodnú interpretáciu.

4.2 Aplikačná vrstva

Aplikačná vrstva bude realizovaná súborom opatrení KIB, ktoré budú ochraňovať IS zabezpečujúce primárne prevádzku základnej IT služby. V aplikačnej vrstve je potrebné uvažovať o Front-End IT services (verejných) častiach základnej služby a Back-Office IT services (neverejných častiach) základnej služby. Implementované komponenty - v prípade TA SR - budú opatrenia inštalované v rámci architektúry TA SR.

In Situ budú nasadené nasledovné opatrenia:

- WAF – Web Aplikačný Firewall (vrátane jeho implementácie a nasadenia)

- Prepínače LAN siete umožňujúce aplikovať bezpečnostné mechanizmy:

- DHCP snooping

- ARP inspection

- Autentifikované a autorizované pripájanie do LAN siete TA SR,

- AAA server s Rádius štandardizovaným protokolom pre autentifikovaný, autorizovaný a oprávnený prístup do LAN siete,

- SIEM pre prevádzkovú analýzu , korelovanie a vyhodnocovanie zaznamenaných udalostí,

- HW a SW vybavenie na zabezpečenie SIEM funkcionality udalosti infraštruktúry siete TA SR,

- Minimálne dvoj-faktorová autentifikácia pre RA VPN prístup do siete TA SR a na publikované WEB portály,

- Vybudovanie komunikačnej a inšpekčnej ochrany, segmentácie na úrovni architektúry dátového centra.

4.2.1 Rozsah informačných systémov – AS IS TA SR

Kód ISVS (z MetaIS) | Názov ISVS | Modul ISVS (zaškrtnite ak ISVS je modulom) | Stav IS VS (AS IS) | Typ IS VS | Kód nadradeného ISVS (v prípade zaškrtnutého checkboxu pre modul ISVS) |

isvs_559 | IS SOFTIP Profit | ☐ | Prevádzkovaný a plánujem rozvíjať | Ekonomický a administratívny chod inštitúcie |

|

isvs_562 | Internetový portál TASR | ☐ | Prevádzkovaný a plánujem rozvíjať | Prezentačný |

|

isvs_561 | Systém FOTOWARE | ☐ | Prevádzkovaný a plánujem rozvíjať | Agendový |

|

isvs_560 | Redakčný systém TASR | ☐ | Prevádzkovaný a plánujem rozvíjať | Agendový |

|

isvs_564 | IS Spin | ☐ | Prevádzkovaný a plánujem rozvíjať | Ekonomický a administratívny chod inštitúcie |

|

4.2.2 Rozsah informačných systémov – TO BE TA SR

Táto kapitola je irelevantná pre predmet projektu – implementácia bezpečnostných riešení. Nejde o agendový alebo iný informačný systém verejnej správy.

4.2.3 Využívanie nadrezortných a spoločných ISVS – AS IS

V rámci projektu a realizovaného ISVS sa nebudú využívať nadrezortné a spoločné ISVS.

4.2.4 Prehľad plánovaných integrácií ISVS na nadrezortné ISVS – spoločné moduly podľa zákona č. 305/2013 e-Government-e – TO BE

Projekt resp. ním realizovaný ISVS nebude integrovaný na ISVS a nadrezortné ISVS – spoločné moduly podľa zákona č. 305/2013 o e-Government-e.

4.2.5 Prehľad plánovaného využívania iných ISVS (integrácie) – TO BE

Projekt resp. ním realizovaný ISVS nebude integrovaný na iné ISVS.

4.2.6 Aplikačné služby pre realizáciu koncových služieb – TO BE

Jedinou aplikačnou službou nového bude Aplikačná služba kybernetickej a informačnej bezpečnosti TA SR, ktorá je spoločným pomenovaním všetkých implementovaných opatrení v rámci realizácie projektu a zapracovaním pripomienok z auditu zo dňa 20. 11. 2023.

4.2.7 Aplikačné služby na integráciu – TO BE

Predmetom realizácie projekt resp. ním realizovaného ISVS nebudú žiadne služby určené na integráciu v rámci TO BE stavu.

4.2.8 Poskytovanie údajov z ISVS do IS CSRÚ – TO BE

Projekt resp. ním realizovaný ISVS nebude poskytovať údaje z ISVS do IS CSRÚ.

4.2.9 Konzumovanie údajov z IS CSRU – TO BE

Projekt resp. ním realizovaný ISVS nebude konzumovať údaje z IS CSRU.

4.3 Dátová vrstva

4.3.1 Údaje v správe organizácie

Projekt resp. ním realizovaný ISVS nebude priamo zabezpečovať správu údajov TA SR, bude spravovať iba údaje nevyhnutné činnosti na zabezpečenie KIB TA SR ako PZS (napríklad údaje logov zo SIEM, informácie o riešení incidentov KIB, zoznam oprávnení zamestnancov a externých spolupracovníkov TA SR, riešenie prístupu užívateľov, segmentácia a ochrana dátového centra a pod.).

Z toho dôvodu neuvádzame na mapovanú štruktúru údajov v správe TA SR.

4.3.2 Dátový rozsah projektu - Prehľad objektov evidencie - TO BE

V rámci realizovaného projektu nevzniknú nové objekty evidencie tak, ako vznikajú v prípade štandardných informačných systémov. Predmetom evidencie nebudú napríklad občania resp. informácie o nich atď. Systém bude viesť evidenciu prístupov a oprávnení zamestnancov TA SR a externých spolupracovníkov. V rámci služby SIEM budú vznikať záznamy o incidentoch a tieto budú vyhodnocované a na základe nich budú prebiehať priamo reakcie na kybernetické incidenty.

Takto uvedené skutočnosti teda môžeme - v snahe definovať objekty evidencie - prezentovať nasledovne:

ID OE | Objekt evidencie - názov | Objekt evidencie - popis | Referencovateľný identifikátor URI dátového prvku |

OE_01 | Prístupové oprávnenia | Evidencia prístupových práv zamestnancov a spolupracovníkov TA SR k jednotlivým IS TA SR, evidencia práv prístupov k webovým aplikáciám, evidencia všetkých informácií, ktoré sú potrebné pre riadenie prístupov v rámci IS TA SR | Nemá |

OE_02 | Záznam kybernetického incidentu | Záznamy (logy) SIEM, ktoré vznikajú na základe monitorovania IS TA SR. Jednotlivé záznamy sú vyhodnocované podľa nastavení (definovaných prípad použitia) a slúžia na identifikáciu kybernetického incidentu. V prípade kybernetického incidentu sú tieto ukladané v SIEM systéme. | Nemá |

4.3.3 Referenčné údaje

V rámci projektu ani ním realizovaného ISVS nebudú využívané referenčné údaje ani projekt resp. ním realizovaný ISVS nebude poskytovať referenčné údaje.

4.3.3.1 Identifikácia údajov pre konzumovanie alebo poskytovanie údajov do/z CSRU

V rámci projektu ani ním realizovaného ISVS nebudú spravované údaje určené na konzumovanie alebo poskytovanie do/z CSRU.

4.3.4 Kvalita a čistenie údajov

4.3.4.1 Zhodnotenie objektov evidencie z pohľadu dátovej kvality

Predmetom projektu nebude hodnotenie kvality ani čistenie údajov.

4.3.5 Otvorené údaje

V rámci projektu ani ním realizovaného ISVS nebudú vytvárané otvorené údaje.

4.3.6 Analytické údaje

V rámci projektu ani ním realizovaného ISVS nebudú vytvárané analytické údaje.

4.3.7 Moje údaje

V rámci projektu sa bude narábať s údajmi zamestnancov TA SR a externých spolupracovníkov TA SR pri aktualizácii doménového radiča a aplikovaní viacfaktorovej autentifikácie užívateľov a koncových zariadení. Rozsah spracovania týchto údajov nebude nad rámec súčasného rozsahu.

4.3.8 Prehľad jednotlivých kategórií údajov

Predmetom realizácie projektu nebudú žiadne údaje, ktoré by boli referenčnými, spadali by do kategórie “Moje údaje”, “Otvorené údaje” a tiež nebudú poskytované ako analytické údaje.

4.4 Technologická vrstva

4.4.1 Prehľad technologického stavu - AS IS

S ohľadom na inštrukcie MIRRI SR neuvádzame podrobný prehľad technologického stavu AS IS.

Konštatujeme, že z pohľadu zabezpečenia KIB je potrebné AS IS stav doplniť tak, aby bol zabezpečený súlad opatrení KIB s požiadavkami zákona o kybernetickej bezpečnosti, ako aj ďalších zákonov a vyhlášok súvisiacich s KIB organizácii verejnej správy. Tiež je potrebné zohľadniť požiadavky prezentované smernicou európskej únie NIS2.

4.4.2 Požiadavky na výkonnostné parametre, kapacitné požiadavky – TO BE

Parameter | Jednotky | Predpokladaná hodnota | Poznámka |

Počet interných používateľov | Počet | 135 |

|

Počet súčasne pracujúcich interných používateľov v špičkovom zaťažení | Počet | 80 |

|

Počet externých používateľov (internet) | Počet | 127 000 |

|

Počet externých používateľov používajúcich systém v špičkovom zaťažení | Počet | 16625 |

|

Počet transakcií (podaní, požiadaviek) za obdobie | Počet/obdobie | 11250000/denne |

|

Objem údajov na transakciu | Objem/transakcia | 77 kB |

|

Objem existujúcich kmeňových dát | Objem | 144 TB |

|

4.4.3 Návrh riešenia technologickej architektúry pre TA SR

Z technologického hľadiska pôjde o nasledovné realizácie:

1.Infraštruktúra pre sieťovú a komunikačnú bezpečnosť:

Realizáciou sa sleduj splnenie nasledovných cieľov:

- Sieťová a komunikačná bezpečnosť

- Bezpečnosť pri prevádzke informačných systémov a sietí

- Riadenie prístupov podľa definovaných rolí

Momentálne prevádzkované zariadenia LAN siete TA SR sú technologicky a morálne zastarané, nie je možné už na tieto zariadenia zakúpiť podporu od výrobcu zariadení. Zariadenia nepodporujú v dostatočnom rozsahu štandardizovaný overovací protokol 802.1x pre autentifikáciu a autorizáciu užívateľov a koncových zariadení, ktoré sa pripájajú do infraštruktúry TA SR. Prevádzkované prepínače tiež nedisponujú portami 10 Gbps a rýchlejšími pre pripájanie serverov, diskových polí a iných zariadení využívajúcich tieto požadované rýchlosti. Vzhľadom na uvedené technologické skutočnosti sa v rámci projektu bude realizovať inštalácia a konfigurácia novej sieťovej infraštruktúry.

Predmetom plnenia bude dodávka hardwaru a softwaru pre infraštruktúru zvýšenia odolnosti voči kybernetickým hrozbám :

- Server č. 1 – HW pre inštaláciu SW pre správu a kontrolu identít a funkcionalitu AAA servera, prevádzkovanie SIEM technológie a Web aplikačnej bezpečnosti

- Server č. 2 – HW pre inštaláciu SW pre správu a kontrolu identít a funkcionalitu AAA servera, prevádzkovanie SIEM technológie a Web aplikačnej bezpečnosti

- Access prepínač č. 1 v počte kusov 2 – 48 portový 100/1000 RJ45, PoE+, 4 x 10 Gbps uplink

- Access prepínač č. 2 v počte kusov 1 – 48 portový 100/1000 RJ45, PoE+, 4 x 1Gbps uplink

- Access prepínač č. 3 v počte kusov 1 – 48 portový 100/1000 RJ45, 4 x 1Gbps uplink

- Access prepínač č. 4 v počte kusov 1 – 24 portový 100/1000 RJ45, 4 x 1Gbps uplink

- Core prepínač č. 5 v počte kusov 2 – 48 portový 10/25 Gbps SFP+

- Datacentre Firewall č.6 v počte kusov 2- 18 x GE RJ45 ports 8 x GE SFP slots, 4 x 10GE SFP+, 480GB SSD storage,

- SW – doménový radič

Služby:

- Analýza prevádzkového prostredia pre nasadenie prepínačov a servera do prostredia TA SR

- Kategorizácia a segmentácia zariadení do jednotlivých definovaných VLAN sietí

- Vypracovanie HLD dokumentu

- Konfigurácia servera

- Základná konfigurácia prepínačov

- Konfigurácia VLAN sietí na prepínačoch

- Konfigurácia jednotlivých portov na prepínačoch

- Konfigurácia DHCP snoopingu a ARP inšpekcie

- Testovacia prevádzka a ladenie systému

- Inštalácia, konfigurácia a integrácia dual-factor autentifikácie pre koncové zariadenia

- Inštalácia, konfigurácia firewall zariadenia pre aplikačné služby dátového centra

- Dokumentácia skutočného vyhotovenia riešenia

Nasadenie štandardu 802.1x pre overovanie užívateľov:

- Analýza možnosti nasadenia 802.1x do LAN siete TA SR

- Vytvorenie dokumentácie pre nasadenie 802.1x

- Aktualizácia doménového radiča TA SR

- Konfigurácia AAA servera pre účely 802.1x

- Konfigurácia prepínačov pre 802.1x funkcionalitu

- Konfigurácia povolenia overovania doménových zariadení cez GPO

- Konfigurácia rolí a politík pre overovanie jednotlivých zariadení a používateľov prostredníctvom certifikátov

- Testovanie funkcionality a prípadné ladenie politík

- Dokumentácia skutočného vyhotovenia

2. SIEM – monitorovanie udalostí v IT infraštruktúre TA SR

Realizáciou sa sleduje splnenie nasledovných cieľov:

- Riešenie kybernetických bezpečnostných incidentov

- Zaznamenávanie udalostí a monitorovanie

Systém SIEM bude monitorovať a vyhodnocovať udalosti LAN infraštruktúry, logy z firewallov, doménových kontrolérov prípadne ďalších prvkov sieťovej infraštruktúry TA SR.

Predmetom plnenia bude dodávka hardwaru a softwaru :

- Server č. 2 – HW pre inštaláciu SW pre správu identít a funkcionalitu AAA servera

- Diskové pole č. 1 – HW pre potreby ukladania zaznamenaných udalostí

- SW – SIEM systém

Nasadenie SIEM systému:

- Analýza požiadaviek TA SR, stanovenie jednotlivých „prípad použitia“

- Vypracovanie dokumentácie pre nasadenie SIEM systému v prostredí TA SR

- Konfigurácia servera a diskového poľa

- Inštalácia a konfigurácia SIEM systému

- Konfigurácia a ladenie SIEM systému pre jednotlivé „prípady použitia“

- Testovacia prevádzka a prípadné ladenie SIEM systému

- Vypracovanie dokumentácie skutočného vyhotovenia

3. Ochrana web portálov TA SR

Realizáciou sa sleduje splnenie nasledovných cieľov:

- Sieťová a komunikačná bezpečnosť

- Riadenie prístupov do LAN siete

Kybernetická aplikačná ochrana bude riešiť zabezpečenie web portálov TA SR pred možnými útokmi zo siete Internet.

Predmetom plnenia bude dodávka softwaru:

- SW – Web Aplikačný Firewall

Nasadenie WAF:

- Prevádzková analýza web portálov

- Vypracovanie dokumentácie implementácie pre nasadenie WAF v prostredí TA SR

- Inštalácia, konfigurácia a ladenie WAF pre jednotlivé WEB portály

- Testovacia prevádzka a prípadné ladenie WAF

- Vypracovanie dokumentácie skutočného vyhotovenia

4. Viacfaktorová autentifikácia pri prístupe k aktívam TA SR

Realizáciou sa sleduje splnenie nasledovných cieľov:

- Riadenie prístupov do LAN siete na základe definovaných rolí

Predmetom plnenia bude dodávka licencii pre zabezpečenie služby viacfaktorovej autentifikácie :

- Licencie – Prístup ku cloudovej službe viacfaktorovej autentifikácie

Nasadenie viacfaktorovej autentifikácie:

- Analýza prístupov na aktíva TA SR s možnosťou použitia viacfaktorovej autentifikácie

- Vypracovanie dokumentácie pre nasadenie viacfaktorovej autentifikácie do prostredia TA SR

- Konfigurácie služby viacfaktorovej autentifikácie

- Testovacia prevádzka a prípadné ladenie

- Vypracovanie dokumentácie skutočného vyhotovenia

Multi-factor autentifikácia

Z pohľadu pripomienok z auditu KIB a zákona o kybernetickej bezpečnosti č. 69/2018 Z.z. je dôležitým cieľom každej organizácie poskytnúť bezpečný, kontrolovaný riadený sieťový prístup umožňujúci overenej osobe prístup k infraštruktúre, v dedikovanom čase bez vedľajších kompromisov v oblasti kybernetickej bezpečnosti. Authenticator ako Single Sign-On autentifikačné zariadenie poskytuje bezpečnú dvoj faktorovú metódu overenia identity osoby a prístupu založeného na definovaných rolách v organizácií. Integrácia do infraštruktúry je realizované prostredníctvom overovacieho protokolu rádius. Integrácie s existujúcimi podpornými systémami ako sú napríklad Active Directory alebo LDAP prinesie funkcionalitu na získanie oprávnenia založeného na identite používateľov v danej organizácií bez dodatočného nastavenia identity užívateľa zo strany administrátora siete. Pre správcov infraštruktúry je to jednoduchšie riešenie na overenie koncovej identity, bez dodatočného nastavenia osobných atribútov pre každého užívateľa samostatne. Authenticator stavia na princípoch Single Sign-on, pridáva modulárny rozsah metódy identifikácie používateľov a väčšiu granulárnú škálovateľnosť. Authenticator sa tak stane je strážcom autorizácie v zabezpečenej sieti organizácie, ktorá ho identifikuje a dynamicky nastaví prístupové povolenia. Požadované informácie atribúty oprávneného prístupu osoby oznamuje na prístupové zariadenia v bezpečnostných politikách založených na identite organizácie.

Implementácia autentifikátora môže byť realizovane vo virtuálnom prostredí.

Podporované prostredia a požiadavky na virtualizáciu:

Hypervisors Supported VMware ESXi/ ESX 6/ 7/ 8, Microsoft Hyper-V Server 2010, 2012 R2, 2016, 2019

Maximum Virtual CPUs Supported 1

Virtual NICs Required (Minimum / Maximum) 1

Virtual Machine Storage (Minimum / Maximum) 1TB

Virtual Machine Memory Required (Minimum / Maximum) 4 GB

High Availability Support Active-Passive mode a High Availability and Config Synchronization

5. Datacentre Firewall

Datacentre firewall rozširuje viditeľnosť a kontrolu, zabezpečuje konzistentné nasadenie a presadzovanie zjednodušenej, jednotnej kybernetickej politiky. Bezpečnostné zásady umožňujú centralizovanú správu naprieč rozsiahlou infraštruktúrou s nasledujúcimi kľúčovými atribútmi ako je Interaktívna hĺbková analýza dátovej komunikácie, kontrola zraniteľnosti škodlivým kódom viacvrstvová ochrana v reálnom čase, monitorovanie potencionálnych hrozieb na základe aktuálnych inšpekcií, medzi IT službami dátového centra a koncovým odberateľom služby. Súčasťou softvérového balíka pre kybernetickej ochrany sú požadované nasledovné služby Advanced Malware Protection, URL Control, IPS, Antispam Services.

Realizáciou sa sleduje splnenie nasledovných kybernetických cieľov:

Kontrola a inšpekcia aktívnej komunikácie pre vy publikované IT služby v dátovom centre, segmentácia a ochrana medzi vrstvami siete v dátovom centre (aplikačná vrstva, middleware, dátové úložisko, prístup do databázovej vrstvy)

Odporúčané minimálne parametre pre navrhované zariadenie na aktívnu kybernetickú ochranu vy publikovaných IT služieb z prostredia dátového centra a pripojenie do infraštruktúry siete je navrhnuté na tieto parametre :

Minimálne požiadavky na pripojenie do infraštruktúry siete na ochranu kybernetických hrozieb

8 x GE RJ45 ports

Dedikovaný 1 x MGMT port,

Dedikovaný 1 X HA port,

8 x GE SFP slots,

4 x 10GE SFP+ slots

Dátové úložisko 480GB SSD,

zdvojené AC redundantné napájanie

Nasadenie ochrany dátové centra voči kybernetickým hrozbám a zraniteľnosti pred škodlivým kódom:

- Analýza komunikácie v dátovom centre a rozdelenie na medzi vrstvovú ochranu segmentácie infraštruktúry

- Vypracovanie dokumentácie pre nasadenie a implementáciu riešenia

- Konfigurácie a nasadenie služby ochrany, inšpekcie, segmentácie dátového centra

- Testovacia prevádzka a doladenie prevádzkovej komunikácie, hardening aplikačnej komunikácie

- Vypracovanie dokumentácie skutočného vyhotovenia

6. Diskové pole

Riešenie je koncipované pre ukladanie logov zo systému SIEM. Diskové pole patrí do kategórie „unifikovaných riešení“, to znamená, že má v sebe priamo integrovanú podporu blokového prístupu (protokoly FC, iSCSI, FCoE) ako aj súborového prístupu (protokoly CIFS a NFS) a protokol S3 pre objektový prístup. Toto diskové pole interne používa operačný systém vo verzii cluster mode.

Cluster-mode - najnovšia verzia operačného systému, ktorá vytvára nad jedným alebo viacerými diskovými poliami virtualizačnú (hypervízorovú) vrstvu (podobne ako napr. VMware resp. Hyper-V u serverov), na ktorej je možné vytvárať virtuálne radiče (SVM - Storage Virtual Machine), ktoré poskytujú kapacitu a služby pripojeným serverom. Virtualizačná vrstva na úrovni radičov dáva riešeniu niekoľko konkurenčných výhod, ako napríklad možnosť zdieľať systémové zdroje všetkých pripojených diskových polí (cache, výkon procesorov, sieťové a diskové adaptéry) alebo na druhej strane vyhradiť niektoré systémové zdroje pre servery alebo úlohy, ktoré majú prioritu (multitenant prístup). Z ďalších významných výhod by sme ešte spomenuli možnosť bez od stávkového presúvania dátových zväzkov (volumov) medzi diskami rôznych druhov.

Navrhované diskové pole je osadené nasledovne:

- 10x 10TB NL-SAS diskami............ 100 TB raw kapacita určená na zálohy

- 20x 1,8TB SAS diskami................. 36 TB raw kapacita určená na produkčné dáta

- 4x 1,9TB SSD diskami................. 7,6 TB raw kapacita určená na DB

Diskové pole bude používané na zálohy, produkčné dáta a na DB, v neposlednom rade na ukladanie logov zo systému SIEM. Pripojenie diskového poľa k host-om je realizované 8x 10Gb SFP+ portami a Twinax káblami

7. Serverová infraštruktúra a Virtualizačné prostredie

Serverová infraštruktúra bude pozostávať z dvoch identických fyzických x86 serverov v nasledovnej konfigurácii:

2x CPU 16 core @ 3.0 GHz

768 GB DDR5 RAM

2x NVME boot disk 960 GB v RAID1

1x 10/25GbE SFP28 2-Port OCP Ethernet Adapter

1x 10/25GbE SFP28 2-Port PCIe Ethernet Adapter

1x 1Gb 4-port Adapter

Serverová infraštruktúra bude slúžiť ako podklad pre virtualizačnú technológiu, ktorá bude zabezpečovať prostredie pre inštaláciu SW pre správu a kontrolu identít, funkcionalitu AAA servera, prevádzkovanie SIEM technológie a Web aplikačnej bezpečnosti.

Virtualizácia na platforme x86 je technológia, ktorá umožňuje spúšťanie viacerých operačných systémov a aplikácií na jednom fyzickom hardvéri tým, že vytvára virtuálne počítače (VM, z anglického Virtual Machines). Tieto virtuálne počítače fungujú ako nezávislé jednotky s vlastnými operačnými systémami, aplikáciami a užívateľmi, napriek tomu, že sú všetky hosťované na jednom fyzickom stroji.

Hlavné komponenty virtualizácie na platforme x86:

Hypervisor (Virtualizačný monitor):

Typ 1 (Bare-metal): Hypervisor beží priamo na fyzickom hardvéri a host-uje virtuálne stroje (napr. VMware ESXi, Microsoft Hyper-V, Xen).

Typ 2 (Hosted): Hypervisor beží ako aplikácia na existujúcom operačnom systéme a umožňuje spúšťanie virtuálnych strojov (napr. VMware Workstation, Oracle VM VirtualBox).

Virtuálne stroje (VMs):

Sú to izolované prostredia, ktoré simulujú fyzický hardvér a umožňujú spúšťanie rôznych operačných systémov a aplikácií.

Hostiteľský operačný systém (Host OS):

V prípade hypervisora typu 2, hostiteľský OS je ten, na ktorom beží hypervisor.

Hosťujúci operačný systém (Guest OS):

OS, ktorý beží vo virtuálnom stroji a je izolovaný od iných VM a hostiteľského OS.

Výhody virtualizácie na platforme x86:

Konsolidácia serverov:

Umožňuje spustiť viacero serverov na jednom fyzickom stroji, čo vedie k lepšiemu využitiu zdrojov a zníženiu nákladov na hardvér.

Izolácia a bezpečnosť:

Virtuálne stroje sú izolované od seba, čo zvyšuje bezpečnosť a umožňuje lepšiu správu zdrojov.

Flexibilita a škálovateľnosť:

Umožňuje jednoduché pridávanie a odstraňovanie virtuálnych strojov podľa potreby bez nutnosti fyzických úprav.

Testovanie a vývoj:

Umožňuje vývojárom a testerom spúšťať rôzne OS a aplikácie v izolovanom prostredí bez rizika poškodenia hlavného systému.

4.4.4 Využívanie služieb z katalógu služieb vládneho cloudu

Projekt ani ním realizovaný ISVS nebude využívať služby vládneho cloudu.

4.5 Bezpečnostná architektúra

V súčasnosti - ako vyplýva z projektového zámeru - nie sú opatrenia KIB TA SR - v súlade s požiadavkami príslušných predpisov. Navrhovaná architektúra riešenia t.j. dosiahnutie TO BE stavu bude znamenať dosiahnutie súladu opatrení s nasledovnou legislatívou:

- Zákon č. 95/2019 Z.z. o informačných technológiách vo verejnej správe

- Zákon č. 69/2018 Z.z. o kybernetickej bezpečnosti

- Zákon č. 45/2011 Z.z. o kritickej infraštruktúre

- vyhláška Úradu podpredsedu vlády Slovenskej republiky pre investície a informatizáciu č. 78/2020 Z. z. o štandardoch pre informačné technológie verejnej správy

- vyhláška Úradu podpredsedu vlády Slovenskej republiky pre investície a informatizáciu č. 179/2020 Z. z., ktorou sa ustanovuje spôsob kategorizácie a obsah bezpečnostných opatrení informačných technológií verejnej správy

- vyhláška Úradu na ochranu osobných údajov Slovenskej republiky č. 158/2018 Z. z. o postupe pri posudzovaní vplyvu na ochranu osobných údajov

- Nariadenie Európskeho parlamentu a Rady (EÚ) 2016/679 z 27. apríla 2016 o ochrane fyzických osôb pri spracúvaní osobných údajov a o voľnom pohybe takýchto údajov, ktorým sa zrušuje smernica 95/46/ES (všeobecné nariadenie o ochrane údajov)

- Zákon č. 18/2018 Z. z. o ochrane osobných údajov a o zmene a doplnení niektorých zákonov.

5. Závislosti na ostatné ISVS / projekty

Projekt nie je závislý od iných ISVS alebo projektov.

6. Zdrojové kódy

TA SR plánuje pri obstarávaní jednotlivých súčastí projektu, pri ktorých môžu vzniknúť zdrojové kódy postupovať v zmysle vzoru Zmluvy o dielo. Zmluvnú úpravu predkladáme nasledujúcu:

- Zhotoviteľ je povinný pri akceptácii Informačného systému odovzdať Objednávateľovi funkčné vývojové a produkčné prostredie, ktoré je súčasťou Informačného systému.

- Zhotoviteľ je povinný pri akceptácii Informačného systému alebo jeho časti odovzdať Objednávateľovi Vytvorený zdrojový kód v jeho úplnej aktuálnej podobe, zapečatený, na neprepisovateľnom technickom nosiči dát s označením časti a verzie Informačného systému, ktorej sa týka. Za odovzdanie Vytvoreného zdrojového kódu Objednávateľovi sa na účely tejto Zmluvy o dielo rozumie odovzdanie technického nosiča dát Oprávnenej osobe Objednávateľa. O odovzdaní a prevzatí technického nosiča dát bude oboma Zmluvnými stranami spísaný a podpísaný preberací protokol.

- Informačný systém (Dielo) v súlade s Technickou špecifikáciou obsahuje od zvyšku Diela oddeliteľný modul (časť) vytvorený Zhotoviteľom pri plnení tejto Zmluvy o dielo, ktorý je bez úpravy použiteľný aj tretími osobami, aj na iné alebo podobné účely, ako je účel vyplývajúci z tejto Zmluvy o dielo Vytvorený zdrojový kód Informačného systému vrátane jeho dokumentácie bude prístupný v režime podľa § 31 ods. 4 písm. b) Vyhlášky č. 78/2020 (s obmedzenou dostupnosťou pre orgán vedenia a orgány riadenia v zmysle Zákona o ITVS – vytvorený zdrojový kód je dostupný len pre orgán vedenia a orgány riadenia). Pre zamedzenie pochybností uvádzame, že sa jedná len o zdrojový kód ktorý Dodávateľ vytvoril, alebo pozmenil v súvislosti s realizáciou diela. Objednávateľ je oprávnený sprístupniť Vytvorený zdrojový kód okrem orgánov podľa predchádzajúcej vety aj tretím osobám, ale len na špecifický účel, na základe riadne uzatvorenej písomnej zmluvy o mlčanlivosti a ochrane dôverných informácií.

- Ak je medzi zmluvnými stranami uzatvorená SLA zmluva, od prevzatia Informačného systému sa prístup k vytvorenému zdrojovému kódu vo vývojovom a produkčnom prostredí, vrátane nakladania s týmto zdrojovým kódom, začne riadiť podmienkami dohodnutými v SLA zmluve. Vytvorený zdrojový kód musí byť v podobe, ktorá zaručuje možnosť overenia, že je kompletný a v správnej verzii, t. j. v takej, ktorá umožňuje kompiláciu, inštaláciu, spustenie a overenie funkcionality, a to vrátane kompletnej dokumentácie zdrojového kódu (napr. interfejsov a pod.) takéhoto Informačného systému alebo jeho časti. Zároveň odovzdaný Vytvorený zdrojový kód musí byť pokrytý testami (aspoň na 90%) a dosahovať rating kvality (statická analýza kódu) podľa CodeClimate/CodeQLa pod. (minimálne stupňa B).

- Pre zamedzenie pochybností, povinnosti Zhotoviteľa týkajúce sa Vytvoreného zdrojového kódu platí i na akékoľvek opravy, zmeny, doplnenia, upgrade alebo update Vytvoreného zdrojového kódu a/alebo vyššie uvedenej dokumentácie, ku ktorým dôjde pri plnení tejto Zmluvy o dielo alebo v rámci záručných opráv. Vytvorené zdrojové kódy budú vytvorené vyexportovaním z produkčného prostredia a budú odovzdané Objednávateľovi na elektronickom médiu v zapečatenom obale. Zhotoviteľ je povinný umožniť Objednávateľovi pri odovzdávaní Vytvoreného zdrojového kódu, pred zapečatením obalu, skontrolovať v priestoroch Objednávateľa prítomnosť Vytvoreného zdrojového kódu na odovzdávanom elektronickom médiu.

- Nebezpečenstvo poškodenia zdrojových kódov prechádza na Objednávateľa momentom prevzatia Informačného systému alebo jeho časti, pričom Objednávateľ sa zaväzuje uložiť zdrojové kódy takým spôsobom, aby zamedzil akémukoľvek neoprávnenému prístupu tretej osoby. Momentom platnosti SLA zmluvy umožní Objednávateľ poskytovateľovi, za predpokladu, že to je nevyhnutné, prístup k Vytvorenému zdrojovému kódu výlučne na účely plnenia povinností z uzatvorenej SLA zmluvy.

Ďalej uvádzame postupy, v zmysle ktorých bude narábané so zdrojovým kódom.

Centrálny repozitár zdrojových kódov: https://www.zakonypreludi.sk/zz/2020-78/znenie-20200501#p31

Overenie zdrojového kódu s cieľom jeho pre použitia: https://www.zakonypreludi.sk/zz/2020-85/znenie-20200501#p7-3-c

Spôsoby zverejňovania zdrojového kódu: https://www.zakonypreludi.sk/zz/2020-85/znenie-20200501#p8-9

Inštrukcie k EUPL licenciám:

Uvedeným spôsobom obstarávania dôjde k zamedzeniu „Vendor lock-in" v súlade so Zákonom o ITVS.

7. Prevádzka a údržba

Prevádzka a údržba výstupov projektu nie sú predmetom ŽoNFP.

7.1 Prevádzkové požiadavky

7.1.1 Úrovne podpory používateľov

Táto kapitola je irelevantná pre predmet projektu – implementácia bezpečnostných riešení. Nejde o agendový alebo iný informačný systém verejnej správy.

7.1.2 Riešenie incidentov – SLA parametre

možný dopad:

Označenie závažnosti incidentu |

Dopad | Popis dopadu |

1 | katastrofický | katastrofický dopad, priamy finančný dopad alebo strata dát, |

2 | značný | značný dopad alebo strata dát |

3 | malý | malý dopad alebo strata dát |

Výpočet priority incidentu je kombináciou dopadu a naliehavosti v súlade s best practices ITIL V3 uvedený v nasledovnej matici:

Matica priority incidentov | Dopad | |||

Katastrofický - 1 | Značný - 2 | Malý - 3 | ||

Naliehavosť | Kritická - A | 1 | 2 | 3 |

Vysoká - B | 2 | 3 | 3 | |

Stredná - C | 2 | 3 | 4 | |

Nízka - D | 3 | 4 | 4 | |

Vyžadované reakčné doby:

Označenie priority incidentu | Reakčná doba(1) od nahlásenia incidentu po začiatok riešenia incidentu | Doba konečného vyriešenia incidentu od nahlásenia incidentu (DKVI) (2) | Spoľahlivosť (3) (počet incidentov za mesiac) |

1 | 0,5 hod. | 4 hodín | 1 |

2 | 1 hod. | 12 hodín | 2 |

3 | 1 hod. | 24 hodín | 10 |

4 | 1 hod. | Vyriešené a nasadené v rámci plánovaných releasov | |

8. Požiadavky na personál

Pre účely realizácie projektu sa zostavuje Riadiaci výbor (RV), v minimálne nasledovnom zložení:

Riadiaci výbor:

Predseda RV - Mgr. Ján Lašák

Biznis vlastník - Ing. Mária Šepeľová

Zástupca prevádzky - Rudolf Ženiš

Projektový manažér - Stanislav Juran

Projektový tím:

Projektový manažér - Stanislav Juran

Manažér kybernetickej a informačnej bezpečnosti - Juraj Albert

IT architekt - Martin Iványi

IT analytik - Ing. Martin Greguš

Všetci členovia tímu sú internými zamestnancami TASR ku dňu podania ŽoNFP.

Stručne zodpovednosti jednotlivých rolí:

Projektová rola: Biznis vlastník

Zodpovedný za:

- Realizáciu dohľadu nad súladom projektových výstupov s požiadavkami koncových používateľov.

- Spoluprácu pri riešení odpovedí na otvorené otázky a riziká projektu.

- Posudzovanie, pripomienkovanie, testovanie a protokolárne odsúhlasovanie projektových výstupov v príslušnej oblasti (v biznis procese) po vecnej stránke (najmä procesnej a legislatívnej) · Riešenie problémov a požiadaviek v spolupráci s odbornými garantmi,

- Spoluprácu pri špecifikácii a poskytuje súčinnosť pri riešení zmenových požiadaviek · Schválenie funkčných a technických požiadaviek, potreby, obsahu, kvalitatívnych a kvantitatívnych prínosov projektu z pohľadu používateľov koncového produktu

- Definovanie očakávaní na kvalitu projektu, kritérií kvality projektových produktov, prínosov pre koncových používateľova požiadaviek na bezpečnosť, · Definovanie merateľných výkonnostných ukazovateľov projektov a prvkov,

- Sledovanie a odsúhlasovanie nákladovosti, efektívnosti vynakladania finančných prostriedkov a priebežné monitorovanie a kontrolu odôvodnenia projektu (BC/CBA)

- Schválenie akceptačných kritérií,

- Riešenie problémov používateľov

- Akceptáciu rozsahu a kvality dodávaných projektových výstupov pri dosiahnutí platobných míľnikov,

- Vykonanie UX a UAT testovania

- Odsúhlasenie spustenia výstupov projektu do produkčnej prevádzky,

- Dostupnosť a efektívne využitie ľudských zdrojov alokovaných na realizáciu projektu,

- Vykonávanie monitorovania a hodnotenia procesov v plánovaných intervaloch.

- Poskytovanie vyjadrení k zmenovým požiadavkám, k ich opodstatnenosti a prioritizácii

- Zisťovanie efektívneho spôsobu riadenia a optimalizácie zvereného procesu, vrátane analyzovanie všetkých vyskytujúcich sa nezhôd,

- Okrem zvažovaní rizík prevádzkových alebo podporných procesov súčasne vlastník napomáha identifikovať príležitosti,

- Zlepšovanie a optimalizáciu procesov v spolupráci s ďalšími prepojenými vlastníkmi procesov a manažérom kvality,

- Odsúhlasenie akceptačných protokolov zmenových konaní

- Aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 401/2023 Z.z., Prílohou č.1 plnenie pokynov projektového manažéra a dohôd zo stretnutí projektového tímu

Projektová rola: Projektový manažér objednávateľa (PM)

Zodpovedný za:

- Riadenie projektu podľa pravidiel stanovených vo Vyhláške 401/2023 Z. z.

- Riadenie prípravy, inicializácie a realizácie projektu

- Identifikovanie kritických miest projektu a navrhovanie ciest k ich eliminácii ·

- Plánovanie, organizovanie, motivovanie projektového tímu a monitorovanie projektu

- Zabezpečenie efektívneho riadenia všetkých projektových zdrojov s cieľom vytvorenia a dodania obsahu a zabezpečenie naplnenie cieľov projektu

- Určenie pravidiel, spôsobov, metód a nástrojov riadenia projektu a získanie podpory Riadiaceho výboru (RV) pre riadenie, plánovanie a kontrolu projektu a využívanie projektových zdrojov

- Zabezpečenie vypracovania manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 401/2023 Z. Z., Prílohou č.1

- Zabezpečenie realizácie projektu podľa štandardov definovaných vo Vyhláške 78/2020 Z.z.

- Zabezpečenie priebežnej aktualizácie a verzionovania manažérskej a špecializovanej dokumentácie v minimálnom rozsahu Vyhlášky 401/2023 Z. , Prílohy č.1

- Vypracovanie, pravidelné predkladanie a zabezpečovanie prezentácie stavov projektu, reportov, návrhov riešení problémov a odsúhlasovania manažérskej a špecializovanej dokumentácie v rozsahu určenom Vyhláškou 401/2023 Z. z., Prílohou č.1 na rokovanie RV

- Riadenie a operatívne riešenie a odstraňovanie strategických / projektových rizík a závislostí

- Predkladanie návrhov na zlepšenia na rokovanie Riadiaceho výboru (RV)

- Zabezpečenie vytvorenia a pravidelnej aktualizácie BC/CBA a priebežné zdôvodňovanie projektu a predkladanie na rokovania RV

- Celkovú alokáciu a efektívne využívanie ľudských a finančných zdrojov v projekte

- Celkový postup prác v projekte a realizuje nápravné kroky v prípade potreby

- Vypracovanie požiadaviek na zmenu (CR), návrh ich prioritizácie a predkladanie zmenových požiadaviek na rokovanie RV

- Riadenie zmeny (CR) a prípadné požadované riadenie konfigurácií a ich zmien

- Riadenie implementačných a prevádzkových aktivít v rámci projektov.

- Aktívne komunikuje s dodávateľom, zástupcom dodávateľa a projektovým manažérom dodávateľa s cieľom zabezpečiť úspešné dodanie a nasadenie požadovaných projektových výstupov,

- Formálnu administráciu projektu, riadenie centrálneho projektového úložiska, správu a archiváciu projektovej dokumentácie

- Kontrolu dodržiavania a plnenia míľnikov v zmysle zmluvy s dodávateľom,

- Dodržiavanie metodík projektového riadenia,

- Predkladanie požiadaviek dodávateľa na rokovanie Riadiaceho výboru (RV), Vecnú a procesnú administráciu zúčtovania dodávateľských faktúr

Projektová rola: KĽUČOVÝ POUŽIVATEĽ (end user)

Zodpovedný za:

- Návrh a špecifikáciu funkčných a technických požiadaviek

- Jednoznačnú špecifikáciu požiadaviek na jednotlivé projektové výstupy (špecializované produkty a výstupy) z pohľadu vecno-procesného a legislatívy

- Vytvorenie špecifikácie, obsahu, kvalitatívnych a kvantitatívnych prínosov projektu, · Špecifikáciu požiadaviek koncových používateľov na prínos systému

- Špecifikáciu požiadaviek na bezpečnosť,

- Návrh a definovanie akceptačných kritérií,

- Vykonanie používateľského testovania funkčného používateľského rozhrania (UX testovania)

- Finálne odsúhlasenie používateľského rozhrania

- Vykonanie akceptačného testovania (UAT)

- Finálne odsúhlasenie a akceptáciu manažérskych a špecializovaných produktov alebo projektových výstupov

- Finálny návrh na spustenie do produkčnej prevádzky,

- Predkladanie požiadaviek na zmenu funkcionalít produktov

- Aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 401/2023 Z.z., Prílohou č.1

- Plnenie pokynov projektového manažéra a dohôd zo stretnutí projektového tímu

- Realizáciu kvalitatívneho používateľského výskumu (nastavenie požiadaviek na regrutáciu, návrh scenára, vedenie rozhovoru a vyhodnotenie výskumu).

- Realizáciu kvantitatívneho používateľského výskumu (nastavenie požiadaviek na regrutáciu, návrh scenára, vedenie dotazníku a vyhodnotenie výskumu).

- Syntetizáciu biznis, technických a používateľských požiadaviek.

- Realizáciu formatívnych a sumatívnych testovaní použiteľnosti (nastavenie požiadaviek na regrutáciu, návrh scenára, vedenie rozhovoru a vyhodnotenie výskumu).

- Návrh informačnej architektúry a to najmä metódami triedenia kariet (card sorting), návrhom mapy stránky a screen flow.

- Tvorbu, testovanie a iteráciu prototypov – napr. pomocou Axure, Sketch, Figma alebo Adobe XD

- Mapovanie zákazníckych ciest

- Analýzu a návrh riešenia problematiky prístupnosti webových sídiel,

- Podporu a spoluprácu pri tvorbe Stratégie riadenia kvality (princípy, kritériá kvality),

- Spoluprácu pri vytváraní funkčných požiadaviek na výstupy z pohľadu dohľadu a UX,

- Vedenie a aktualizáciu príslušných projektových výstupov a registrov,

- Hodnotenie jednotlivých verzií výstupov projektu z pohľadu dohľadu, kontroly a UX v jednotlivých etapách,

- Vytváranie hodnotiacich kritérií na dohľad výstupov a príslušných záznamov, o ktorých reportuje projektovému manažérovi objednávateľa,

- Nastavenie a dohľad nad procesom testovania a pripomienkovanie stratégie testovania, plánov a testovacích scenárov,

- Účasť na kontrolných aktivitách počas implementácie výstupov

- Aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 401/2023 Z.z., Prílohou č.1

- Aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 401/2023 Z.z., Prílohou č.1

- Plnenie pokynov projektového manažéra a dohôd zo stretnutí projektového tímu

Projektová rola: IT analytik

Zodpovedný za:

- Vykonanie analýzy procesných a ďalších požiadaviek a vytvorenie špecifikácie súčasného alebo budúceho užívateľa softwaru („zákazníka“) a následne navrhuje dizajn a programátorské riešenie.

- Participáciu na vývoji nových, ale i vylepšovaní existujúcich aplikácií v rámci celého vývojového cyklu – systémová analýza, dizajn, kódovanie, užívateľské testovanie, implementácia, podpora, dokumentácia. Úzko spolupracuje aj s IT architektom.

- Analýza potrieb zákazníka vrátane tvorby úplnej analytickej dokumentácie a vstupov do verejného obstarávania (VO).

- Mapovanie požiadaviek do návrhu funkčných riešení.

- Návrh a správa katalóg požiadaviek - registra požiadaviek riešenia

- Analýza funkčných a nefunkčných požiadaviek,

- Návrh fyzického a logického modelu,

- Návrh testovacích scenárov,

- V priebehu implementácie robí dohľad nad zhodou výstupov s pôvodným analytickým zadaním.

- Zodpovednosť za dodržovanie správnej metodiky pri postupe analýzy

- Definovanie akceptačných kritérií v projekte

- Odsúhlasenie opisu produktov, ktoré predstavujú vstupy alebo výstupy (priebežné alebo konečné) úloh dodávateľov, alebo ktoré ich priamo ovplyvňujú a zabezpečovať akceptáciu produktov po ich dokončení

- Priraďuje priority a poskytuje stanoviská používateľov na rozhodnutia Riadiaceho výboru projektu – k realizácii zmenových požiadaviek

- Poskytuje merania aktuálneho stavu pre potreby porovnania s výsledkami projektu vzhľadom na realizáciu prínosov

- Rieši požiadavky používateľov a konflikty iných priorít

- Posúdenie prevádzkovo-infraštruktúrnej dokumentácie pred akceptáciou a prevzatím od dodávateľa

- Aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 401/2023 Z.z., Prílohou č.1

- Plnenie pokynov projektového manažéra a dohôd zo stretnutí projektového tímu

Projektová rola: IT architekt

Zodpovedný za:

- Navrhovanie architektúry IT riešení s cieľom dosiahnuť najlepšiu efektivitu.

- Transformovanie cieľov, prísľubov a zámerov projektu do tvorby reálnych návrhov a riešení.

- Navrhovanie takých riešení, aby poskytovali čo najvyššiu funkčnosť a flexibilitu. ·

- Posudzovanie vhodnosti navrhnutých riešení s ohľadom na požiadavky projektu. ·

- Zodpovednosť za technické navrhnutie a realizáciu projektu.

- Zodpovednosť za vytvorenie technickej IT dokumentácie a jej následná kontrola. ·

- Zodpovednosť za definovanie integračných vzorov, menných konvencií, spôsobov návrhu a spôsobu programovania.

- Definovanie architektúry systému, technických požiadaviek a funkčného modelu (Proof Of Concept.)

- Vytvorenie požiadaviek na HW/SW infraštruktúru IS

- Udržiavanie a rozvoj konzistentnej architektúry s dôrazom na architektúru aplikačnú, dátovú a infraštruktúru

- Analýzu a odhad náročnosti technických požiadaviek na vytvorenie IS alebo vykonanie zmien v IS

- Navrhovanie riešení zohľadňujúce architektonické štandardy, časové a zdrojové obmedzenia,

- Navrhovanie dátových transformácií medzi dátovými skladmi a aplikáciami

- Vyhodnocovanie implementačných alternatív z pohľadu celkovej IT architektúry

- Ladenie dátových štruktúr za účelom dosiahnutia optimálneho výkonu

- Prípravu akceptačných kritérií · Analýza nových nástrojov, produktov a technológií

- Správa, rozvoj a dohľad nad dodržiavaním integračných štandardov

- Priebežné posudzovanie vecných výstupov dodávateľa v rámci analýzy, návrhu riešenia vrátane Detailného návrhu riešenia (DNR) z pohľadu analýzy a návrhu riešenia architektúry IS

- Vykonáva posudzovanie a úpravu testovacej stratégie, testovacích scenárov, plánov testov, samotné testovanie a účasť na viacerých druhoch testovania

- Vykonanie záťažových, výkonnostných a integračných testov a navrhnutie následných nápravných

- Nasadenie a otestovanie migrácie, overenie kvality dát a navrhnutie nápravných opatrení

- Participáciu na výkone bezpečnostných testov,

- Participáciu na výkone UAT testov,

- Posúdenie prevádzkovo-infraštruktúrnej dokumentácie pred akceptáciou a prevzatím od dodávateľa

- Aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 401/2023 Z.z., Prílohou č.1

- Plnenie pokynov projektového manažéra a dohôd zo stretnutí projektového tímu

Projektová rola: manažér kybernetickej a informačnej bezpečnosti

Zodpovedný za:

- špecifikovanie štandardov, princípov a stratégií v oblasti ITB a KIB,

- ak je projekt primárne zameraný na problematiku ITB a KIB – je priamo zodpovedný za špecifikáciu a analýzu funkčných požiadaviek na ITB a KIB,

- špecifikovanie požiadaviek na ITB a KIB, kontroluje ich implementáciu v realizovanom projekte,

- špecifikovanie požiadaviek na bezpečnosť vývojového, testovacieho a produkčného prostredia,

- špecifikovanie funkčných a nefunkčných požiadaviek pre oblasť ITB a KIB,

- špecifikovanie požiadaviek na bezpečnosť v rámci bezpečnostnej vrstvy,

- špecifikovanie požiadaviek na školenia pre oblasť ITB a KIB,

- špecifikovanie požiadaviek na bezpečnostnú architektúru riešenia a technickú infraštruktúru pre oblasť ITB a KIB,

- špecifikovanie požiadaviek na dostupnosť, zálohovanie, archiváciu a obnovu IS vzťahujúce sa na ITB a KIB,

- realizáciu posúdenie požiadaviek agendy ITB a KIB na integrácie a procesov konverzie a migrácie, identifikácia nesúladu a návrh riešenia

- špecifikovanie požiadaviek na ITB a KIB, bezpečnostný projekt a riadenie prístupu,

- špecifikovanie požiadaviek na testovanie z hľadiska ITB a KIB, realizáciu kontroly zapracovania a retestu,

- špecifikovanie požiadaviek na obsah dokumentácie v zmysle legislatívnych požiadaviek pre oblasť ITB a KIB, ako aj v zmysle "best practies",

- špecifikovanie požiadaviek na dodanie potrebnej dokumentácie súvisiacej s ITB a KIB kontroluje ich implementáciu v realizovanom projekte,

- špecifikovanie požiadaviek a konzultácie pri návrhu riešenia za agendu ITB a KIB v rámci procesu „Mapovanie a analýza technických požiadaviek - detailný návrh riešenia (DNR)“,

- špecifikáciu požiadaviek na bezpečnosť IT a KIB v rámci procesu "akceptácie, odovzdania a správy zdroj. kódov“

- špecifikáciu akceptačných kritérií za oblasť ITB a KIB,

- špecifikáciu pravidiel pre publicitu a informovanosť s ohľadom na ITB a KIB,

- poskytovanie konzultácií pri tvorbe šablón a vzorov dokumentácie pre oblasť ITB a KIB,

- získavanie informácií nutných pre plnenie úloh v oblasti ITB a KIB,

- špecifikáciu podmienok na testovanie, reviduje výsledky a výstupy z testovania za oblasť ITB a KIB,

- konzultácie a vykonávanie kontrolnej činnosť zameranej na obsah a komplexnosť dok. z hľadiska ITB a KIB,

- špecifikáciu požiadaviek na bezpečnostný projekt pre oblasť ITB a KIB,

- realizáciu kontroly zameranej na naplnenie požiadaviek definovaných v bezp. projekte za oblasť ITB a KIB

- realizáciu kontroly zameranú na správnosť nastavení a konfigurácii bezpečnosti jednotlivých prostredí,

- realizáciu kontroly zameranú realizáciu procesu posudzovania a komplexnosti bezpečnostných rizík, bezpečnosť a kompletný popis rozhraní, správnu identifikácia závislostí,

- realizáciu kontroly naplnenia definovaných požiadaviek pre oblasť ITB a KIB,

- realizáciu kontroly zameranú na implementovaný proces v priamom súvise s ITB a KIB,

- realizáciu kontroly súladu s planou legislatívou v oblasti ITB a KIB (obsahuje aj kontrolu leg. požiadaviek)

- realizáciu kontroly zameranú zabezpečenie procesu, interfejsov, integrácii, kompletného popisu rozhraní a spoločných komponentov a posúdenia z pohľadu bezpečnosti, · poskytovanie konzultácií a súčinnosti pre problematiku ITB a KIB,

- získavanie a spracovanie informácií nutných pre plnenie úloh v oblasti ITB a KIB,

- aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 401/2023 Z.z., Prílohou č.1 plnenie pokynov projektového manažéra a dohôd zo stretnutí projektového tímu

9. Implementácia a preberanie výstupov projektu

Projekt bude realizovaný metódou Waterfall s logickými nadväznosťami realizácie jednotlivých modulov na základe funkčnej a technickej špecifikácie vypracovanej v rámci prípravy projektu.

Tento prístup bol zvolený nakoľko opatrenia KIB je potrebné realizovať vo vzájomných súvislostiach, avšak v správnom postupe. Niektoré opatrenia môžu byť realizované paralelne, dokonca rôznymi tímami, avšak na základe vopred stanovenej stratégie a plánu celého projektu. Agilný prístup na realizáciu nami plánovaného projektu nie je vhodný i s ohľadom na potrebu realizácie projektu za plnej prevádzky základnej služby TA SR.

10. Prílohy

Dokument neobsahuje prílohy.