projekt_2915_Pristup_k_projektu_detailny

PRÍSTUP K PROJEKTU

Manažérsky výstup I-03

podľa vyhlášky MIRRI č. 401/2023 Z. z.

Povinná osoba | Ústredný kontrolný a skúšobný ústav poľnohospodársky v Bratislave |

Názov projektu | Podpora kybernetickej bezpečnosti ÚKSÚP |

Zodpovedná osoba za projekt | Ing. Marek Molnár |

Realizátor projektu | Ústredný kontrolný a skúšobný ústav poľnohospodársky v Bratislave |

Vlastník projektu | Ing. Vladimír Urmanič |

Schvaľovanie dokumentu

Položka | Meno a priezvisko | Organizácia | Pracovná pozícia | Dátum | Podpis (alebo elektronický súhlas) |

Vypracoval | Ing. Marek Molnár | ÚKSÚP |

|

|

|

1. História dokumentu

Verzia | Dátum | Zmeny | Meno |

0.1 | 24.06.2024 | Pracovný návrh | Ing. Molnár |

0.2 | 08.07.2024 | Odoslanie na schválenie v rámci ŽoNFP | Ing. Molnár |

|

|

|

|

|

|

|

|

1.1 Použité skratky a pojmy

SKRATKA/POJEM | POPIS |

ÚKSÚP | Ústredný kontrolný a skúšobný ústav poľnohospodársky v Bratislave |

XDR | Rozšírená detekcia a reakcia |

EDR | Detekcia a reakcia na koncové body |

2. Popis navrhovaného riešenia

Navrhované riešenie, ktoré vychádza z výsledku MCA analýzy je nasadenie XDR riešenia do cloudu a koncových zariadení. Toto riešenie nezasiahne významne do súčasnej architektúry. Nová architektúra je znázornená v časti 3.4.3.

3. Architektúra riešenia projektu

3.1 Biznis vrstva

Projekt je kľúčovým podporným projektom aby mali všetky životné situácie dostupné prostredie a služby pre ich riešenie. Životné situácie, ktoré sú priradené k ÚKSÚP:

003 - Iná podpora, slobodný prístup k informáciám, prístup k odtajneným skutočnostiam, archívy

005 - Oznamovacie povinnosti po registrácii podnikania

025 - Služby

037 - Využívanie a ochrana pôdy

040 - Nové odrody pestovaných rastlín a nové plemená

043 - Označenia pôvodu výrobkov a zemepisné označenia

173 - Zvieratá a rastliny

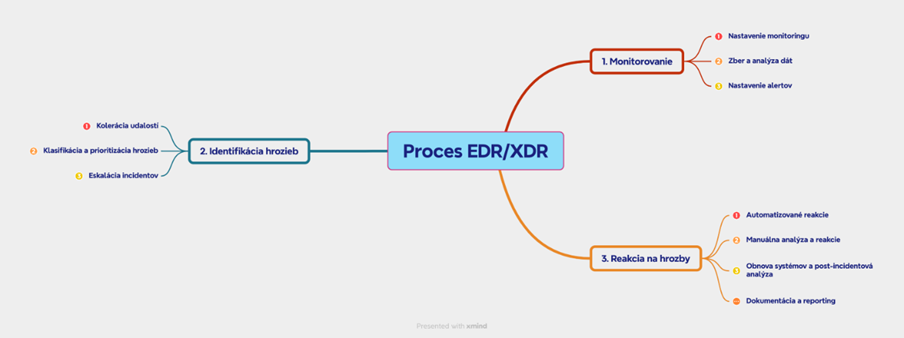

Aktivity po nasadení riešenia je možné rozdeliť na nasledujúce kroky:

Prehľad krokov

- Monitorovanie

Nastavenie monitoringu

Zber a analýza dát

Nastavenie alertovEDR

- Identifikácia hrozieb

Korelácia udalostí

Klasifikácia a prioritizácia hrozieb

Eskalácia incidentov

- Reakcia na hrozby

Automatizované reakcie

Manuálna analýza a reakcia

Obnova systémov a post-incidentná analýza

Dokumentácia a reporting

Krok 1: Monitorovanie

1.1 Nastavenie monitoringu

Aktivita: Konfigurácia XDR riešenia na sledovanie všetkých relevantných zdrojov dát vrátane koncových bodov, serverov, sietí a cloudových služieb.

Výsledok: Vytvorenie centrálneho prehľadu bezpečnostného prostredia.

1.2 Zber a analýza dát

Aktivita: Neustály zber dát z monitorovaných zdrojov, ako sú logy, sieťové prevádzky, procesy na koncových bodoch.

Výsledok: Zhromaždené dáta sú analyzované pomocou pokročilých analytických nástrojov a algoritmov strojového učenia na detekciu anomálií.

1.3 Nastavenie alertov

Aktivita: Definovanie a konfigurácia pravidiel pre spúšťanie alertov na základe zistených anomálií a potenciálnych hrozieb.

Výsledok: Systém generuje upozornenia pri identifikácii podozrivých aktivít.

Krok 2: Identifikácia hrozieb

2.1 Korelácia udalostí

Aktivita: Korelácia dát z rôznych zdrojov na identifikáciu komplexných hrozieb, ktoré môžu pozostávať z viacerých zdanlivo nesúvisiacich udalostí.

Výsledok: Identifikácia potenciálnych bezpečnostných incidentov, ktoré by mohli byť prehliadnuté izolovaným monitorovaním

2.2 Klasifikácia a prioritizácia hrozieb

Aktivita: Klasifikácia identifikovaných hrozieb podľa závažnosti a potenciálneho dopadu na organizáciu.

Výsledok: Vytvorenie prioritného zoznamu hrozieb na základe ich rizika.

2.3 Eskalácia incidentov

Aktivita: Eskalácia kritických incidentov bezpečnostnému tímu na okamžitú analýzu a reakciu.

Výsledok: Rýchla identifikácia a reakcia na najvážnejšie hrozby.

Krok 3: Reakcia na hrozby

3.1 Automatizované reakcia

Aktivita: Implementácia automatizovaných reakcií na určité typy hrozieb, ako je blokovanie škodlivých IP adries alebo izolácia infikovaných koncových bodov.

Výsledok: Okamžitá neutralizácia určitých hrozieb bez potreby manuálneho zásahu.

3.2 Manuálna analýza a reakcia

Aktivita: Bezpečnostný tím vykonáva manuálnu analýzu zložitejších hrozieb a incidentov, ktoré nemôžu byť riešené automatizovane.

Výsledok: Hĺbková analýza a riešenie incidentov, vrátane odstránenia hrozby, obnovenia systémov a zlepšenia ochrany.

3.3 Obnova systémov a post-incidentná analýza

Aktivita: Obnova zasiahnutých systémov do bezpečného stavu a vykonanie post-incidentnej analýzy na zistenie príčin a vylepšenie budúcej ochrany.

Výsledok: Zistenie príčin incidentu, implementácia opravných opatrení a zlepšenie celkovej bezpečnostnej politiky.

3.4 Dokumentácia a reporting

Aktivita: Dokumentácia priebehu incidentu, reakcie na neho a výsledkov post-incidentnej analýzy.

Výsledok: Vytvorenie podrobných správ pre manažment a regulačné orgány, zabezpečenie súladu s predpismi a zlepšenie bezpečnostnej infraštruktúry.

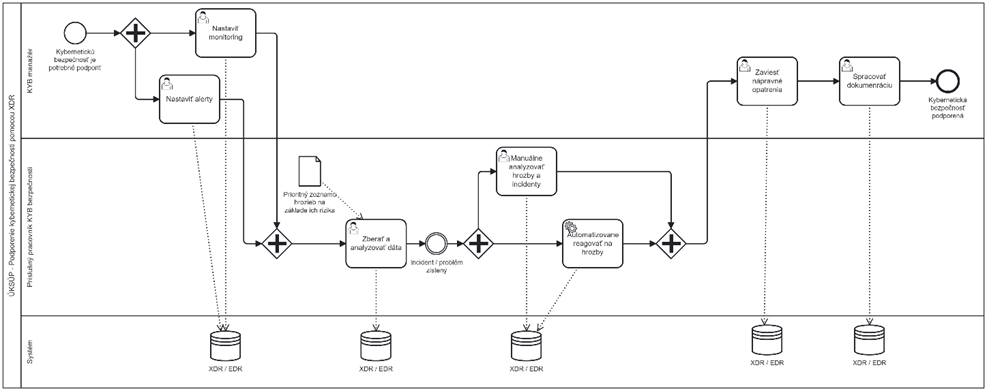

Proces podporenia kybernetickej bezpečnosti:

Technické a funkčné požiadavky:

Auditovateľnosť a sledovateľnosť: Schopnosť sledovať a zaznamenávať činnosti súvisiace s bezpečnosťou pre účely auditu a analýzy incidentov.

Spravovateľnosť a konfigurovateľnosť: Jednoduchá správa a konfigurácia riešenia bez potreby zásahu tretích strán.

Kompatibilita s regulatívnymi požiadavkami: Spĺňanie príslušných právnych a regulačných požiadaviek na ochranu dát a kybernetickú bezpečnosť. (hlavne zákon o kybernetickej bezpečnosti v aktuálnom znení)

Podpora pre vývoj a inovácie: Poskytovanie možností a nástrojov pre kontinuálne zlepšovanie a inovácie v oblasti kybernetickej bezpečnosti.

Efektívnosť spracovania udalostí: Schopnosť efektívne spracovať a analyzovať veľké množstvo udalostí v reálnom čase bez straty výkonu.

Skladovanie a správa dlhodobých logov: Možnosť efektívne ukladať, indexovať a vyhľadávať logové údaje na dlhšiu dobu

Podpora pre analýzu hrozieb a vzorov: Poskytnutie pokročilých analytických nástrojov na identifikáciu a odhaľovanie nových hrozieb a vzorov útokov.

Konformita s odvetvovými štandardmi a normami: Zaručenie súladu s medzinárodnými a odvetvovými štandardmi a normami týkajúcimi sa kybernetickej bezpečnosti.

Rozšíriteľnosť funkcionalít: Možnosť pridávať a rozširovať funkcionalitu riešenia v súlade s budúcimi potrebami a vývojom hrozieb.

Požadované služby:

Pravidelná́ kontrola logov a hlásení

- Riešenie problémových stavov koncových bodov

- Chybná/chýbajúca detekcia bezpečného produktu

- Identifikácia infekcie vírusom, trójskym koňom, červom malérom a ransomvérom atď.

- Identifikácia problému pri pokuse o liečenie infiltrácie

- Zachytenie a filtrovanie False positive

- Vyšetrenie podozrivého správania Operačného systému aj aplikačnej vrstvy

- Kategorizácia detekcií a udalostí

- Vytváranie a automatizácia filtrov udalostí

- Vytváranie, ladenie a automatizácia detekčných pravidiel

- Nápravné opatrenia

Automatické akcie

- Analýza súboru alebo procesu v sandboxe

- Blokovanie/odstránenie súboru

Blokovanie modulov procesu

Blokovanie procesu

Vytvorenie kópie súboru a jeho analýza

Sieťová izolácia zariadeniaa - odhlásenie používateľa

- Reštart alebo vypnutie zariadenia

Manuálne riešenie detekcií a udalostí

- Analýza súboru alebo procesu

Lokálne skenovanie v rámci bezp. produktu a overovanie aj nástrojmi tretích strán - Základná analýza

- Detailná́ analýza (sandbox, hybridná simulácia)

- Analýza a vyšetrenie procesných súvislostí

- Analýza a vyšetrenie odovzdaných súvisiacich dát

- Blokovanie/odstránenie súboru

Blokovanie modulov procesu

Blokovanie procesu

Sieťová izolácia (komunikácia povolená pre bezpečnostné riešenie, a powershell/eshell) - odhlásenie používateľa

- Reštart alebo vypnutie zariadenia

Resolving detekcie alebo udalosti s výsledkom:

- False positive (FP)

- True positive (TP)

- Incident

Vytváranie (automatická/manuálna reakcia)

- Forenzná analýza

- Správa a manažment

- Ukončenie (resolving) riešenia detekcie,

Asistencia pri odozve/protiopatreniach vo väzbe na incident

- Dokumentácia incidentu a/alebo príprava podkladov na reportovanie hlásenia (CSIRT, NASES, NBU atď.)

- doplniť štruktúru

Distribúcia oznámení (presprávcov, dohľadové centrum atď)

- Alarmy

Hlásenia

Notifikácie - Reporty

Operatívna optimalizácia XDR prostredia

Služba Threat Hunting

3.1.1 Prehľad koncových služieb – budúci stav:

Projekt nemá vplyv na koncové služby.

3.1.2 Jazyková podpora a lokalizácia

Administrácia v slovenčine a angličtine.

3.2 Aplikačná vrstva

Riešenie určené pre prostredie XDR by malo spĺňať uvedené minimálne technické a funkčné požiadavky:

Antimalware, antiransomware, antispyware a anti-phishing na aktívnu ochranu pred všetkými typmi hrozieb. Personálny firewall pre zabránenie neautorizovanému prístupu k zariadeniu so schopnosťou automatického prebratia pravidiel z brány Windows Firewall. Modul pre ochranu operačného systému a elimináciu aktivít ohrozujúcich bezpečnosť zariadenia s možnosťou definovať pravidlá pre systémové registre, procesy, aplikácie a súbory.

Ochrana pred neautorizovanou zmenou nastavenia / vyradenie z prevádzky / odinštalovaním antimalware riešení a kritických nastavení a súborov operačného systému. Aktívna aj pasívna heuristická analýza pre detekciu doposiaľ neznámych hrozieb. Systém na blokáciu exploitov zneužívajúcich zero-day zraniteľností, ktorý pokrýva najpoužívanejšie vektory útoku.

Detekcia malwaru už na sieťovej úrovni. Kontrola šifrovaných spojení (SSL, TLS, HTTPS, IMAPS…).Anti-phishing so schopnosťou detekcie homoglyph útokov. Kontrola RAM pamäte pre lepšiu detekciu malwaru využívajúcu silnú obfuskáciu a šifrovanie.

Cloud kontrola súborov pre urýchlenie skenovania fungujúce na základe reputácie súborov. Kontrola súborov v priebehu sťahovania pre zníženie celkového času kontroly. Kontrola súborov pri zapisovaní na disku a extrahovaní archivačných súborov. Detekcia s využitím AI.

Funkcia ochrany proti zapojeniu do botnetu pracujúcej s detekciou sieťových signatúr.

Ochrana pred sieťovými útokmi skenujúca sieťovú komunikáciu a blokujúca pokusy o zneužitie zraniteľností na sieťovej úrovni.

Kontrola s podporou cloudu pre odosielanie a online vyhodnocovanie neznámych a potenciálne škodlivých aplikácií. Lokálny sandbox. Modul behaviorálnej analýzy pre detekciu správania nových typov ransomwaru. Systém reputácie pre získanie informácií o závadnosti súborov a URL adries. Cloudový systém na detekciu nového malwaru ešte nezaneseného v aktualizáciách signatúr. Technológia na detekciu rootktitov obvykle sa maskujúcich za súčasti operačného systému. Skener firmvéru BIOSu a UEFI. Skenovanie súborov v cloude OneDrive.

Možnosť aplikovania bezpečnostných politík aj v offline režime na základe definovaných podmienok. Ochrana proti pokročilým hrozbám (APT) a 0-day zraniteľnostiam. Podpora automatického vytvárania dump súborov na stanici na základe nálezov. Okamžité blokovanie/mazanie napadnutých súborov na stanici (s možnosťou stiahnutia administrátorom na ďalšiu analýzu).

Duálny aktualizačný profil pre možnosť sťahovania aktualizácií z mirroru v lokálnej sieti a zároveň vzdialených serverov pri nedostupnosti lokálneho mirroru (pre cestujúcich používateľov s notebookmi). Možnosť definovať webové stránky, ktoré sa spustia v chránenom režime prehliadača, pre bezpečnú prácu s kritickými systémami.

Aktívne ochrany pred útokmi hrubou silou na protokol SMB a RDP. Zablokovania konkrétnej IP adresy po sérii neúspešných pokusov o prihlásenie pre protokoly SMB a RDP s možnosťou výnimiek vo vnútorných sieťach. Automatické aktualizácie bezpečnostného softvéru s možnosťou odloženia reštartu stanice. „Zmrazenie“ na požadovanej verzii – produkt je možné nakonfigurovať tak, aby nedochádzalo k automatickému povyšovaniu majoritných a minoritných verzií najmä na staniciach, kde sa vyžaduje vysoká stabilita.

Integrovaná cloudová analýza neznámych vzoriek

Funkcia cloudového sandboxu integrovaného do produktu pre koncové a serverové zariadenia, tzn. Cloudový sandbox nemá vlastného agenta, nevyžaduje inštaláciu ďalšie komponenty či už v rámci produktu alebo implementácie HW prvku do siete.

Sandbox umožňujúci spustenie vzoriek malwaru pre

- Windows

- Linux

Možnosť využitia na koncových bodoch a serveroch pre aktívnu detekciu škodlivých súborov.

Analýza neznámych vzoriek v rade jednotiek minút. Optimalizácia pre znemožnenie obídenia anti-sandbox mechanizmus. Schopnosť analýzy rootkitov a ransomvéru.

Schopnosť detekcie a zastavenie zneužitia alebo pokusu o zneužitie zero day zraniteľnosti.

Riešenie využívajúce behaviorálnu analýzu. Kompletný výsledok o zanalyzovanom súbore vrátane informácie o nájdenom i nenájdenom škodlivom správaní daného súboru. Možnosť manuálneho odoslania vzorky do sandboxu

Možnosť proaktívnej ochrany, kedy je potenciálna hrozba blokovaná, pokiaľ nie je známy výsledok analýzy zo sandboxu. Neobmedzené množstvo odosielaných súborov. Všetka komunikácia prebiehajúca šifrovaným kanálom. Okamžité odstránenie súboru po dokončení analýzy v cloudovom sandboxe.

Možnosť voľby, aké kategórie súborov do cloudového sandboxu budú odchádzať (spustiteľné súbory, archívy, skripty, pravdepodobný spam, dokumenty atp.)Veľkosť odoslaných súborov do cloudového sandboxu do 64MB. Dostupnosť výsledkov a automatická distribúdia analyzovaných všetkým serverom a staniciam naprieč organizáciou, pre zabránenie duplicitnému testovaniu.

Šifrovanie celých diskov

Podpora platforiem

Windows

MacOS.

Správa podporená cez jednotný centrálny manažment. Technológia pre platformu Windows bez využitia technológie BitLocker. Podpora Pre-Boot autentizácie. Podpora TMP modulu. Podpora Opal samošifrovacích diskov.

Možnosť definovania počtu chybne zadaných pokusov, zložitosti a dĺžky autentizačného hesla platnosti autentizačného hesla

Podpora okamžitého zmazania šifrovacieho kľúča a následné uzamknutie počítača

Recovery z centrálnej konzoly

Podpora dvojfaktorovej autentizácie do manažmentu EDR.

Možnosť riadenia manažmentu EDR prostredníctvom API,

Prijímanie informácií z EDR serverov

Zasielanie príkazov na EDR servery

Integrovaný nástroj v EDR riešení pre vzdialené zasielanie príkazov priamo z konzoly. Možnosť izolácie zariadenia od siete. Možnosť tvorby vlastných IoC. Možnosť škálovania množstva historických dát vyhodnotených v EDR.

Riešenie s podporou analýzy vektorov útoku.

Schopnosť detekcie: škodlivých spustiteľných súborov:

skriptov, exploitov, rootkitov, sieťových útokov, zneužitia WMI nástrojov, bezsúborového malwaru, škodlivých systémových ovládačov / kernel modulov, pokusov o dump prihlasovacích údajov užívateľa.

Podporená detekcia laterálneho pohybu útočníka.

Podporená analýza

procesov,

všetkých spustiteľných súborov,

DLL knižníc.

Náhľad na spustené skripty použité pri detegovanej udalosti. Možnosť zabezpečeného vzdialeného spojenia cez servery do konzoly EDR. Schopnosť automatizovaného response úkonu pre jednotlivé detekčné pravidlá v podobe: izolácia stanice, blokácia hash súboru, blokácia a vyčistenie siete od konkrétneho súboru, ukončení procesu, reštart počítača, vypnutie počítača. Podpora prioritizácie vzniknutých incidentov. Možnosť stiahnutia spustiteľných súborov zo staníc pre bližšiu analýzu vo formáte archívu opatreným heslom

Integrácia a zobrazenie detekcií vykonaných antimalware produktom.

Podporené generovanie forest/full execution tree modelu. Vyhľadávanie pomocou novo vytvorených IoC nad historickými dátami. Previazanie s technikami popísanými v knowledge base MITRE ATT&CK. Integrovaný vyhľadávač VirusTotal s možnosť rozšírenia o vlastné vyhľadávače.

Správa zraniteľností a patchov aplikácií tretích strán

Automatizované kontroly podľa vlastného harmonogramu na základe prispôsobiteľných pravidiel Filtrovanie, zoskupovanie a triedenie zraniteľností podľa ich závažnosti

Možnosť manuálnych alebo automatických opráv. Prispôsobiteľné politiky záplat. Podpora multitenant v komplexných sieťových prostrediach - prehľad zraniteľností v konkrétnych častiach organizácie. Databáza zraniteľností, CVSS 2.0 a CVSS 3.1

Ochrana poštových serverov/mailboxov

Komplexná vrstva ochrany na úrovni servera s cieľom zabrániť prieniku spamu a malvéru do e‑mailových schránok používateľov. Antimalvér, antispam, anti‑phishing, ochrana hostiteľských serverov, ochrana založená na strojovom učení.Správa karantény. Podpora klastrov.

Ochrana cloudového prostredia Microsoft365/Google Workspace

Pokročilá ochrana pre aplikácie služby Microsoft 365 prostredníctvom ľahko použiteľnej cloudovej konzoly. Filtrovanie spamu, antimalvérová kontrola, anti‑phishing a cloudový sandboxing. Ochrana cloudových úložísk.

Nástroj na 2-faktorovú autentifikáciu

Jednoduché overovanie pre používateľov jedným ťuknutím. Overovanie cez Push notifikácie. Podpora existujúcich tokenov a hardvérových kľúčov a smartfónov. Overovanie pri prístupe k VPN, RDP a Outlooku ..

Management konzola pre správu všetkých riešení

Možnosť prevádzkovať jednotnú management konzolu na správu riešení v cloudovom nasadení alebo lokálnom (on-prem) nasadení. Webová konzola. Možnosť inštalácie na Windows aj Linux.

Možnosť konfigurácie virtual appliance cez užívateľsky prívetivé webové rozhranie Webmin.

Nezávislý manažment agent pre platformy Windows, Linux a MacOS. Management agent pre architektúry na platformy Windows a MacOS: x86, x64, ARM64

Offline uplatňovanie politík a spúšťanie úloh pri výskyte definovanej udalosti (napríklad: odpojenie od siete pri nájdení škodlivého kódu). Široké možnosti konfigurácie oprávnení administrátorov (napríklad možnosť správy iba časti infraštruktúry, ktoré konkrétnemu administrátorovi podlieha). Zabezpečenie prístupu administrátorov do vzdialenej správy pomocou 2FA. Podpora štítkov/tagovania pre jednoduchšiu správu a vyhľadávanie

Správa karantény s možnosťou vzdialeného vymazania / obnovenia / obnovenia a vylúčenia objektu z detekcie. Vzdialené získanie zachyteného škodlivého súboru z klienta. Detekcia nespravovaných (rizikových) počítačov komunikujúcich na sieti. Podpora pre inštalácie a odinštalácie aplikácií 3. strán.

Vyčítanie informácií o verziách softvéru 3. strán. Možnosť vyčítať informácie o hardvéri na spravovaných zariadeniach (CPU, RAM, diskové jednotky, grafické karty…). Možnosť vyčítať sériové číslo zariadenia. Možnosť vyčítať voľné miesto na disku.

Detekcia aktívneho šifrovania BitLocker na spravovanej stanici. Zobrazenie časovej informácie o poslednom boote stanice. Odoslanie správy na počítač / mobilné zariadenie, ktoré sa následne zobrazí užívateľovi na obrazovke. Vzdialená odinštalovanie antivírusového riešenia 3. strany. Vzdialené spustenie akéhokoľvek príkazu na cieľovej stanici pomocou Príkazového riadka.

Dynamické skupiny pre možnosť definovania podmienok, za ktorých dôjde k automatickému zaradeniu klienta do požadovanej skupiny a automatickému uplatneniu klientskej úlohy. Automatické zasielanie upozornení pri dosiahnutí definovaného počtu alebo percent ovplyvnených klientov (napríklad: 7 % všetkých počítačov / 80 klientov hlási problémy).

Podpora SNMP Trap, Syslogu a qRadar SIEM.

Podpora formátov pre Syslog správy: CEF, JSON, LEEF

Podpora inštalácie skriptom - *.bat, *.sh, *.ini (GPO, SSCM…).

Rýchle pripojenie na klienta pomocou RDP z konzoly pre vzdialenú správu.

Reportovanie stavu klientov chránených inými bezpečnostnými programami.

Schopnosť zaslať reporty a upozornenia na e-mail.

Konzola podporuje multidoménové prostredie (schopnosť pracovať s viacerými AD štruktúrami)

Konzola podporuje multitenantné prostredie (schopnosť v jednej konzole spravovať viac počítačových štruktúr)

Podpora VDI prostredia (Citrix, VMware, SCCM, apod)

Podpora klonovania počítačov pomocou golden image

Podpora inštanciách klonov

Podpora obnovy identity počítača pre VDI prostredie na základe FQDN

Možnosť definovať viacero menných vzorov klonovaných počítačov pre VDI prostredie

Pridanie zariadenia do vzdialenej správy pomocou: synchronizácia s Active Directory, ručné pridanie pomocou podľa IP adresy alebo názvu zariadenia, pomocou sieťového skenu nechránených zariadení v sieti, Import cez csv súbor

Nefunkčné požiadavky

Výkonová stabilita: Riešenie musí garantovať minimálny stupeň výkonnosti aj pri zvýšenej záťaži alebo nepravidelnom zaťažení siete.

Dostupnosť služby: Musí byť k dispozícii vždy, s minimálnou dohodnutou dobou výpadku (napr. 97% dostupnosť za rok).

Škálovateľnosť: Riešenie musí byť schopné pružne reagovať na zmeny v objeme dát a požiadaviek.

Bezpečnosť dát: Zabezpečenie dát musí spĺňať najvyššie štandardy, vrátane šifrovania, riadenia prístupu a ochrany pred stratou údajov.

Integrácia a interoperabilita: riešenie musí mať schopnosť integrovať sa s existujúcimi systémami, nástrojmi a infraštruktúrou organizácie (ESET mail security, Eset protect), Eset server protect)

Antivírusové riešenie pre koncové body a servery

Integrovaná cloudová analýza neznámych vzoriek

Šifrovanie celých diskov

XDR riešenie

Správa zraniteľností a patchov aplikácií tretích strán

Ochrana poštových serverov/mailboxov

Ochrana cloudového prostredia Microsoft365/Google Workspace

Nástroj na 2-faktorovú autentifikáciu

Management konzola pre správu všetkých riešení v rámci ponúkaného balíka

MDM riešenie

Antivírusové riešenie pre koncové body a servery

Podpora pre uvedené klientske platformy v slovenskom jazyku

Windows, Linux, MacOS, Android,

Natívna podpora architektúr pre platformy Windows a MacOS:

x86, x64, ARM64

Funkcionalita pre klientov MS Windows

- Antimalware,

- anitransomware

- antispyware,

- personal Firewall,

- personal IPS,

- application Control,

- device control,

- security Memory (zabraňuje útokom na bežiace aplikácie),

- kontrola integrity systémových komponentov.

Funkcionalita pre klientov MacOS

- Personal firewall,

- device control,

- autoupgrade.

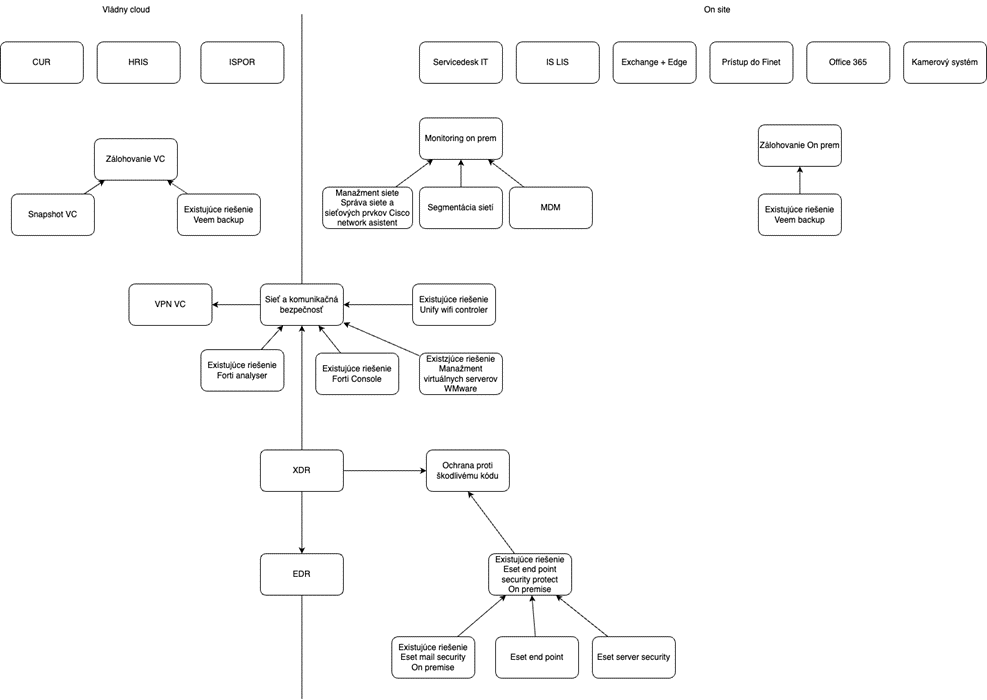

Náčrt aplikačnej architektúry sa nachádza na nasledujúcom obrázku:

3.2.1 Rozsah informačných systémov – AS IS

Dotknuté ISVS a ich moduly AS IS:

Kód ISVS (z MetaIS) | Názov ISVS | Modul ISVS (zaškrtnite ak ISVS je modulom) | Stav IS VS (AS IS) | Typ IS VS | Kód nadradeného ISVS (v prípade zaškrtnutého checkboxu pre modul ISVS) |

isvs_9551 | Centrálny údajový repozitár ÚKSÚP | ☐ | Prevádzkovaný a plánujem rozvíjať | Agendový |

|

isvs_124 | IS POR - Informačný systém prípravkov na ochranu rastlín | ☐ | Prevádzkovaný a plánujem rozvíjať | Agendový |

|

3.2.2 Rozsah informačných systémov – TO BE

Projekt nemá vplyv na budúci rozsah isvs.

3.2.3 Využívanie nadrezortných a spoločných ISVS – AS IS

Projekt nevyužíva nadrezortné a spoločné isvs.

3.2.4 Prehľad plánovaného využívania iných ISVS (integrácie) – TO BE

Projekt nevyužíva iné isvs cez integrácie.

3.2.5 Poskytovanie / konzumovanie údajov z ISVS do IS CSRÚ – TO BE

Projekt nevyužíva poskytovanie ani konzumovanie údajov cez CSRU.

3.3 Dátová vrstva

Projekt nemení dátový rozsah, nemá vplyv na kvalitu a čistenie dát, nedotýka sa referenčných, otvorených, analytických údajov ani údajov zaradených do časti moje údaje.

3.4 Technologická vrstva

3.4.1 Prehľad technologického stavu - AS IS

Popis súčasnej technologickej architektúry

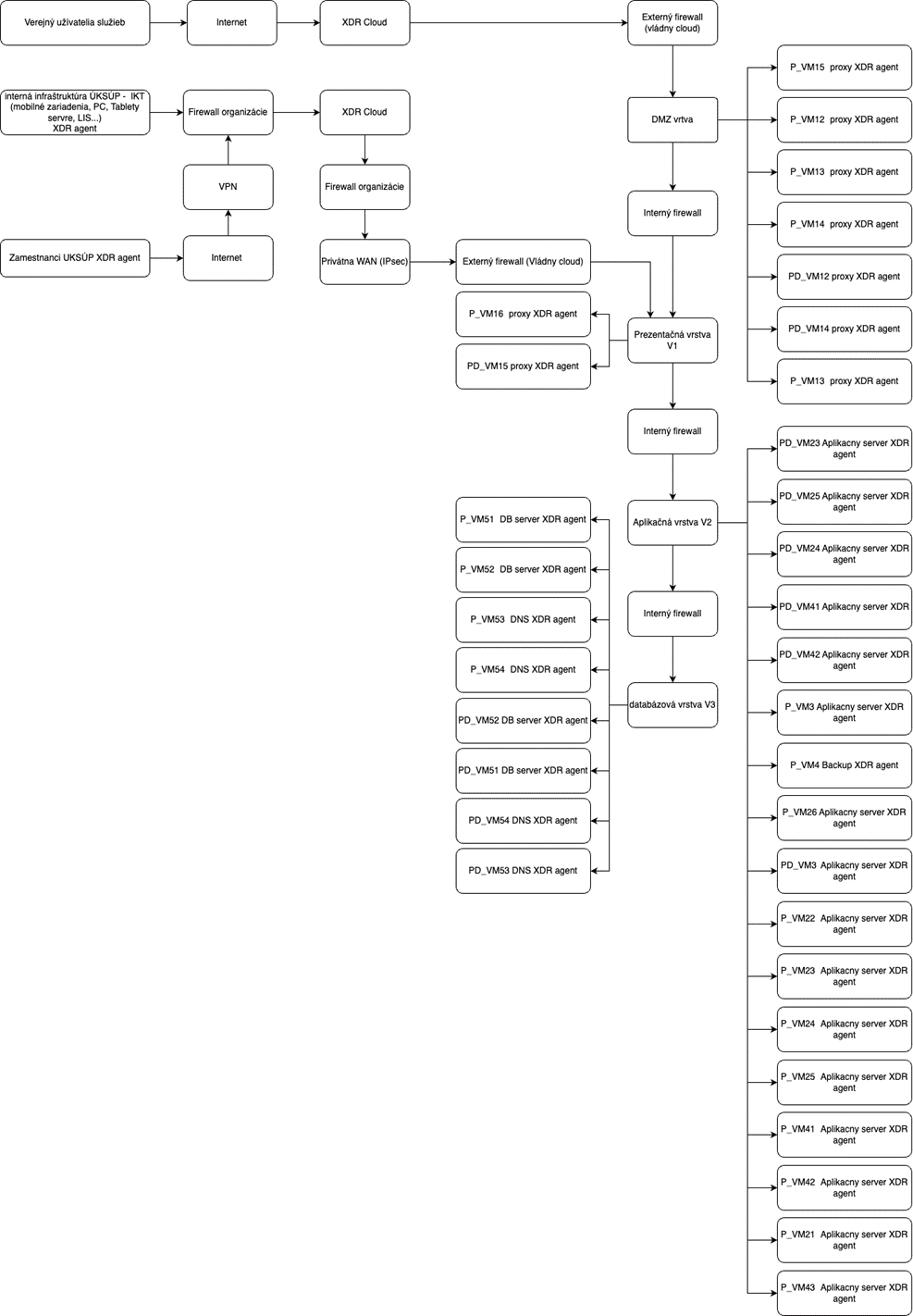

Súčasná technologická architektúra je zhodná s budúcou technologickou architektúrou, okrem nového prvku „XDR Cloud“, ktorý predstavuje v zobrazení architektúry nasadené riešenie.

3.4.2 Požiadavky na výkonnostné parametre, kapacitné požiadavky – TO BE

V nasledujúcej tabuľke sa nachádzajú požiadavky na parametre relevantné k typu projektu:

Parameter | Jednotky | Predpokladaná hodnota | Poznámka |

Počet interných používateľov | Počet | 500 | Nainštalovaný KB softvér na každom koncovom IKT vrátane mobilných telefónov |

Počet súčasne pracujúcich interných používateľov v špičkovom zaťažení | Počet | 500 | Nainštalovaný KB softvér na každom koncovom IKT vrátane mobilných telefónov

|

Počet externých používateľov (internet) | Počet | 40 000 | Nainštalovaný KB softvér na každom servery vo VC |

Počet externých používateľov používajúcich systém v špičkovom zaťažení | Počet | 2 000 | Nainštalovaný KB softvér na každom servery vo VC, číslo vychádza z posledného súčasného prihlásenia poslednej kampane zberu dát.

|

Počet transakcií (podaní, požiadaviek) za obdobie | Počet/obdobie | nedefinovateľné | Je závislé na aktuálnom type a stave kb útoku, najvyššie zaťaženie sa predpokladá pri DDOS útoku...nedefinovateľný rozsah |

Objem údajov na transakciu | Objem/transakcia | nedefinovateľné | Závislé na aktuálnom type a rozsahu bezpečnostného incidentu |

Objem existujúcich kmeňových dát | Objem | nedefinovaľné | Závislé na aktuálnom type a rozsahu bezpečnostného incidentu, najvyšší objem sa predpokladá pri type útoku ransomware a následnom využití sandboxu v kombinácii s opravou a dekriptovaním dát. |

3.4.3 Návrh riešenia technologickej architektúry

Náhľad budúcej technologickej architektúry sa nachádza na nasledujúcom obrázku. Nové riešenie nezasiahne významne do súčasnej technologickej architektúry. Novým prvkom v architektúre bude „XDR Cloud“.

Možnosť prevádzky centrálneho servera v cloude alebo on-premise na platforme Windows Server. Dostupnosť Webovej konzoly pre správu a vyhodnotenie.

Podpora databáz

Microsoft SQL,

MySQL

Podporená prevádzka aj v offline prostredí. Autonómne správanie so schopnosťou vyhodnotenia ako podozrivej/ škodlivej aktivity a reakcia aj bez aktuálne dostupného riadiaceho servera alebo internetového pripojenia. Logovanie činností administrátora (Audit Log)

Podpora EDR pre systémy

Windows,

Windows server,

MacOS

Linux.

Možnosti prevádzky: On premis alebo cloud

3.4.4 Infraštruktúra navrhovaného riešenia, využívanie služieb z katalógu služieb vládneho cloudu

Riešenie nemá požiadavky na využívanie katalógu služieb VC, ani infraštruktúrne služby, nebude mať požiadavky na kapacitné parametre (diskový priestor, Tier, CPU, RAM). Riešenie je kombináciou nasadenia vo VC, v cloude dodávateľa a na všetkých koncových zariadeniach a serveroch organizácie mimo VC.

3.5 Bezpečnostná architektúra

Projekt vychádza z identifikovaných nezhôd kybernetického auditu a odporúčaní auditnej autority.

Projektovým zámerom je zvýšenie úrovne kybernetickej bezpečnosti všetkých IKT prostriedkov a informačných systémov Ústredného kontrolného skúšobného ústavu poľnohospodárskeho v Bratislave. Medzi tieto informačné systémy sa radí v prvom rade Centrálny údajový repozitár prevádzkovaný v privátnej časti vládneho cloudu so zaradením do tretej kategórie podľa vyhlášky č. 179/2020 Z. z. ktorou sa ustanovuje spôsob kategorizácie a obsah bezpečnostných opatrení informačných technológií verejnej správy a zákona 69/2018 Z. z. o kybernetickej bezpečnosti.

Ďalej bude riešenie zastrešovať podporu kybernetickej bezpečnosti všetkých koncových bodov informačných aktív organizácie rozšírenou detekciou a reakciou do zjednotenej platformy pre bezpečnostné incidenty poskytujúce holistický a efektívny spôsob ochrany pred pokročilými kybernetickými útokmi a reakcie na takéto útoky. Súčasne budú riešením zastrešené ďalšie IKT prostriedky ako interné serveri organizácie vrátane služobných mobilných zariadení a profesných tabletov.

Je vyžadovaný súlad budúcej bezpečnostnej architektúry s dotknutými právnymi normami a zároveň s technickými normami. Ide najmä o:

- Zákon č. 95/2019 Z.z. o informačných technológiách vo verejnej správe

- Zákon č. 69/2018 Z.z. o kybernetickej bezpečnosti

- Zákon č. 45/2011 Z.z. o kritickej infraštruktúre

- vyhláška Úradu podpredsedu vlády Slovenskej republiky pre investície a informatizáciu č. 78/2020 Z. z. o štandardoch pre informačné technológie verejnej správy

- vyhláška Úradu podpredsedu vlády Slovenskej republiky pre investície a informatizáciu č. 179/2020 Z. z., ktorou sa ustanovuje spôsob kategorizácie a obsah bezpečnostných opatrení informačných technológií verejnej správy

- vyhláška Úradu na ochranu osobných údajov Slovenskej republiky č. 158/2018 Z. z. o postupe pri posudzovaní vplyvu na ochranu osobných údajov

- Nariadenie Európskeho parlamentu a Rady (EÚ) 2016/679 z 27. apríla 2016 o ochrane fyzických osôb pri spracúvaní osobných údajov a o voľnom pohybe takýchto údajov, ktorým sa zrušuje smernica 95/46/ES (všeobecné nariadenie o ochrane údajov)

- Zákon č. 18/2018 Z. z. o ochrane osobných údajov a o zmene a doplnení niektorých zákonov.

Prevádzkovateľ bude požadovať realizáciu Bezpečnostného projektu v zmysle platnej legislatívy.

Požiadavky na používateľské role, správu prístupov a správu aplikácie:

- Interní používatelia - pracovníci ÚKSÚP definovaní ako používatelia systému (CUR, IS POR), alebo pracovníci ÚKSÚP v oblasti kybernetickej bezpečnosti.

3.6 Špecifikácia údajov spracovaných v projekte, čistenie údajov

Nasadené riešenie/ dielo nebude mať vplyv na objekty evidencie, ani na významnosť kvality údajov pre biznis procesy (možné riziká v dôsledku dátovej nekvality), t.j. nebude vytvárať nepresné údaje, nesprávnu hodnotu, formát, nebude vplývať na stotožnenie údajov voči referenčnému registru.

4. Závislosti na ostatné ISVS / projekty

Riešenie nemá žiadnu závislosť na ostatných isvs ani projektoch.

5. Zdrojové kódy

Predpokladá sa, že súčasťou riešenia vytvoreného v rámci tohto projektu bude Preexistentný obchodne dostupný proprietárny SW, Preexistentný obchodne nedostupný proprietárny SW, Preexistentný open source SW a k týmto súčastiam Diela bude poskytovaná licencia. Poskytnutie licencie bude viazané na moment odovzdania/prevzatia Diela alebo jeho časti, t. j. Objednávateľ nadobúda licenciu najneskôr dňom odovzdania/prevzatia Diela alebo jeho časti.

Preexistentný obchodne dostupný proprietárny SW “ je SW 3. strany (vrátane databáz) výrobcu/subjektu vykonávajúceho hospodársku/obchodnú činnosť bez ohľadu na právne postavenie a spôsob ich financovania, ktorý je na trhu bežne dostupný, t. j. ponúkaný na území Slovenskej republiky alebo v rámci Európskej únie bez obmedzení, ktorý spĺňa znaky výrobku alebo tovaru v zmysle slovenskej legislatívy. Hospodárskou činnosťou sa rozumie každá činnosť, ktorá spočíva v ponuke tovaru a/alebo služieb na trhu. Preexistentný obchodne dostupný proprietárny SW musí spĺňať nasledovné znaky:

nie je/nebol vyrábaný/dodávaný na základe špecifických potrieb verejného obstarávateľa,

v podobe akej je ponúkaný na trhu je bez väčších úprav jeho vlastností a prvkov aj dodávaný/vyrábaný/uskutočňovaný pre verejného obstarávateľa,

v podobe akej je dodávaný/vyrábaný/uskutočňovaný pre verejného obstarávateľa je dodávaný/vyrábaný aj pre spotrebiteľov a iné subjekty na trhu.

Špecifikácia tohto preexisteného SW podľa a jeho licenčných podmienok, tvoriacich súčasť Diela podľa budú tvoriť prílohu k zmluve o dielo. Ak licencie podľa prvej vety tohto bodu stratia platnosť a účinnosť, Zhotoviteľ je povinný zabezpečiť kvalitatívne zodpovedajúci ekvivalent pôvodných licencií na obdobie platnosti a účinnosti Zmluvy o dielo a obdobie trvania záručnej doby na riešenie, a to takým spôsobom aby bol Objednávateľ schopný zabezpečovať plynulú, bezpečnú a spoľahlivú prevádzku informačnej technológie verejnej správy (informačného systému).

6. Prevádzka a údržba výstupov projektu

6.1 Prevádzkové požiadavky pre nasadenie riešenia EDR/XDR

Popis L1 úrovne – požiadavky / očakávania

L1 (Level 1) Požiadavky a očakávania pre L1 podporu zahŕňajú:

- Riešenie základných incidentov a otázok: L1 podpora by mala byť schopná riešiť jednoduché problémy a odpovedať na bežné otázky týkajúce sa EDR/XDR riešenia.

- Monitoring a hlásenia: Neustále sledovanie systému a hlásenie akýchkoľvek nezrovnalostí alebo podozrivých aktivít.

- Dokumentácia a eskalácia: Dokumentovanie všetkých incidentov a problémov a eskalácia zložitejších problémov na L2 alebo L3 podporu.

- Komunikácia: Poskytovanie aktuálnych informácií používateľom a komunikácia o stave riešenia incidentov.

Popis L2 úrovne – požiadavky / očakávania

L2 (Level 2) Požiadavky a očakávania pre L2 podporu zahŕňajú:

- Riešenie eskalovaných problémov: Riešenie incidentov, ktoré nemohli byť vyriešené na L1 úrovni.

- Technická expertíza: Vykonávanie podrobnej analýzy problémov a identifikácia koreňových príčin.

- Implementácia zmien a aktualizácií: Realizácia zložitejších zmien v systéme a implementácia bezpečnostných aktualizácií.

- Komunikácia s dodávateľom: Spolupráca s externými dodávateľmi a odborníkmi pri riešení problémov, ktoré si vyžadujú špecifické znalosti.

Popis L3 úrovne – požiadavky / očakávania

L3 (Level 3) podpora je najvyššia úroveň technickej podpory, ktorá sa zaoberá najzložitejšími problémami a hĺbkovou analýzou. Požiadavky a očakávania pre L3 podporu zahŕňajú:

- Riešenie komplexných problémov: Analýza a riešenie najzložitejších technických problémov, ktoré neboli vyriešené na L1 alebo L2 úrovni.

- Vývoj a optimalizácia: Práca na vylepšovaní a optimalizácii EDR/XDR riešenia, vrátane vývoja nových funkcií a zlepšení.

- Podpora pre L1 a L2: Poskytovanie technickej podpory a školení pre L1 a L2 úrovne.

- Spolupráca s vývojármi: Úzka spolupráca s tímom vývojárov pri identifikácii a riešení problémov v kóde alebo konfigurácii.

Štandardný čas podpory: 8/5, prac. Dni 8:00-18:00, Prijatie do 60 min, Reakčná doba do 4 hod.

6.2 Úrovne podpory používateľov

Help Desk bude realizovaný cez 3 úrovne podpory, s nasledujúcim označením:

- L1 podpory IS (Level 1, priamy kontakt zákazníka) - jednotný kontaktný bod verejného obstarávateľa – IS Solution manager, ktorý je v správe verejného obstarávateľa a v prípade jeho nedostupnosti Centrum podpory používateľov (zabezpečuje prevádzkovateľ IS a DataCentrum).

- L2 podpory IS (Level 2, postúpenie požiadaviek od L1) - vybraná skupina garantov, so znalosťou IS (zabezpečuje prevádzkovateľ IS – verejný obstarávateľ).

- L3 podpory IS (Level 3, postúpenie požiadaviek od L2) - na základe zmluvy o podpore IS (zabezpečuje úspešný uchádzač).

Definícia:

- Podpora L1 (podpora 1. stupňa) - začiatočná úroveň podpory, ktorá je zodpovedná za riešenie základných problémov a požiadaviek koncových užívateľov a ďalšie služby vyžadujúce základnú úroveň technickej podpory. Základnou funkciou podpory 1. stupňa je zhromaždiť informácie, previesť základnú analýzu a určiť príčinu problému a jeho klasifikáciu. Typicky sú v úrovni L1 riešené priamočiare a jednoduché problémy a základné diagnostiky, overenie dostupnosti jednotlivých vrstiev infraštruktúry (sieťové, operačné, vizualizačné, aplikačné atď.) a základné užívateľské problémy (typicky zabudnutie hesla), overovanie nastavení SW a HW atď.

- Podpora L2 (podpora 2. stupňa) – riešiteľské tímy s hlbšou technologickou znalosťou danej oblasti. Riešitelia na úrovni Podpory L2 nekomunikujú priamo s koncovým užívateľom, ale sú zodpovední za poskytovanie súčinnosti riešiteľom 1. úrovne podpory pri riešení eskalovaného hlásenia, čo mimo iného obsahuje aj spätnú kontrolu a podrobnejšiu analýzu zistených dát predaných riešiteľom 1. úrovne podpory. Výstupom takejto kontroly môže byť potvrdenie, upresnenie, alebo prehodnotenie hlásenia v závislosti na potrebách Objednávateľa. Primárnym cieľom riešiteľov na úrovni Podpory L2 je dostať Hlásenie čo najskôr pod kontrolu a následne ho vyriešiť - s možnosťou eskalácie na vyššiu úroveň podpory – Podpora L3.

- Podpora L3 (podpora 3. stupňa) - Podpora 3. stupňa predstavuje najvyššiu úroveň podpory pre riešenie tých najobťiažnejších Hlásení, vrátane prevádzania hĺbkových analýz a riešenie extrémnych prípadov.

Pre služby sú definované takéto SLA:

- Štandardný čas podpory: 8/5, prac. Dni 8:00-18:00, Prijatie do 60 min, Reakčná doba do 4 hod.

Ďalej v rámci podpory je požadované:

Proaktívne riešenie vznikajúcich problémov v rozsahu 2 MD mesačne. V rámci tejto aktivity sú požadované nasledovné min. činnosti pre riešenie (resp. ekvivalentné riešenie, ktoré spĺňa min. požadované činnosti):

- proaktívny monitoring vybraných parametrov a dostupnosť všetkých služieb aplikačného riešenia EDR/XDR serverového systému.

- aktívny monitoring EDR/XDR pravidiel s príslušným notifikačným mechanizmom

- nastavovanie pravidelných reportov podľa požiadaviek objednávateľa v celkom rozsahu 2 reporty za mesiac.

Security podpora pre endpointové produkty:

- Malware: chýbajúca detekcia,

- Malware: problém s liečením,

- Malware: infekcia ransomvérom,

- Zachytenie False positive,

- Vyšetrenie podozrivého správania

- Vyšetrenie malware incidentu a odozva na vzniknutý malware incident:

Základná analýza zaslaného súboru,

- Detailná analýza zaslaného súboru,

- Analýza a vyšetrenie odovzdaných súvisiacich dát,

- Asistencia pri odozve/protiopatreniach na malware incident,

Podpora pre riešenie bezpečnostných incidentov v prostredí XDR:

- Podpora s vytváraním XDR pravidiel,

- Podpora s vytváraním XDR výnimiek,

- operatívna optimalizácia prostredia,

- Threat Hunting, alebo ekvivalent (poskytovaná na požiadanie zo strany objednávateľa).

- pravidelné vyhodnocovanie XDR incidentov na mesačnej báze s príslušným návrhom opatrení a reštrikcií

- v mesačnej správe je zahrnuté aj vyhotovenie úplného ročného analytického reportu, ktorý bude sumarizovať všetky zistenia a odporúčania za ročné sledované obdobie

- kontrola logov

- napojenie na SIEM a zadefinovanie parametrov (poskytovaná na požiadanie zo strany objednávateľa).

- aktualizácia aplikačného vybavenia v zmysle odporúčaní výrobcom,

- dodanie informácií o známych bezpečnostných chybách a aplikovanie náprav

- vo fáze poskytovania podpory, pravidelné stretnutia pracovnej skupiny min. 1x mesačne,

- evidencia XDR incidentov a úprav na on-line portáli/HelpDesku.

6.3 Požadovaná dostupnosť IS:

Popis | Parameter | Poznámka |

Prevádzkové hodiny | 12 hodín | od 6:00 hod. - do 18:00 hod. počas pracovných dní |

Servisné okno | 10 hodín | od 19:00 hod. - do 5:00 hod. počas pracovných dní |

24 hodín | od 00:00 hod. - 23:59 hod. počas dní pracovného pokoja a štátnych sviatkov Servis a údržba sa bude realizovať mimo pracovného času. | |

Dostupnosť produkčného prostredia IS | 98,5% | 98,5% z 24/7/365 t.j. max ročný výpadok je 66 hod. Maximálny mesačný výpadok je 5,5 hodiny. Vždy sa za takúto dobu považuje čas od 0.00 hod. do 23.59 hod. počas pracovných dní v týždni. Nedostupnosť IS sa počíta od nahlásenia incidentu Zákazníkom v čase dostupnosti podpory Poskytovateľa (t.j. nahlásenie incidentu na L3 v čase od 6:00 hod. - do 18:00 hod. počas pracovných dní). Do dostupnosti IS nie sú započítavané servisné okná a plánované odstávky IS. V prípade nedodržania dostupnosti IS bude každý ďalší začatý pracovný deň nedostupnosti braný ako deň omeškania bez odstránenia vady alebo incidentu. |

6.3.1 Dostupnosť (Availability)

Dostupnosť znamená, že dáta sú prístupné v okamihu jej potreby. Narušenie dostupnosti sa označuje ako nežiaduce zničenie (destruction) alebo nedostupnosť. Dostupnosť je zvyčajne vyjadrená ako percento času v danom období, obvykle za rok. Požadovaná je dostupnosť na úrovni:

99% dostupnosť znamená výpadok 3,65 dňa

Zálohovanie rieši objednávateľ mimo rozsahu uvedeného projektu vo vládnom cloude aj on side na svojej infraštruktúre pomocou dedikovaného riešenia Veem backup.

7. Požiadavky na personál

Projektové role a ich obsadenie sú uvedené v Projektovom zámere v časti 8. Návrh organizačného zabezpečenia projektu. Požiadavky na obsadenie TO BE procesu budú pokryté internými kapacitami ÚKSÚP v súčasnom obsadení.

V rámci riešenia sa nepredpokladajú špeciálne požiadavky na školenia a certifikáty.

8. Implementácia a preberanie výstupov projektu

Spôsob realizácie projektu bude metódou waterfall.

Odovzdanie a prevzatie Diela alebo jeho časti sa uskutoční v termínoch špecifikovaných v časovom harmonograme. Výsledkom odovzdania Diela alebo jeho časti Zhotoviteľom a jeho prevzatia Objednávateľom je podpísanie akceptačného protokolu oprávnenými osobami. Akceptačný protokol musí byť pred jeho podpisom schválený Riadiacim výborom projektu.

Objednávateľ neprevezme Dielo alebo jeho časť (čiastkové plnenie), ak vykazuje Diela alebo jeho časť právne a/alebo faktické vady. Dielo alebo jeho časť (čiastkové plnenie) má vady, ak je zhotovené v rozpore podmienkami stanovenými v budúcej Zmluve o dielo a/alebo v rozpore so všeobecne záväznými právnymi predpismi.

Prílohou Akceptačného protokolu je:

- zápisnica o vykonaných akceptačných testoch, ak sa Akceptačným protokolom odovzdáva Informačný systém alebo jeho časť,

- zoznam autorov diel a zoznam autorských diel vytvorených v rámci plnenia budúcej Zmluvy o dielo, ak sú súčasťou odovzdávaného Diela alebo jeho časti,

- prezenčné listiny zo školení, ak boli vykonané pre užívateľov Diela, spolu so školiacim materiálom,

- vyhlásenie o splnení požiadaviek (dodržaní štandardov pre ISVS/ITVS) formou odpočtu splnenia jednotlivých relevantných požiadaviek stanovených vo Vyhláške č. 78/2020, Vyhláške č. 401/2023 a Vyhláške č. 179/2020,

- dokumenty a doklady osvedčujúce kvalitu a/alebo kompletnosť

Strany vykonajú vo vzájomnej súčinnosti akceptačné testy. Výsledky akceptačných testov sa zachytia v zápisnici podpísanej oprávnenými osobami oboch strán.

Ak sa strany v budúcej Zmluve o dielo nedohodnú inak, Zhotoviteľ je povinný odovzdať Objednávateľovi dokumentáciu k Dielu alebo jeho časti na elektronickom zariadení/nosiči dát (USB prenosné zariadenie) alebo na inom vhodnom, dohodnutom nosiči dát a v prípade potreby a požiadavky Objednávateľa aj v jednom vyhotovení v písomnej forme pri podpise Akceptačného protokolu.