projekt_2924_Projektovy_zamer_detailny

PROJEKTOVÝ ZÁMER

Vzor pre manažérsky výstup I-02 podľa vyhlášky MIRRI č. 401/2023 Z. z.

Povinná osoba | Mesto Skalica |

Názov projektu | Zvýšenie úrovne informačnej a kybernetickej bezpečnosti mesta Skalica |

Zodpovedná osoba za projekt | Tibor Ružička |

Realizátor projektu | Mesto Skalica |

Vlastník projektu | Mesto Skalica |

Schvaľovanie dokumentu

Položka | Meno a priezvisko | Organizácia | Pracovná pozícia | Dátum | Podpis (alebo elektronický súhlas) |

Schválil | Mgr. Oľga Luptáková | Mesto Skalica | Primátorka | 08.07.2024 |

|

1. HISTÓRIA DOKUMENTU

Verzia | Dátum | Zmeny | Meno |

1.1 | 08.07.2024 | Finálna verzia projektovej dokumentácie | Tibor Ružička |

2. ÚČEL DOKUMENTU, SKRATKY (KONVENCIE) A DEFINÍCIE

V súlade s Vyhláškou 401/2023 Z.z. je dokument I-02 Projektový zámer určený na rozpracovanie detailných informácií prípravy projektu, aby bolo možné rozhodnúť o pokračovaní prípravy projektu, pláne realizácie, alokovaní rozpočtu a ľudských zdrojov.

Dokument Projektový zámer v zmysle vyššie uvedenej vyhlášky má obsahovať manažérske zhrnutie, rozsah, ciele a motiváciu na realizáciu projektu, zainteresované strany, alternatívy, návrh merateľných ukazovateľov, detailný opis požadovaných projektových výstupov, detailný opis obmedzení, predpokladov, tolerancií a návrh organizačného zabezpečenia projektu, detailný opis rozpočtu projektu a jeho prínosov, náhľad architektúry a harmonogram projektu so zoznamom rizík a závislostí.

2.1 Použité skratky a pojmy

SKRATKA/POJEM | POPIS |

API | Application Programming Interface |

CPU | Centrálna procesorová jednotka |

GB | Gigabajt |

HDD | Hard drive |

HTTPS | Hypertext transfer protocol secure |

HW | Hardware |

IKT | Informačno komunikačné technológie |

IPS | Intrusion prevention systems |

ISVS | Informačný systém verejnej správy |

KaIB | Kybernetická a informačná bezpečnosť |

LAN | Miestna sieť |

MIRRI | Ministerstvo investícií, regionálneho rozvoja a informatizácie Slovenskej republiky |

MS | Microsoft |

NFP | Nenávratný finančný príspevok |

OS | Operačný systém |

PIP | Projektová iniciačná prevádzka |

RAM | Operačná pamäť |

REST | Representational State Transfer |

RV | Riadiaci výbor |

SMB | Server Message Block |

SNMP | Simple Network Management Protocol |

SPAN | Switched port analyzer |

SQL | Structured query language |

SSD | Solid state drive |

SSH | Secure shell |

SW | Software |

VM | Virtual machine |

VPN | Virtuálna privátna sieť |

WP | Work Packages |

2.2 Konvencie pre typy požiadaviek (príklady)

Funkcionálne (používateľské) požiadavky majú nasledovnú konvenciu: FRxx

- U – užívateľská požiadavka

- R – označenie požiadavky

- xx – číslo požiadavky

Nefunkčné (kvalitatívne, výkonové - Non Functional Requirements - NFR) požiadavky majú nasledovnú konvenciu: NRxx

- N – nefukčná požiadavka (NFR)

- R – označenie požiadavky

- xx – číslo požiadavky

Ostatné typy požiadaviek môžu byť ďalej definované PM.

3. DEFINOVANIE PROJEKTU

3.1 Manažérske zhrnutie

Mesto Skalica sa nachádza na západnom Slovensku, v severnej časti Trnavského kraja, v okrese Skalica. So svojou rozlohou 60,01 km2 je 38. najrozľahlejším mestom Slovenskej republiky a s hustotou 257,64 obyvateľov na km2 je 80. najhustejšie obývaným sídlom Slovenska. K 31.12.2023 žilo na jeho území spolu 15 461 obyvateľov. Z hľadiska veľkostnej kategorizácie sídiel sa Skalica radí medzi mestské, stredne veľké sídla, ktoré zároveň zohráva úlohu centra regiónu zabezpečujúceho vyššiu a špecifickú obslužnú infraštruktúru pre obyvateľov obcí okresu Skalica.

Skalica je zapísaná v registri organizácií, Inštitucionálny sektor 13130 – Miestna samospráva, s hlavnou činnosťou – 84110 – Všeobecná verejná správa.

Mesto Skalica je v zmysle platnej legislatívy zapísaná do registra prevádzkovateľov základnej služby ako správca a prevádzkovateľ sietí a informačných systémov verejnej správy v pôsobnosti povinnej osoby podľa zákona č. 95/2019 Z. z. o informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov. S ohľadom na uvedené jej vyplývajú viaceré povinnosti, ktoré chce spĺňať s ohľadom na Zákon č. 69/2018 Z. z. o kybernetickej bezpečnosti a tiež s ohľadom na Zákon č. 95/2019 o informačných technológiách vo verejnej správe a na ne nadväzujúcich vyhlášok.

Skalica si za účelom posúdenia splnenia podmienok legislatívy v oblasti informačnej a kybernetickej bezpečnosti nechala vypracovať audit kybernetickej bezpečnosti podľa § 29 zákona č. 69/2018 Z. z.. Výsledky auditu identifikovali viacero nedostatkov a zároveň poskytli ucelenú množinu návrhov nápravných opatrení zodpovedajúcich povahe poskytovaných služieb a potrebám mesta.

Z pohľadu prevádzky IKT je potrebné prijať organizačné, technické a bezpečnostné opatrenia k pokrytiu potrieb nepretržitej prevádzky na obdobie nasledujúcich minimálne piatich rokov vyplývajúcich z potrieb prevádzky mesta ako aj legislatívnych povinností, pod ktoré Skalica ako prevádzkovateľ základnej služby spadá.

Medzi navrhované technické riešenia projektu patria:

- Spracovanie povinnej dokumentácie a návrh procesov minimálne na úrovni požiadaviek zákona č. 69/2018 Z.z. o kybernetickej bezpečnosti a zákona č. 95/2019 Z. z. o informačných technológiách

- Implementácia mechanizmov pre potreby zabezpečenia infraštruktúry žiadateľa umiestnenej v cloude

- Riešenie centrálneho bezpečnostného manažmentu pre koncové stanice - centrálna správa a manažment koncových zariadení – XDR

- Nasadenie dvojfaktorovej autentifikácie

- Nasadenie nástroja na riadenie kybernetickej bezpečnosti v prostredí mesta Skalica

Okrem technických opatrení bude Skalica vykonávať koncepčne tiež organizačné, vzdelávacie a iné legislatívne opatrenia, ktoré umožnia naďalej rozvíjať a rozširovať úroveň zabezpečenia mesta z pohľadu kybernetickej a informačnej bezpečnosti v závislosti na zmenách či už legislatívy, technológií, zamestnancov a pod. V nadväznosti na uvedené sa bude žiadateľ snažiť dlhodobo zabezpečovať:

- Manažéra kybernetickej bezpečnosti

- Pravidelnú realizáciu školení informačnej bezpečnosti pre nových zamestnancov

- Pravidelné preškolenie pôvodných zamestnancov

- Pravidelné aktualizácie obstaraného SW

- Platnosť licencií a garancie služieb počas doby udržateľnosti projektu

V globále možno konštatovať, že realizácia projektu predstavuje jeden z najzásadnejších modernizačných krokov prevádzkovanej infraštruktúry IKT, umožní prijať také opatrenia a riešenia, ktoré odstránia resp. eliminujú najvážnejšie hrozby a zároveň umožnia pripraviť základnú platformu pre ďalšie technické a netechnické opatrenia v oblasti kybernetickej bezpečnosti. S ohľadom na uvedené boli pre potreby projektu vytipované práve tie časti, ktoré predstavujú najrizikovejšie oblasti z pohľadu fungovania mesta.

Pripravovaný projekt by mal byť realizovaný s podporou NFP v rámci Výzvy PSK-MIRRI-611-2024-DV-EFRR zameranej na podporu v oblasti kybernetickej a informačnej bezpečnosti na regionálnej úrovni – verejná správa, ktorá reflektuje na Prioritu 1P1 Veda, výskum a inovácie, Špecifický cieľ RSO 1.2 Využívanie prínosov digitalizácie pre občanov, podniky, výskumné organizácie a orgány verejnej správy a Opatrenie 1.2.1 Podpora v oblasti informatizácie a digitálnej transformácie (Oblasť - Kybernetická a informačná bezpečnosť). Realizácia projektu s podporou NFP je základom pre dosiahnutie požadovaného stavu v rozumnom časovom období nakoľko mesto Skalica nie je schopné vynaložiť dostatok finančných zdrojov v horizonte najbližších rokov z vlastných zdrojov tak, aby pokryla aspoň najzásadnejšie nedostatky v oblasti KaIB. Práve realizácia projektu umožní implementáciu zodpovedajúcich technológií a procesov, na ktorých bude možné následne zabezpečovať efektívne dosiahnutie súladu legislatívy v oblasti informačnej a kybernetickej bezpečnosti a možností mesta.

Indikatívna výška finančných prostriedkov určených na realizáciu projektu je: 351 468,84 € a bola stanovená ako aritmetický priemer cenových ponúk v rámci realizovaného predbežného prieskumu trhu.

Časový horizont realizácie projektu je stanovený v závislosti od určených hodnotiacich kôl predmetnej výzvy na MIRRI. Predpokladaný začiatok hlavných aktivít projektu je tak so zohľadnením procesu hodnotenia podaných projektov stanovený na 07/2025 – 08/2026. Časový harmonogram v navrhovanom rozsahu umožní elimináciu akýchkoľvek nepredvídaných komplikácií v rámci implementácie projektu.

3.2 Motivácia a rozsah projektu

Prevádzkovateľ zabezpečuje všetky činnosti v zmysle zákona o obecnom zriadení a zodpovedá za činnosť mesta a mestských inštitúcií. Výpadok informačného systému mesta znamená znefunkčnenie mesta a tým znemožnenie plnenia povinností daných zákonom o obecnom zriadení. Dôležitosť informačnej a kybernetickej bezpečnosti je teda vysoká, čo je vyjadrené aj ako dopad potenciálneho kybernetického incidentu na mesto a spoločnosť ako takú. Vzhľadom na nám známe kybernetické útoky na mestské úrady považujeme za kľúčovú a nevyhnutnú časť kybernetickej bezpečnosti pravidelné prehodnocovanie rizík, monitoring systémov a následnú aktualizáciu bezpečnostných opatrení.

Žiadateľ je v zmysle Zákona č. 69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov zaradený do zoznamu prevádzkovateľov základných služieb v sektore verejná správa.

3.2.1 Informácie o oblastiach dotknutých projektom

Zoznam kľúčových identifikovaných informačných systémov, ktorých ohrozenie by malo významný vplyv na poskytovanie základnej služby, resp. by výskyt incidentu spôsobil vážny výpadok informačných systémov verejnej správy je nasledovný:

Systém | Popis |

ISS | Databázový systém pre Verejnú správu |

DISS | Prijatá a odoslaná elektronická pošta |

Mesto v súčasnosti disponuje manažérom kybernetickej a informačnej bezpečnosti. Pozícia manažéra kybernetickej a informačnej bezpečnosti je zabezpečovaná formou dohody o prácach vykonávaných mimo pracovného pomeru a bude zabezpečovaná tiež v rámci implementácie projektu. Zabezpečenie procesov implementácie technických riešení v oblasti IT má na starosti externý dodávateľ. Niektorí interní zamestnanci popri zabezpečovaní svojich kompetencií dohliadajú tiež na zabezpečenie chráneného priestoru, bezpečné uloženie nosičov dát, šifrovanie, prístup k IS cez heslá, detekciu prítomnosti škodlivého kódu, používanie legálneho softvéru, bezpečné mazanie osobných údajov z dátových nosičov, aktualizácie OS, programového vybavenia a pod.

Skalica v súčasnosti prevádzkuje svoju infraštruktúru v cloude poskytovateľa Slovanet, a.s. (IČO: 35 954 612).

Ide o poskytovanie infraštruktúry virtuálnych zdrojov ako služby - virtuálneho datacentra (ďalej ako „vDC“). Ide o súbor prostriedkov, ktoré sú stavebným kameňom pri tvorbe a prevádzke serverových inštancií. Skalica má nad týmito prostriedkami plnú kontrolu cez webový self-care portál. vDC je vlastná hardvérová a softvérová platforma Slovanetu umiestnená v serverhousingovom centre Slovanet v Bratislave a je prevádzkovaná ako „enterprise cloud“ s plnou redundanciou komponentov na zaistenie vysokej dostupnosti (High Availability), zahŕňajúcej výpočtový výkon, systémy na ukladanie dát aj sieťové komponenty. vDC je z bezpečnostného hľadiská chránená UTM firewallmi, ktoré zabezpečujú nasledovné funkcie: firewall, antivírus, prevenciu prienikov (IPS), antispam, antispyware, traffic shaping, virtuálnu privátnu sieť, Data Leak Prevention, Network Access Control a Application Control.

vDC slúži pre informačné systémy, ktoré Skalica využíva: knižnice, CoraISS, ASPI, mailserver, Oracle a SQL databázy, intranet, webserver, formulárový server, atď.

vDC sa skladá z:

V riešení sú zahrnuté licencie pre MS Windows Server, 2X aplikačná virtualizácia pre 60 konkurentných užívateľov vrátane terminálových licencií, MS SQL Express. V riešení nie sú zahrnuté licencie pre Oracle databázu.

Mesto Skalica v súčasnosti nedisponuje bezpečnostnou dokumentáciou, ktorá by zohľadňovala nároky na obsah a rozsah požadovaný zákonom č. 69/2018 Z. z. o kybernetickej bezpečnosti.

3.2.2 Problémy a biznis procesy dotknuté realizáciou projektu

Bezpečnosť aktív je jednou z prvoradých úloh žiadateľa a bezpečnostné mechanizmy, ktoré sú alebo budú implementované na ochranu aktív, musia mať takú bezpečnostnú úroveň, aby vyhoveli legislatívnym požiadavkám Slovenskej republiky, čo v súčasnosti nie je naplnené.

V globále možno zhrnúť, že príčiny aktuálneho stavu vyplývajú z kombinácie interných a externých faktorov, medzi ktoré možno spomenúť:

- Dlhoročný nekoncepčný prístup k riešeniu problematiky KaIB mesta

- Nedostatočná, resp. úplne absentujúca implementácia bezpečnostných nástrojov a technológií zabezpečujúcich ochranu kybernetického priestoru mesta

- Dlhodobý nedostatok finančných zdrojov alokovaných pre oblasť kybernetickej bezpečnosti

S ohľadom na posúdenie úrovne kybernetickej bezpečnosti zrealizoval žiadateľ audit kybernetickej bezpečnosti prostredníctvom certifikovaného audítora kybernetickej bezpečnosti, ktorý identifikovali viaceré oblasti, ktoré by mala Skalica vyriešiť za účelom zabezpečenia dostatočnej ochrany svojich systémov a tým pádom tiež svojich klientov. Práve na základe tohto hodnotenia žiadateľ identifikuje ako najzávažnejšie problémy kybernetickej bezpečnosti nasledovné oblasti:

1) Nevyhovujúci stav bezpečnostnej dokumentácie

Kompletná a aktuálna bezpečnostná dokumentácia je nevyhnutným základom pre efektívne riadenie informačnej a kybernetickej bezpečnosti každej organizácie. Tvorí základnú štruktúru pre ďalší rozvoj v tejto oblasti a implementáciu dodatočných bezpečnostných opatrení a technických bezpečnostných riešení. Práve bezpečnostná dokumentácia je nevyhnutným predpokladom pre prijímanie adekvátnych, efektívnych, vyvážených a optimálnych bezpečnostných opatrení. Túto skutočnosť si uvedomuje aj samotná samospráva a preto sa rozhodla pre jej dopracovanie a začlenenie tejto aktivity do predkladaného projektu.

2) Zabezpečenie infraštruktúry žiadateľa v cloude

Ako už bolo uvedené vyššie, žiadateľ prevádzkuje svoju infraštruktúru v cloude poskytovateľa Slovanet, a.s. (formou PaaS). To znamená, že fyzický HW, virtualizačná platforma, sieťová infraštruktúra a perimetrové zabezpečenie je vo vlastníctve poskytovateľa a prevádzkovaná aplikačná vrstva vo vlastníctve Skalice beží na tejto infraštruktúre. S ohľadom na uvedené, poskytovateľ cloudových služieb má zodpovednosť za bezpečnosť fyzickej infraštruktúry a platformy. Rovnako je poskytovateľ zodpovedný za bezpečnosť virtualizovaného prostredia a za izoláciu prostredí rôznych zákazníkov, aby v prostredí zdieľanej virtualizácie mohol používateľ virtuálneho prostredia mal garantovaný prístup iba k jeho prostriedkom. Okrem uvedených má poskytovateľ služby zodpovednosť tiež za zabezpečenie sieťovej bezpečnosti. O bezpečnosť middlewaru a OS sa stará poskytovateľ služby v kombinácii s mestom. Samotné zabezpečenie aplikačnej vrstvy a prístupu k údajom je už na strane samosprávy mesta Skalica. S ohľadom na uvedené sa žiadateľ rozhodol pre zahrnutie zabezpečenie svojej aplikačnej infraštruktúry v cloude medzi jedno z technických riešení predkladaného projektu.

3) Absencia dvojfaktorovej autentifikácie

Počet narušení bezpečnosti IKT prostredia sa v posledných rokoch značne znásobil. Problematickou oblasťou v podmienkach Mesta Skalica je tiež oblasť prístupu k jeho informačným aktívam zo strany zamestnancov a iných externistov protredníctvom VPN pripojenia. Tí sú v súčasnosti pre potreby prístupu k informačným zdrojom viazaní iba zadaním hesla, ktoré však tvorí významné bezpečnostné riziko. Uvedené je spôsobené najmä skutočnosťou, že zamestnanci majú tendenciu vytvárať jednoduché heslá, resp. v prípade zložitého hesla ho priebežne recyklujú v prípade viacerých prístupov. Absencia dvojfaktorovej autentifikácie sa preto začína čoraz viac prejavovať ako významná „diera“ v bezpečnosti IKT infraštruktúry žiadateľa.

4) Absencia rozšírenej detekcie

Organizácie dnes potrebujú lepší prehľad o svojich koncových bodoch, zariadeniach a sieti. Len tak môžu mať istotu, že nové hrozby, rizikové správanie zamestnancov a nechcené aplikácie neohrozia bezpečnosť ich kybernetického priestoru a ich dobré meno. V IT prostredí mesta Skalica v súčasnosti absentuje riešenie, ktoré by umožnilo jedinečnú detekciu na základe správania a reputácie, ktorá je pre bezpečnostné tímy úplne prehľadná. Takéto riešenie, ktoré by poskytlo spätnú väzbu v reálnom čase získanú z informácií o hrozbách by umožnilo značne zvýšiť úroveň zabezpečenia IT infraštruktúry mesta.

5) Nedostatočná úroveň riadenia kybernetickej bezpečnosti

Bezpečnostná dokumentácia je „živím“ dokumentom, ktorý si vyžaduje priebežné aktualizácie aby zodpovedala skutkovému stavu a platnej legislatíve. Absencia softvérového riešenia, ktoré by umožnilo jej priebežnú aktualizáciu a zároveň umožnilo tiež:

- Evidenciu rozpoznaných zraniteľností, vrátane ich vlastníkov

- Evidenciu rozpoznaných hrozieb

- Evidenciu opatrení potrebných na potlačenie zraniteľností

- Identifikáciu a ohodnotenie rizík na základe pravdepodobností hrozieb, uplatňovaných opatrení a dopadov na samosprávu a pod.

značne znižuje efektivitu výkonu kybernetickej bezpečnosti v podmienkach Mesta Skalica.

3.2.3 Motivácia na dosiahnutie budúceho stavu

Návrh obsahu tohto projektu vychádza z potrieb resp. doporučených opatrení uvedených v audite kybernetickej bezpečnosti mesta Skalica. Implementácia navrhovaných technických opatrení v rámci projektu umožní v kombinácii s ďalšími aktivitami v oblasti informačnej a kybernetickej bezpečnosti, ktoré bude realizovať žiadateľ z vlastných zdrojov mimo projektu, dosiahnuť potrebnú úroveň informačnej a kybernetickej bezpečnosti vyžadovanú platnou legislatívou.

Cieľom projektu je vytvoriť trvalo udržateľné zabezpečenie produkčnej prevádzky infraštruktúry IKT, informačnej a kybernetickej bezpečnosti mesta, ktoré umožní eliminovať vysokú časť nedostatkov identifikovaných vykonaným auditom kybernetickej bezpečnosti a zabezpečiť tak vysoké požiadavky na bezpečnú prevádzku informačných systémov samosprávy. Navrhované technické riešenia nielen umožnia zvýšiť úroveň ochrany informačnej a kybernetickej bezpečnosti a bezpečnosti informačných systémov v podmienkach mesta, ale zároveň umožnia vytvoriť základnú platformu pre budovanie ďalších opatrení v budúcnosti, či už z prostriedkov žiadateľa alebo iných zdrojov.

S ohľadom na vyššie uvedené skutočnosti sa Skalica rozhodla pre implementovanie základných nástrojov v oblasti KaIB v nasledovnom rozsahu:

1) Spracovanie povinnej dokumentácie a návrh procesov minimálne na úrovni požiadaviek zákona č. 69/2018 Z.z. o kybernetickej bezpečnosti a zákona č. 95/2019 Z. z. o informačných technológiách

Výstupom pre objednávateľa bude spracovaná povinná dokumentácia v rozsahu požadovanom zákonom pre oblasti:

a) Organizácie kybernetickej bezpečnosti a informačnej bezpečnosti, pozostávajúcej z:

- Vypracovania a implementácie špecifických interných riadiacich aktov pre vybrané oblasti kybernetickej a informačnej bezpečnosti

- Vypracovania/aktualizácie bezpečnostnej stratégie

- Vypracovania štatútu bezpečnostného výboru

- Vypracovania bezpečnostnej politiky

b) Riadenia rizík kybernetickej bezpečnosti a informačnej bezpečnosti, pozostávajúceho z:

- Identifikácie aktív súvisiacich so zariadeniami na spracovanie informácií a centrálneho zaznamenávania inventáru týchto aktív podľa ich hodnoty vrátane určenia ich vlastníka, ktorý definuje požiadavky na ich dôvernosť, dostupnosť a integritu

- Vykonania klasifikácie informácií a kategorizácia sietí a informačných systémov

- Implementácie systému pre inventarizáciu aktív

- Vypracovania interného riadiaceho aktu riadenia rizík kybernetickej a informačnej bezpečnosti

- Vykonania riadenia rizík pozostávajúceho z identifikácie zraniteľností, identifikácie hrozieb, identifikácie a analýzy rizík s ohľadom na aktívum, určenie vlastníka rizika, implementácie organizačných a technických bezpečnostných opatrení, analýzy funkčného dopadu a pravidelného preskúmavania identifikovaných rizík v závislosti od aktualizácie prijatých bezpečnostných opatrení

c) Personálnej bezpečnosti, pozostávajúcej z:

- Vypracovania interného riadiaceho aktu s bezpečnostnými zásadami pre koncových používateľov

- Vypracovania postupov a procesov upravujúcich personálnu bezpečnosť organizácie prostredníctvom interného riadiaceho aktu

- Vypracovania postupov pri zaradení osoby do niektorých z bezpečnostných rolí

- Vypracovania postupov pri skončení pracovnoprávneho vzťahu alebo iného obdobného vzťahu

- Vypracovania postupov pri porušení bezpečnostných politík

d) Riadenia prístupov, pozostávajúceho z:

- Vypracovania postupov a procesov upravujúcich riadenie prístupov organizácie

- Vypracovania zásad riadenia prístupov osôb k sieti a informačnému systému

e) Riadenia kybernetickej bezpečnosti a informačnej bezpečnosti vo vzťahoch s tretími stranami, pozostávajúceho z:

- Vypracovania interného riadiaceho aktu upravujúceho zásady kybernetickej a informačnej bezpečnosti vo vzťahoch s tretími stranami

f) Bezpečnosti pri prevádzke informačných systémov a sietí, pozostávajúcej z:

- Vypracovania interného riadiaceho aktu v oblasti riadenia zmien, riadenia kapacít, inštalácie softvéru v sieťach a informačných systémoch, inštalácia zariadení v sieťach a informačných systémoch, zaznamenávanie bezpečnostných záznamov a zaznamenávanie a vyhodnocovanie prevádzkových záznamov

g) Hodnotenia zraniteľností a bezpečnostných aktualizácií, pozostávajúceho z:

- Vypracovania interného riadiaceho aktu upravujúceho proces riadenia implementácie bezpečnostných aktualizácií a záplat

h) Ochrany proti škodlivému kódu, pozostávajúcej z:

- Vypracovania interného riadiaceho aktu s požiadavkami na určenie zodpovednosti používateľov, pravidiel pre inštaláciu a monitorovania potenciálnych ciest prieniku škodlivého kódu

i) Sieťovej a komunikačnej bezpečnosti, pozostávajúcej z:

- Vypracovania interného riadiaceho aktu upravujúceho pravidlá sieťovej a komunikačnej bezpečnosti

j) Akvizície, vývoja a údržby informačných sietí a informačných systémov, pozostávajúcej z:

- Vypracovania interného riadiaceho aktu upravujúceho požiadavky na akvizíciu, vývoj a údržbu sietí a informačných systémov, ktoré sa uplatňujú na obstarávané, vyvíjané a udržiavané komponenty s digitálnymi prvkami

k) Zaznamenávania udalostí a monitorovania, pozostávajúceho z:

- Vypracovania dokumentácie spôsobu monitorovania a fungovania Log manažment systému a centrálneho nástroja na bezpečnostné monitorovanie a zadefinovanie spôsobu evidencie prevádzkových záznamov, ich vyhodnocovania, spôsobu hlásenia podozrivej aktivity, zodpovednej osoby a ďalších povinností

- Vypracovania interného riadiaceho aktu, ktorý obsahuje a upravuje povinnosti definované platnou legislatívou pre oblasť zaznamenávanie udalostí a monitorovania.

l) Fyzickej bezpečnosti a bezpečnosti prostredia, pozostávajúceho z:

- Vypracovania interného riadiaceho aktu upravujúceho fyzickú bezpečnosť a bezpečnosť prostredia

m) Riešenia kybernetických bezpečnostných incidentov, pozostávajúceho z:

- Vypracovania interného riadiaceho aktu upravujúceho riešenia kybernetických bezpečnostných incidentov

n) Kryptografických opatrení, pozostávajúcich z:

- Definovania pravidiel využitia kryptografických prostriedkov používajúcich dostatočne odolné kryptografické mechanizmy na ochranu údajov pri ich prenose alebo uložení v rámci sietí a informačných systémov

- Vypracovania interného riadiaceho aktu upravujúceho systém správy kryptografických kľúčov a certifikátov

o) Kontinuity prevádzky, pozostávajúcej z:

- Vypracovania interného riadiaceho aktu obsahujúceho a upravujúceho kontinuitu prevádzky následkom kybernetického bezpečnostného incidentu alebo inej krízovej situácie

- Vykonania analýzy dopadov na informačné systémy a siete univerzity

- Vypracovania stratégie a krízových plánov prevádzky na základe analýzy vplyvov kybernetického bezpečnostného incidentu na informačné systémy a siete univerzity, najmä pre oblasť malvéru, ransomvéru, úniku údajov, rozsiahleho DDoS útoku

- Vypracovania postupov zálohovania na obnovu siete a informačného systému po jeho narušení alebo zlyhaní v dôsledku kybernetického bezpečnostného incidentu alebo inej krízovej situácie

p) Auditu, riadenia súladu a kontrolných činností, pozostávajúceho z:

- Vypracovania interného riadiaceho aktu pre oblasti auditu a kontrolných činností v oblasti informačnej a kybernetickej bezpečnosti

2) Implementácia mechanizmov pre potreby zabezpečenia infraštruktúry žiadateľa umiestnenej v cloude

Navrhované riešenie bude obsahovať súbor bezpečnostných prvkov, ktoré zvýšia odolnosť informačných systémom organizácie voči potenciálnym kyberútokom.

Sandbox

Navrhované je riešenie na ochranu pred zero-day škodlivým kódom, vírusmi a malvérom (na princípe sandboxu) vo forme HW zariadenia. Dodané riešenie musí byť plne a obojsmerne integrované s existujúcou firewall bránou NGFW a bezpečnou e-mailovou bránou, s plnou technickou podporou od výrobcu (na riešenie problémov). Úplnou integráciou sa rozumie natívna integrácia, ktorá umožňuje obojsmernú komunikáciu medzi bránou firewall/riešením AS&AV (antispam/antivirus) a platformou sandboxu (odovzdávanie súborov na kontrolu, odovzdávanie podrobných informácií o kontrole späť do brány firewall/poštovej brány.

Funkčné požiadavky:

- Podpora operačných systémov pre sandboxing: Windows 7, Windows 10, MacOS, Linux, Android, priemyselné riadiace systémy; výrobca udržiava a aktualizuje skenovací sandboxing OS

- Plnohodnotná, výrobcom podporovaná obojsmerná integrácia s modelom firewallu a ďalšími ponúkanými bezpečnostnými funkciami

- Schopnosť integrácie s internými systémami pomocou zdokumentovaného API

- Odchádzajúca komunikácia zo sandboxových obrazov musí smerovať na internet cez vyhradené sieťové rozhranie.

- Podpora režimu clusteringu na dosiahnutie vysokej dostupnosti a zlepšenia výkonu v budúcnosti

- Kontrola vzoriek založená na viacvrstvovej ochrane pred škodlivým kódom - kombinácia antivírusového skenovania založeného na signatúrach, emulácie kódu a kompletného sandboxu (spusteného v reálnom operačnom systéme) a umelej inteligencie (AI)/ strojového učenia (ML). Všetky tieto úrovne musia byť integrované do jedného zariadenia a spolupracovať.

- Možnosť vytvoriť, spustiť a na účely sandboxingu použiť vlastnú konfiguráciu operačného systému vrátane špecifických aplikácií zodpovedajúcich konfigurácii v chránenej sieti, ktorá bude naimportovaná do platformy Sandbox a používaná na kontrolu.

- Detailná konfigurácia politiky kontroly, kontrola v rôznych typoch OS, možnosť kontroly jedného súboru v rôznych operačných systémoch súčasne, možnosť definovať vybrané aplikácie v rôznych typoch OS.

- Ochrana proti detekcii spustenia v prostredí sandboxu ( anti evasion techniky)

- Všetky prvky ochrany sa musia poskytovať lokálne, nie ako cloudová služba (okrem prípadov, keď to právne predpisy nepovoľujú).

- Detekcia komunikácie s centrami C&C

- Podpora detekcie prístupu k kompromitovaným adresám URL

- Funkcia hlásenia nájdených problémov (Výsledné informácie musia obsahovať nielen stav čistého/škodlivého kódu, ale kompletné informácie vrátane podrobného popisu správania, zachytených paketov a v prípade prejavu škodlivého kódu v GUI aj snímky obrazovky alebo videozáznam), podpora hlásenia vo formáte MITRE ATT&CK pre analýzu SoC, podpora formátu STIX 2.0.

- Podpora kontroly najmenej týchto typov súborov a aplikácií: MS Office, Adobe Acrobat Reader, Adobe Flash Player, MS Internet Explorer, Mozilla Firefox, Google Chrome, Java, MS .NET Framework, Visual C++, Python; spustiteľné súbory, JAVA, PDF, dokumenty MS Office, bežné multimediálne formáty, ako sú .7z, .ace, .apk, .app, .arj, .bat, .bz2, . cab, .cmd, .dll, .dmg, .doc, .docm, .docx, .dot, .dotm, .dotx, .eml, .elf, .exe, .gz, .htm, html, .iqy, .iso, .jar, .js, .kgb, .lnk, .lzh,mach, .msi, .pdf, .pot, .potm, .potx, .ppam, . pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .rar, .rtf, .sldm, .sldx, .swf, .tar, .tgz, .upx, .rl, .vbs, WEBLink, .wsf, .xlam, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xz, .z, .zip

- Podpora reportovania v štandardných formátoch (HTML, CSV, PDF, XML, ...)

- Automatická aktualizácia databáz signatúr zistených hrozieb vrátane funkcie zdieľania týchto signatúr do ponúkanej platformy firewallov a iných bezpečnostných komponentov

- Priame obojsmerné prepojenie s ponúkanou platformou firewallov a iných bezpečnostných komponentov

- Podpora logovania do externých nástrojov a SIEM

- Podporované režimy nasadenia minimálne: pripojenie k bezpečnostným prvkom rovnakého výrobcu, režim sniffer (počúvanie a rekonštrukcia sieťovej prevádzky pre protokoly http, smtp, pop3, imap, ftp, mapi, im, smb), sanboxing súborov uložených na dostupných sieťových diskoch, prijímanie súborov pre sandboxing prostredníctvom API, podpora rozhraní typu ICAP.

Výkonnostné požiadavky:

- HW zariadenie používajúce proprietárny operačný systém na analýzu vzoriek

- 40 inštancií pre sandboxing OS Windows vrátane licencií Microsoft

- 4 inštancie pre sandboxing súborov pre prostredie MS Office

- Požadovaná sandbox priepustnosť súborov za hodinu: 2400

- Požadovaný počet užívateľov: min 900

- Fyzicke zariadenie, max 2U, rackové prevedenie

- Požadovaná priepustnosť statickej analýzy súborov za hodinu: 10000

- Požadovaná priepustnosť dynamickej analýzy súborov za hodinu: 600

Dodávateľ zabezpečí :

- Implementáciu a integráciu nástroja v existujúcom prostredí

- Potrebnú dokumentáciu ku infraštruktúre

Mail relay

Navrhované je riešenie na ochranu mailovej infraštruktúry voči útokom prostredníctvom mailov a integrovaná ochrana zabezpečuje trvalú ochranu vo či hrozbám typu Phising, malware, zero day hrozby, kompromitácia mailov a ochrana voči spamu.

Funkčné požiadavky:

- Podpora IPv4 i IPv6

- Podpora VLAN

- Podpora overovania SMTP pomocou protokolov LDAP, RADIUS, POP3 a IMAP

- Požadované funkcie AntiSpamu (výrobcom spravovaná vlastná funkcia AS s možnosťou kategorizovať adresy URL nájdené v e-mailoch), databáza IP reputácie výrobcu, graylisting, reputácia odosielateľa, behaviorálna analýza, analýza hlavičiek e-mailov, heuristická analýza e-mailov, podpora systémov tretích strán, skenovanie na základe Bayesovho prístupu, white a blacklisting, analýza obrázkov.

- Zabudovaná antivírusová ochrana pre poštovú prevádzku s ochranou v reálnom čase pred odchádzajúcim škodlivým softvérom. Databáza antivírusových signatúr musí byť udržiavaná výrobcom a automaticky aktualizovaná.

- Požadujeme plnu integraciu s platformou typu sandbox, ktorá je sučastou projektu (plnou integraciou sa rozumie uchovanie emailu vo fronte až do ukončenia kontroly na sandbox platforme. Výsledná akcia je zvolena aj na základe výsledku analýzy na sandbox platforme. Zároveň požadujeme obojsmernu komunikaciu medzi mailovou bránou a sandbox platformou, tj. priamo na mailovej bráne, musí byt možné dohladat detailne informacie o provedeni sandbox inspekcie)

- Možnosť obmedzenia v rámci relácie SMTP (počet správ od jedného klienta za určitý čas, maximálny počet spojení od jedného klienta za určitý čas, podpora reputácie koncového bodu, pripojenie k LDAP na overenie používateľa; možnosť obmedzenia počtu HELO/EHLO v rámci jednej relácie SMTP, možnosť obmedzenia počtu e-mailových správ v rámci relácie SMTP, možnosť obmedzenia počtu príjemcov v rámci príjemcov e-mailu, možnosť manipulácie s hlavičkou pošty (odstránenie hlavičky Received)

- Analýza PDF

- Plnohodnotná kontrola prichádzajúcej a odchádzajúcej komunikácie (rovnaké možnosti konfigurácie pre prichádzajúci a odchádzajúci smer)

- Granulárna konfigurácia pravidiel (pravidlá založené na IP adresách a/alebo doméne príjemcu, možnosť použitia wildcard znakov)

- možnosť používať zabudovanú geografickú databázu IP adries v rámci pravidiel (databázu spravuje výrobca)

- podpora karantény s používateľským prístupom umožňujúcim bežné činnosti

- podpora systémovéj karantény

- podpora externého úložiska (šifrovaná komunikácia, napr. SFTP)

- podpora TLS

- podpora S-MIME

- podpora DKIM, SPF a DMARC

- Možnosť odosielať/prijímať správy z virtuálnych adries (hostov)

- Podpora end-to-end šifrovania poštovej prevádzky bez potreby inštalácie softvéru na pracovných staniciach (napr. lokálne ukladanie šifrovaných správ s možnosťou bezpečného prevzatia správy prostredníctvom webového rozhrania)

- Podpora funkcií ochrany pred útokom typu DoS, Antispoofing, rate limiting, lokálne vyhodnotenie skóre odosielateľov (na základe nedávnej aktivity) s možnosťou nastavenia správania pre rôzne úrovne skóre.

- Podpora neutralizácie dokumentov v prílohách (odstránenie potenciálne nebezpečných prvkov v dokumente - makier, URL, ... - v dokumentoch MS Office a PDF) pri zachovaní pôvodného typu dokumentu

- Automatické odšifrovanie zašifrovaných dokumentov pomocou správcom preddefinovaného slovníka hesiel za účelom vykonania úplnej AV a AS kontroly

- Reakcia na zistenú hrozbu min.: pridanie tagu, pridanie hlavičky, presmerovanie e-mailu na iný SMTP server, odmietnutie, zahodenie, uloženie do karantény, prepísanie adresy príjemcu

- podpora opätovnej kontroly e-mailu v čase jeho prevzatia z karantény.

- ochrana pred škodlivými adresami URL (databáza škodlivých adries URL spravovaná výrobcom). Možnosť výberu nežiaducich webových kategórií (phishing, malware, obsah pre dospelých, ...)

- URL click protection (vložené URL je prepísané tak, aby bola kontrola URL vykonaná v momente kliknutia užívateľa na odkaz). Kontrola URL musí zahŕňať aj opatovnú kontrolu v Sandbox systéme, užívateľ musí byť notifikovaný o prebiehajúcej kontrole.

- ochrana proti útokom BEC (Business Email Compromise)

- architektúra MTA musí umožniť kontrolu e-mailu pred uložením do e-mailovej fronty

- Možnoť rozšírenia o AI analýzu obrázkov s kategorizáciou obsahu (drogy, zbrane, násilie, nahota a pod.)

- Plnohodnotná správa cez webové rozhranie (HTTP) a CLI (SSH)

- možnosť obmedziť administrátorské práva na zadefinované domény

- Integrované logovanie a reportovanie, vrátane monitoringu

- Podpora protokolov SNMP (v2c, v3) a syslog na integráciu do monitorovacieho systému ( súčasťou dodávky musí byť špecifický súbor MIB od výrobcu)

- podpora logovania na externý logovací server (syslog)

- podpora archivácie (prístup do archívu pomocou protokolu IMAP)

- Podpora rozhrania REST API na integráciu manažmentu do existujúcej infraštruktúry. Ak táto funkcia vyžaduje licenciu, musí byť zahrnutá.

- Certifikácia min. VBSpam, VB100 a Common Criteria

Výkonnostné požiadavky:

- 1vCPU, 4GB RAM, 300GB HDD, 100Mbps internet

- Podpora režimu vysokej dostupnosti (A-A, A-P). Ak sa vyžaduje licencia, musí byť súčasťou dodávky.

- požadujeme podporu pre aspoň 4 sieťové rozhrania

- podpora minimálnej kapacity disku 2x1TB

- možnosť nasadenia v režime brány (MTA) ale aj v transparetnom režime

- požadujeme podporu minimálne 4 sieťových rozhraní RJ45

- Riešenie nesmie byť obmedzené na počet chránených domén. V opačnom prípade musí byť súčastou dodávky podpora pre minimálne 100 emailových domén

- Počet politík založených na doméne [prichádzajúca alebo odchádzajúca komunikácia]: 400

- Počet politík založených na systéme [prichádzajúca alebo odchádzajúca komunikácia]: 1500

- Výkon smerovania emailov za hodinu: 250000

- Počet chránených mailboxov pri inštalácii v mode server: 400

Dodávateľ zabezpečí :

- Implementáciu a integráciu nástroja v existujúcom prostredí

- Potrebnú dokumentáciu ku infraštruktúre

WEB-aplikačný firewall (WAF)

Navrhované je riešenie na ochranu infraštruktúry webových aplikácií a API rozhraní voči útokom prostredníctvom neznámych spustiteľných kódov a zero day hrozbám. Zabezpečuje trvalú ochranu webových stránok a prezentovaných aplikácií voči internetovým používateľom.

Funkčné požiadavky:

- Virtual appliance Web Application Firewall. Riešenie musí chrániť pred bežnými hrozbami, ako sú napríklad tie, ktoré sú identifikované v OWASP TOP 10

- Podpora prevádzkových módov Reverse Proxy, Inline Transparent, True Transparent Proxy, Offline Sniffer (span port), WCCP

- Presmerovanie komunikácie je možné riešiť na úrovni: DNS záznamov, a aj na sieťovej úrovni (WCCP, port forward, routing, policy routing)

- Riešenie podporuje virtuálne hosty, SNI, umožňuje definíciu SSL/TLS enc. level a použitých SSL verzii

- Riešenie podporuje rewriting http host, url a aj http body.

- Podpora http cache-ing minimálne na základe parametrov: host, host status, url pattern, cookie

- Riešenie podporuje SSL/TLS inšpekciu ako aj SSL/TLS termináciu.

- Riešenie podporuje pasívne SSL dešifrovanie pomocou kópie SSL kľúča. V prípade potreby je možné neterminovať SSL na WAF, vykonať len dekryptovanie kópie komunikácie pomocou definovaného SSL kľúča, skontrolovať obsah a povoliť pôvodnú komunikáciu v prípade, ak nedošlo k narušeniu politík.

- Certifikácia FIPS 140-2 Level 1 a 2

- Riešenie umožňuje blokovanie IP aj blokovanie IP extrahovaných z http hlavičiek (napr. x-forwarded-for). Riešenie musí umožňovať blokovanie konkrétnych užívateľov na základe ich reputácie. Verejný obstarávateľ/objednávateľ požaduje tiež možnosť použiť L7 HTTP blocking, kedy je blokovaný len konkrétny HTTP request a nie celé TCP spojenie.

- Zariadenie je možné nasadiť v monitoring móde, v tomto prípade zariadenie neustále vyhodnocuje a kontroluje prechádzajúce spojenia, ale požiadavky nie sú blokované. Monitorovací mód je možné aplikovať granulárne na základe: IP, URL, PORT/PROTOCOL.

- Riešenie umožňuje zapojenie v móde High Availability (HA), verejný obstarávateľ/objednávateľ požaduje možnosť Active/Active aj Active/Passive konfigurácie HA. V rámci active-passive HA módu verejný obstarávateľ/objednávateľ požaduje možnosť vytvoriť cluster s min. 4 uzlami.

- Riešenie umožňuje kontrolu action message format v3.0(AMF3), xml, ajax , soap content inspection v tele HTTP, validáciu formátu pre xml 1.1 a xml 2.0.

- Riešenie obsahuje vlastný skener zraniteľností web aplikácií (vulnerability scanner).

- Riešenie obsahuje podporu skeneri tretích strán (Acunetix, IBM AppScan Standard, WhiteHat, HP WebInspect, Qualys).

- Riešenie podporuje LoadBalancing HTTP komunikácie, podporované sú nasledovné metódy: round robin, weighted round robin, least connections, URI hash, full URI hash, host hash, host domain hash, src IP hash. Session persistence je možná na základe: src IP, http header parameters, URL parameters, insert|rewrite|pertistent|embedded cookies, ASP|PHP|JSP|SSL session IDs.

- Podpora HTTP verzií HTTP/0.9, HTTP/1.0, HTTP/1.1, HTTP/2

- Pre inšpekciu HTTP/2 nie je potrebná konverzia na inú verziu.

- Podpora rôznych reštrikčných metód min. validácia znakovej sady, minimálna alebo maximálna dĺžka elementu, obsah elementu

- Reštrikčné metódy je možné aplikovať na základe IP, URL, HTTP header, HTTP response code, Content Type, Packet interval timeout, parameter, occurrence, access rate limit, signature violation, transatcion timeout a ich kombinácii.

- Riešenie umožňuje nastaviť obmedzenie file uploadov per URL na základe: file type, file size

- Riešenie umožňuje scan uploadovaných súborov pomocou vstavaného Antivirus engine-u

- Súčasťou vstavaného Antivirus engine-u musí byť aj analýza súborov v externom Sandboxe (Cloud alebo On-premise)

- Užívatelia môžu byt overovaní minimálne pomocou HTTP simple auth., HTML embedded forms a klientskeho SSL certifikátu HTML Form, HTTP Basic, Client SSL certificate, RSA securID.

- Podpora lokálnej databázy užívateľov, podpora LDAP, Radius, Kerberos, NTLM, 2FA (token). Riešenie musí umožňovať použitie auth. pool serverov (napr. Primárny LDAP server, Sekundárny LDAP server) pre overenie užívateľov.

- Riešenie musí podporovať negatívny aj pozitívny bezpečnostný model.

- Riešenie musí obsahovať Machine Learning pre detekciu hrozieb, anomálií vyhodnocovanie URL, parametrov, použitých HTTP metód, automatická konštrukcia matematických modelov pre detekciu abnormálnej komunikácie, porovnávanie anomálií voči predtrénovaným modelom, detekcia útokov. ML musí kontinuálne vyhodnocovať false-positive rate a v prípade prekročenia prahu iniciovať konštrukciu nového matematického modelu.

- Riešenie musí obsahovať Machine Learning pre detekciu škodlivých botov Bot detekčný model musí vyhodnocovať minimálne nasledovné dimenzie: TCP connections, HTTP requests, HTTP HEAD methods, HTTP error responses, HTTP requests without Referers, HTTP requests without User-Agent, HTTP requests with illegal HTTP version, HTML pages, JavaScript/CSS/XML/JSON resources, robots.txt, Seconds with throughput a Average duration with throughput

- V rámci mitigácie botov musí riešenie podporovať rôzne deception metódy a behaviorálnu analýzu min. vloženie linku do HTML response page a následná detekcia prístupu na tento link, monitorovanie klientov a detekcia: pohybu kurzoru, stlačenia kláves, skrolovanie, dotyk obrazovky, klik myšou a pod.

- Riešenie musí obsahovať databázu signatúr útokov na webové aplikácie a ich zraniteľnosti. Popis nových, prípadne zmenených signatúr, musí byt verejne dostupný.

- Riešenie musí byť schopné mitigovať útoky hrubou silou minimálne pomocou: Rate limiting na úrovni TCP/IP a HTTP/HTTPS (requests per sec, session cookies), Real browser enforcement. Uvedené spôsoby mitigácie je možné aplikovať per http host, URL, parameter, referer, cookie, header, src_ip, certificate a ich and/or kombinácie. Reakcia môže byt alert, deny, period block.

- Riešenie musí obsahovať ochranu proti cookie poisoning/tampering minimálne pomocou hashov uložených v session-tracking cookies. V prípade detekcie cookie poisoning musí byť možné nastaviť rôzne akcie, a to minimálne: alert, deny, period block alebo remove cookie.

- Aplikácia ochrany proti cookie poisoning per http host, URL, parameter, referer, header, src_ip, certificate a ich and/or kombinácie.

- Riešenie musí mať implementované vlastné Session cookies, ktoré sú previazané s aplikačnými session cookies (napr. JSESSIONID, TWIKISID …).

- Riešenie umožňuje logovať HTTP requesty, HTTP request packet payload (max. veľkosť je 4 KB payloadu). Packet payload logging je možné zapnúť globálne alebo pre jednotlivé typy útokov (signature detection, parameter validation, http constraints, xml, ip reputation, cookie poisoning ...).

- Riešenie musí umožňovať Agregovaný pohlaď na attack logy, agregácia minimálne na základe attack-type

- V prípade false-positive musí riešenie umožňovať pridanie výnimky per signature. Výnimky je možné definovať granulárne na základe and/or matching seq. pravidiel založených minimálne na nasledovných elementoch: http method, client IP, host, URI, full URL, parameter, cookie.

- Manuálne je možné pridávať výnimky priamo z attack logov alebo agregovaného pohľadu na attack logy

- Podpora detekcie SQL injection na základe signatúr a aj na základe syntax analýzy

- Politika je aplikovaná na virtuálny server a službu, t. j. pre rôzne aplikácie a servery je možné mať samostatné politiky, ktoré môžu zdieľať, alebo mať individuálne nastavenia bezpečnosti.

- Riešenie musí umožňovať vytvorenie vlastných signatúr.

- Riešenie musí podporovať management pomocou GUI, CLI, REST-API.

- Riešenie musí byť odporúčané v NSS LABS WAF teste s hodnotením 'recommended'

- Riešenie musí mať implementovanú ochranu klientov proti SSL MITM útokom (napr. pomocou HTTP public key pinning)

- Riešenie musí mať implementovaný statefull inspection firewall s možnosťou konfigurácie FW policies

- Riešenie musí mať implementovanú ochranu proti credential stuffing útokom. Databáza pre credential stuffing musí pochádzať priamo od výrobcu zariadenia

- Identifikácia zariadení klientov, priradenie unikátneho identifikátora pre každé zariadenie min. na základe: time zone, source IP, operating system, browser, language, CPU, color depth, resolution

- Riešenie musí byt schopné vyhodnocovať správanie jednotlivých zariadení a v prípade prekročenia definovaných hodnôt zablokovať ďalšiu komunikáciu z daného zariadenia.

- Riešenie musí obsahovať ochranu API rozhraní

- Možnosť vyžadovať overenie API kľúčov pomocou HTTP header alebo HTTP parameter v HTTP požiadavkách

- Rate limiting API požiadaviek min. možnosť definície počtu API volaní za časovú jednotku

- Validácia XML a JSON schém

- Validácia JSON data size, key a value hodnôt

- Možnosť limitovať JSON data size, key a value hodnoty

- Možnosť limitovať XML names, values, depth a dalšie atribúty

- Podpora XML a SOAP data formátov

- Podpora validácie na základe WSDL súborov

- Podpora WebSocket security pravidiel min. Decrypt, Sign Verify pre encryped SOAP msg. od klienta (request); Encrypt, Sign pre SOAP msg. od servra (response)

- Požaduje sa certifikácia ICSA Labs minimálne pre Web Application Firewalls

- Podpora kontajnerového manažéra Docker

Výkonnostné požiadavky:

- HTTP priepustnosť 100Mbps

- Podporovaná pamäť min 1024MB / max neobmedzene pre 64-bit, odporúčaná 8GB

- Podporovaný počet sieťových rozhraní max 10

Dodávateľ zabezpečí :

- Implementáciu a integráciu nástroja v existujúcom prostredí

- Potrebnú dokumentáciu ku infraštruktúre

Analyzér sieťovej prevádzky

Navrhované je riešenie ktoré zabezpečí výkonnú správu LOG protokolov, analytiku a reportovaciu

platformu, ktorá poskytuje jedinú konzolu na správu, automatizáciu a organizáciu operation činností.

Funkčné požiadavky:

- Systém pre ukladanie a koreláciu logov v sieti obstarávateľa.

- Systém musí byť plne kompatibilný s dodávanými riešeniami pre NGFW/UTM, Switche, 2FA AUTHENTICATION, Mailová ochrana, Sandbox riešenie

- Riešenie vo forme Virtual Appliance pre VMware, KVM alebo Hyper-V

- Možnosť škálovateľného navýšenia objemu spracovávaných logov pomocou licencií

- Možnosť škálovateľného navýšenia diskovej kapacity pomocou licencií

- Podpora SYSLOG, podpora šifrovaného prenosu dát/logov

- Riešenie musí obsahovať konfigurovateľné prehľady s drill down funkcionalitou

- Filtrovanie správ/logov na základe rôznych parametrov, ich kombinácií. Podpora AND, OR logiky pri vytváraní filtrov

- Možnosť ukladania definícií filtrov pre rýchle opätovné použitie

- Možnosť prehliadania logov v historickom alebo realtime režime

- Možnosť zobrazovania logov v RAW alebo štrukturovanom formáte

- Korelácia logov

- Možnosť automatického vytvárania incidentov

- Možnosť automatického vyšetrovania incidentov pomocou definovateľných playbookov

- Podpora Indication of Compromise - Systém musí obsahovať reputačné databázy nebezpečných IP/URL adries a musí vykonávať spätné prehľadávanie historických logov pri update reputačných DB za účelom detekcie napadnutia systémov a koncových staníc

- Podpora vytvárania reportov v formátoch PDF, HTML, CSV, XML

- Možnosť generovania reportov v pravidelných intervaloch

- Možnosť vytvárania vlastných požiadaviek voči databáze a ich použitie ako zdroj dát v reportoch

- Podpora SNMP

- Podpora REST API

- GUI a CLI administračné rozhranie dostupné pomocou HTTPS a SSH protokolov

- Podpora LDAP, RADIUS, Tacacs+ pre administrátorské účty

Výkonnostné požiadavky:

- Schopnosť spracovávať logy v objeme 10 GB/deň

- Počet virtuálnych sieťových rozhraní: min 1, max 4

Dodávateľ zabezpečí :

- Implementáciu a integráciu nástroja v existujúcom prostredí

- Potrebnú dokumentáciu ku infraštruktúre

3) Riešenie centrálneho bezpečnostného manažmentu pre koncové stanice - centrálna správa a manažment koncových zariadení - XDR

Navrhované je riešenie, ktoré umožní diaľkové nasadenie klientov na koncové zariadenia - 80 ks, zobrazovanie údajov o prevádzke na koncovej stanici v reálnom čase, centrálny provisioning klientov.

Riešenie umožní poskytovať informácie na koncovej stanici (verzia, OS, IP/MAC adresa, profil užívateľa), stav klientskej stanice, ako aj možnosť reportovať telemetriu na úrovni centrálnej správy. Riešenie bude kompatibilné s MS WIN, MacOS, iOS, Linux

Riešenie umožní jednoduché používateľské rozhranie centralizovaného manažmentu.

Výkonnostné požiadavky na manažment konzolu:

- 8 vCPU, 12GB RAM, 150GB HDD

- 100Mbps internet

- 1 verejná IP adresa

Dodávateľ zabezpečí :

- Implementáciu a integráciu nástroja v existujúcom prostredí

- Potrebnú dokumentáciu ku infraštruktúre

4) Nasadenie dvojfaktorovej autentifikácie

Navrhované riešenie bude obsahovať súbor bezpečnostných prvkov, ktoré zvýšia odolnosť informačných systémom organizácie voči neoprávnenému prihláseniu k zdrojom infraštruktúry a dátam vlastníka. Užívatelia budú mať k dispozícii buď HW, alebo mobilné tokeny na overenie.

Funkčné požiadavky:

- Virtual appliance poskytujúci funkcionality pre manažment identít, Plnohodnotná AAA funkcionalita, Integrované funkcie AAA pre pripojenie z VPN.

- Podpora pre [30] používateľov

- Autorizácia prístupu do siete kombináciou minimálne nasledujúcich parametrov - identita (meno/heslo, certifikát) pripájajúceho sa používateľa, identita (MAC adresa, certifikát) pripájajúceho sa zariadenia, čas pripojenia do siete a spôsob pripojenia do siete (wifi/LAN/VPN).

- Podpora RADIUS, RADIUS CoA, RADIUS Accounting proxy s možnosťou úpravy atribútov a s možnosťou statického alebo dynamického vkladania hodnôt do atribútov

- Možnosť využitia Radius Accounting proxy v režime kedy je jeden Radius MSG pomocou proxy rozosielaný na viacero zariadení

- Podpora TACACS+ s možnosťou autorizácie príkazov alebo služieb

- Podpora viacerích databáz identít Lokálna DB, LDAP/Active Directory

- Možnosť automatického importovania užívateľov zo vzdialených LDAP serverov

- Podpora LDAP cez SSL.

- Podpora Kerberos

- Podpora EAP metód - EAP-MSCHAPv2, EAP-TLS, PEAP, EAP-GTC

- Podpora autentifikácie pre klientov nepodporujúcich 802.1x - MAB, Captive portal

- Podpora REST API pre väčšinu základných úkonov AAA platformy

- Logovanie činností, úspešných aj neúspešných pokusov o prihlásenie v reálnom čase.

- Podpora LAN a WLAN portálu pre hostí s HTTP/HTTPS autentizáciou. Možnosť vytvárania dočasných užívateľských účtov pre návštevníkov prostredníctvom prispôsobiteľného užívateľského rozhrania oddeleného od hlavného administratívneho rozhrania.

- Guest portál musí podporovať možnosť prihlasovania prostredníctvom účtov minimálne týchto sociálnych sietí – Linkedln, Facebook, Twitter, Google+. Portál musí umožňovať bohatú grafickú úpravu vrátane možnosti pridávania videí a ďalšieho dynamického obsahu. Možnosť samoobslužnej registrácie hosťa do siete so SMS alebo email overením.

- Podpora BYOD, možnosť bezpečnej registrácie súkromných zariadení do internej siete na základe užívateľských údajov z externej autentizačnej databázy ako napr. AD či LDAP. Užívateľ musí byť schopný jednoduchým užívateľským wizardom nainštalovať osobný certifikát na svoje súkromné zariadenie.

- Certifikačná autorita na vydávanie certifikátov pre súkromné zariadenia musí byť súčasťou AAA platformy.

- Podpora protokolu SCEP.

- Hostia alebo interní užívatelia musia mať možnosť prístupu do samoobslužného portálu na správu svojich nastavení alebo zmenu hesla.

- Podpora viacfaktorovej autentifikácie pomocou OTP tokenov

- Podpora HW aj SW tokenov

- Podpora SW tokenov pre mobilné platformy Android, iOS, Windows Mobile – min. 15 licencií

- Podpora OAUTH, SAML IdP

- Podpora SSO na základe informácií získaných z SAML, Windows Event Log, Radius Accounting a Syslog

- OATH OTP HW token riešenie - 15 ks

- Riešenie musí podporovať TOTP a HOTP

- Riešenie musí umožňovať správu tokenov (token management) z centrálneho AAA riešenia a zároveň aj z NGFW/UTM riešenia

- Riešenie musí podporovať platformy - min. iOS, Android, Windows Phone 8 a 8.1, Windows 10 a aj Windows Universal Platform

- Riešenie musí podporovať generovanie tokenov v mobile (metoda PUSH) s možnosťou ONE-TAP potvrdenia

- Riešenie musí byť možné chrániť prostredníctvom PIN kódu alebo otlačku prstov

- Podpora možnosti samovymazania pri brute-force útoku

- Zobrazovanie trvania jednorazového hesla

- Zobrazenie Sériového čísla

Dodávateľ zabezpečí :

- Implementáciu a integráciu nástroja v existujúcom prostredí

- Potrebnú dokumentáciu ku infraštruktúre

5) Nasadenie nástroja na riadenie kybernetickej bezpečnosti v prostredí mesta Skalica

Navrhované nástroj predstavuje SW riešenie pozostávajúce z nástrojov riadenia a hlásenia bezpečnostných incidentov v súlade so Zákonom a Vyhláškou o KB. Dodané SW riešenie umožní zjednodušenú správu a dohľad súladu s právnymi požiadavkami, ako aj automatizáciu správ a auditov pre účely automatizácie a orchestrácie bezpečnosti a udržiavania povedomia a základnej úrovne znalostí dotknutých 80 zamestnancov verejného obstarávateľa prostredníctvom dostupných vzdelávacích modulov. Riešenie umožní vykonávať automatizáciu činností, ktoré v oblasti informačnej bezpečnosti a kybernetickej bezpečnosti vyžaduje legislatívny rámec a to prostredníctvom automatizovaného overovania povinností a posudzovania zhody prijatých s legislatívnymi požiadavkami.

Systém bude slúžiť ako podporný nástroj pre interných zamestnancov, ktorí sú činní v oblasti informačnej a kybernetickej bezpečnosti. Funkcionalita SW pre inventarizáciu aktív a harmonizáciu procesov v oblasti informačnej bezpečnosti zároveň prispeje k zjednodušeniu procesov a činností pri výkone administratívy (napr. pri pravidelnej kontrole a/alebo aktualizácii katalógu rizík), pri riadení incidentov, správe bezpečnostných nástrojov a technológií.

Funkčné požiadavky:

- Riešenie obsahuje nástroje na riadenie a hlásenie incidentov v súlade s požiadavkami NIS2

- Evidencia incidentov, vrátane prehľadu incidentu s uvedením jeho detailov v minimálnom rozsahu, objavenie incidentu, miesto objavenia incidentu, stručný popis incidentu;

- Možnosť pripojenia dodatočných dôkazných informácií o incidente (napr. formou obrázku);

- Rozhranie pre komplexný manažment úloh riešenia bezpečnostného incidentu;

- Podpora procesov identifikácie, hodnotenia a riadenia kybernetických rizík pre účely prijímania vhodných bezpečnostných opatrení;

- Rozhranie karty rizík s podrobnými informáciami o riziku ako aj súvislosťami, ktoré sa na dané riziko viažu minimálne v rozsahu pravdepodobnosť, dopad/vplyv, vlastník rizika;

- Možnosť analýzy rizík vo väzbe na identifikované aktíva s možnosťou evidencie zraniteľností a hrozieb pre každé identifikované a evidované aktívum;

- Možnosť vedenia registra hrozieb potrebných pre analýzu rizík, stanovenie nápravných alebo preventívnych opatrení;

- Správa a dodržiavanie právnych a regulačných požiadaviek NIS2;

- Automatizácia správ a auditov informačnej bezpečnosti a kybernetickej bezpečnosti;

- Funkcia asistenta pre implementáciu silných politík v oblasti správy identít a prístupových práv vrátane viacfaktorovej autentifikácie a minimálneho oprávnenia;

- Automatizácia a orchestrácia bezpečnosti prostredníctvom automatizácie opakujúcich sa úloh a koordinácie rôznych bezpečnostných nástrojov a procesov na zvýšenie efektívnosti a reakčnej schopnosti;

- Rozhranie na vzdelávania a testovanie zamestnancov pre oblasť aktuálne platnej legislatívy v oblasti informačnej a kybernetickej bezpečnosti;

- Rozhranie pre školenia personálu v oblasti najlepších postupov v oblasti informačnej a kybernetickej bezpečnosti;

- Otvorené API rozhranie podľa štandardu WSDL

Výkonnostné požiadavky:

- CPU: 2 vCPU

- RAM: Minimálne 4 GB (odporúčaná 8GB)

- Úložisko: SSD s minimálne 128 GB voľného miesta (odporúčané 256GB)

- Sieťová konektivita: min 100Mbps

Dodávateľ zabezpečí :

- Implementáciu a integráciu nástroja v existujúcom prostredí

- Potrebnú dokumentáciu ku infraštruktúre

3.3 Zainteresované strany/Stakeholderi

ID | AKTÉR / STAKEHOLDER | SUBJEKT | ROLA | Informačný systém |

1. | Ministerstvo investícií, regionálneho rozvoja a informatizácie SR | MIRRI | Riadiaci orgán OP Slovensko/Poskytovateľ NFP | - |

2. | Mesto Skalica | Mesto Skalica | Vlastník procesu | isvs_14482 isvs_14481 isvs_12137 |

3.4 Ciele projektu

ID | Názov cieľa | Názov strategického cieľa | Spôsob realizácie strategického cieľa |

C1 | Zosúladenie bezpečnostnej dokumentácie s platnou legislatívou | RSO 1.2 Využívanie prínosov digitalizácie pre občanov, podniky, výskumné organizácie a orgány verejnej správy Zvýšenie schopnosti včasnej identifikácie kybernetických incidentov vo verejnej správe (Cieľ Národnej koncepcie informatizácie verejnej správy, cieľ 4.1) | Dosiahnutie cieľa bude možné cez hlavnú aktivitu projektu, ktorou je „Realizácia opatrení na zvýšenie úrovne informačnej a kybernetickej bezpečnosti“ |

C2 | Vytvoreniu efektívneho systému bezpečnostného monitoringu IKT prostredia | RSO 1.2 Využívanie prínosov digitalizácie pre občanov, podniky, výskumné organizácie a orgány verejnej správy Zvýšenie schopnosti včasnej identifikácie kybernetických incidentov vo verejnej správe (Cieľ Národnej koncepcie informatizácie verejnej správy, cieľ 4.1) | Dosiahnutie cieľ bude možné cez hlavnú aktivitu projektu, ktorou je „Realizácia opatrení na zvýšenie úrovne informačnej a kybernetickej bezpečnosti“ |

C3 | Celkové zvýšenie úrovne informačnej a kybernetickej bezpečnosti v podmienkach žiadateľa | RSO 1.2 Využívanie prínosov digitalizácie pre občanov, podniky, výskumné organizácie a orgány verejnej správy Zvýšenie schopnosti včasnej identifikácie kybernetických incidentov vo verejnej správe (Cieľ Národnej koncepcie informatizácie verejnej správy, cieľ 4.1) | Dosiahnutie cieľ bude možné cez hlavnú aktivitu projektu, ktorou je „Realizácia opatrení na zvýšenie úrovne informačnej a kybernetickej bezpečnosti“ |

3.5 Merateľné ukazovatele (KPI)

ID | ID/Názov cieľa | Názov ukazovateľa (KPI) | Popis ukazovateľa | Merná jednotka | AS IS merateľné hodnoty (aktuálne) | TO BE Merateľné hodnoty (cieľové hodnoty) | Spôsob ich merania | Pozn. |

PO095 / PSKPSOI12 | C1; C2; C3; C4 | Verejné inštitúcie podporované v rozvoji kybernetických služieb, produktov a procesov | Počet verejných inštitúcií, ktoré sú podporované za účelom rozvoja a modernizácie kybernetických služieb, produktov, procesov a zvyšovania vedomostnej úrovne napríklad v kontexte opatrení smerujúcich k elektronickej bezpečnosti verejnej správy. | Verejné inštitúcie | 0 | 1 | Subjekty verejnej správy zapísané v štatistickom registri organizácií vedenom Štatistickým úradom SR, ktoré sú zaradené v sektore verejnej správy. | Realizácia projektu umožní rozvoj KaIB v 1 inštitúcii, ktorou je Mesto Skalica |

PR017 / PSKPRCR11 | C1; C2; C3; C4 | Používatelia nových a vylepšených verejných digitálnych služieb, produktov a procesov | Počet používateľov v oblasti KIB | Používatelia/rok | 0 | 122 | Databáza zamestnancov žiadateľa | Používatelia nových a vylepšených verejných digitálnych služieb, produktov a procesov je vyjadrený ako priemerný evidenčný počet zamestnancov ku koncu roka, zaokrúhlený na celé čísla nadol. |

3.6 Špecifikácia potrieb koncového používateľa

Koncovým užívateľom je v rámci projektu Mesto Skalica. Špecifikáciu potrieb koncového používateľa predstavujú závery auditu kybernetickej bezpečnosti, ktorý bol spracovaný v mesiacoch máj a jún 2024. Na hlavné problémy identifikované auditom reflektujú jednotlivé technické riešenia popísané v tomto projektovom zámere.

Uvedené potreby sú riešené predkladaným projektom, resp. činnosťami, ktoré sú podrobne uvedené v časti Motivácia a rozsah projektu – Realizované činnosti v rámci projektu.

3.7 Riziká a závislosti

Register rizík a závislostí tvorí samostatnú prílohu projektu. Zoznam rizík a závislostí reflektuje na riziká identifikované v čase prípravno-iniciačnej fázy projektu a počas implementácie projektu bude predmetom neustálej aktualizácie, tak aby reflektoval na skutkový stav.

3.8 Stanovenie alternatív v biznisovej vrstve architektúry

Pri koncipovaní biznisovej vrstvy architektúry boli porovnávané celkovo 3 variabilné alternatívy riešenia súčasného stavu. S ohľadom na vyššie popísané problémy vyvstali pri koncipovaní projektu 3 možné alternatívne riešenia:

Alternatíva 1 - Zachovanie súčasného stavu architektúry

Prvou alternatívou je zachovanie existujúceho stavu ochrany informačných systémov mesta. V prípade využitia tejto alternatívy by však nebola zabezpečená požadovaná úroveň zabezpečenia KaIB a ochrana informácií a informačných aktív samosprávy by bola rozpore s povinnosťami vyplývajúcimi zo zákona č. 69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov.

Alternatíva 2 – Čiastočné zvýšenie úrovne kybernetickej a informačnej bezpečnosti

Druhou alternatívou je aplikovanie iba čiastkových riešení KaIB mesta. S ohľadom na nedostatok finančných zdrojov samosprávy by bola táto alternatíva využitá v prípade nezískania prostriedkov z Programu Slovensko. V rámci tejto alternatívy by boli realizované kroky vedúce k zosúladeniu stavu s platnou legislatívou a to prioritne opatrenia v oblasti governance KaIB. Uvedená alternatíva by však s ohľadom na disponibilné zdroje mesta neumožňovala realizáciu technologických odporúčaní, resp. len v obmedzenej miere. Alternatíva neumožňuje implementáciu mechanizmov pre potreby zabezpečenia infraštruktúry žiadateľa umiestnenej v cloude a pod.

Alternatíva 3 – Vypracovanie komplexnej bezpečnostnej dokumentácie a komplexné vybudovanie technických riešení zabezpečenia KaIB mesta

Tretia alternatíva predstavuje komplexné riešenie informačnej a kybernetickej bezpečnosti a teda zosúladenie stavu riešenia KaIB s legislatívnymi požiadavkami. Táto alternatíva zahŕňa komplex technických a netechnických opatrení, ktoré reflektujú na odporúčania realizovaného auditu kybernetickej bezpečnosti mesta Skalica.

Ako najefektívnejšia bola vybraná Alternatíva č. 3, ktorá pokrýva procesy a požiadavky všetkých stakeholderov/aktérov a celú situáciu rieši komplexne.

3.9 Multikriteriálna analýza

| KRITÉRIUM | ZDÔVODNENIE KRITÉRIA | STAKEHOLDER 1 - MIRRI | STAKEHOLDER 2 – Mesto Skalica |

BIZNIS VRSTVA

| Kritérium A Zosúladenie bezpečnostnej dokumentácie s platnou legislatívou (KO) | Jedná sa o KO kritérium vychádzajúce zo základnej požiadavky súladu s legislatívou | X | X |

Kritérium B Nasadenie HW a SW pre zvýšenie úrovne KaIB mesta (KO) | Jedná sa o KO kritérium vychádzajúce z nevyhnutnej potreby odstránenia zistení vyplývajúcich z auditu kybernetickej bezpečnosti | X | X | |

Kritérium C Nasadenie automatizovaných riešení pre oblasť kybernetickej bezpečnosti | Jedná sa o kritérium predstavujúce komplexné riešenie kybernetickej bezpečnosti mesta |

| X |

Vyhodnotenie MCA

Zoznam kritérií | Alt. 1 | Spôsob dosiahnutia | Alt. 2 | Spôsob dosiahnutia | Alt. 3 | Spôsob dosiahnutia |

Kritérium A Zosúladenie bezpečnostnej dokumentácie s platnou legislatívou (KO) | Nie | Realizáciou alternatívy č. 1 nepríde k naplneniu KO kritéria | Áno | Realizácia alternatívy č. 2 umožní realizáciu governance KaIB v prostredí mesta a tým naplní súlad s platnou legislatívou. | Áno | Alternatíva č. 3 umožňuje komplexnú realizáciu opatrení v oblasti ochrany KaIB a teda tiež naplnenie požiadaviek súvisiacich s governance KaIB v zmysle platnej legislatívy |

Kritérium B Nasadenie HW a SW pre zvýšenie úrovne KaIB mesta (KO) | Nie | Realizáciou alternatívy č. 1 nepríde k naplneniu KO kritéria | Áno -čiastočne | Realizácia alternatívy č. 2 umožní realizáciu čiastkových technických opatrení vedúcich k zvýšeniu úrovne KaIB mesta | Áno | Alternatíva č. 3 umožňuje komplexnú realizáciu opatrení v oblasti ochrany KaIB a teda umožní zrealizovať také technické riešenie, ktoré zvýši úroveň KaIB mesta |

Kritérium C Nasadenie automatizovaných riešení pre oblasť kybernetickej bezpečnosti | Nie | Realizáciou alternatívy č. 1 nepríde k naplneniu tohto kritéria | Nie | Realizáciou alternatívy č. 2 nepríde k realizovaniu automatizovaných riešení a teda k naplneniu tohto kritéria | Áno | Plnohodnotná realizácia opatrení v oblasti KB predstavuje okrem iného aj nasadenie automatizovaných riešenie pre oblasť kybernetickej bezpečnosti. |

3.10 Stanovenie alternatív v aplikačnej vrstve architektúry

HW a SW komponenty, tiež služby a podpora, ktoré sú s nimi spojené, musia zodpovedať požiadavkám definovaným v projekte koncovými používateľmi, ktoré vychádzajú zo zistení a následných odporúčaní analýzy bezpečnosti a z požiadaviek zákona o KIB, zákona o ISVS a ďalších predpisov.

3.11 Stanovenie alternatív v technologickej vrstve architektúry

Technologická alternatíva nie je definovaná, nakoľko projekt umožňuje realizovať ľubovoľnú SW a HW technológiu. Konkrétnu technológiu navrhne úspešných uchádzač v rámci procesu verejného obstarávania.

4. POŽADOVANÉ VÝSTUPY (PRODUKT PROJEKTU)

Výstupom projektu budú:

- Projektové výstupy podľa vyhlášky 401/2023 o riadení projektov relevantné pre predmetný typ projektu,

- Vytvorená, resp. aktualizovaná dokumentácia kybernetickej bezpečnosti. Podrobný zoznam je uvedený v časti Motivácia a rozsah projektu, časť 1.

- Nasadené softvérové a hardvérové nástroje pre oblasť kybernetickej bezpečnosti. Podrobný zoznam je uvedený v časti Motivácia a rozsah projektu, časti 2 až 10

Výstupy projektu akceptuje riadiaci výbor projektu a vlastník procesu (viď. časť 9 – Projektový tím).

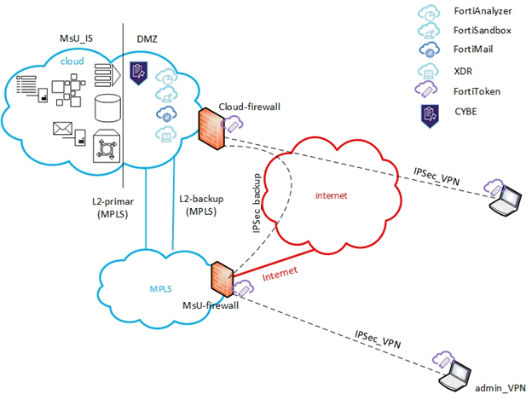

5. NÁHĽAD ARCHITEKTÚRY

Podrobný popis architektúry je uvedený v dokumente Prístup k projektu. V tejto kapitole uvádzame len sumárny nákres architektúry.

5.1 Prehľad e-Government komponentov

5.1.1 Prehľad koncových služieb – budúci stav:

Projekt nebuduje koncové služby.

5.1.2 Prehľad budovaných/rozvíjaných ISVS v projekte – budúci stav:

Projekt nebuduje a ani nerozvíja ISVS

5.1.3 Prehľad budovaných aplikačných služieb – budúci stav:

Projekt nebuduje aplikačné služby.

5.1.4 Prehľad integrácii ISVS na spoločné ISVS1 a ISVS iných OVM alebo IS tretích strán

V rámci projektu nebude realizovaná žiadna integrácia.

5.1.5 Aplikačné služby na integráciu

Projekt nebuduje aplikačné služby.

5.1.6 Poskytovanie údajov z ISVS do IS CSRÚ

Projekt nebude poskytovať údaje do IS CSRÚ.

5.1.7 Konzumovanie údajov z IS CSRÚ

Projekt nebude konzumovať údaje z IS CSRÚ.

5.1.8 Prehľad plánovaného využívania infraštruktúrnych služieb (cloudových služieb) – budúci stav

Projekt neplánuje využívanie cloudových infraštruktúrnych služieb.

6. LEGISLATÍVA

Z pohľadu rozsahu projektu nie je pre jeho úspešnú implementáciu potrebná úprava legislatívnych noriem na úrovni zákonov, vyhlášok alebo všeobecne záväzných nariadení. Z pohľadu realizácie projektu bude však nevyhnutná úprava viacerých interných smerníc a dokumentov. Konkrétny rozsah je popísaný v rámci kapitoly 3.2 Motivácia a rozsah projektu. Upravené smernice a riadiaca dokumentácia bude tvoriť tiež samotný výstup projektu a ich spracovaním príde k úprave vnútorných procesov mesta vo vzťahu k zvýšeniu úrovne kybernetickej bezpečnosti a povedomia o nej. Projekt sa počas prípravy a tiež následne počas svojej implementácie bude riadiť príslušnou platnou legislatívou. Medzi najvýznamnejšie legislatívne dokumenty patria:

- Zákon č. 95/2019 Z. z. o informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov v znení neskorších predpisov;

- Vyhláška Úradu podpredsedu vlády Slovenskej republiky pre investície a informatizáciu č. 179/2020 Z. z. ktorou sa ustanovuje spôsob kategorizácie a obsah bezpečnostných opatrení informačných technológií verejnej správy v znení neskorších predpisov;

- Zákon č. 69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov v znení neskorších predpisov;

- Vyhláška Národného bezpečnostného úradu č. 362/2018 Z. z., ktorou sa ustanovuje obsah bezpečnostných opatrení, obsah a štruktúra bezpečnostnej dokumentácie a rozsah všeobecných bezpečnostných opatrení v znení neskorších predpisov;

- Vyhláška 401/2023 Z. z. Ministerstva investícií, regionálneho rozvoja a informatizácie Slovenskej republiky o riadení projektov a zmenových požiadaviek v prevádzke informačných technológií verejnej správy.

7. ROZPOČET A PRÍNOSY

Celkový rozpočet projektu je vyčíslený na sumu 351 468,84 EUR s DPH, z čoho podporné aktivity projektu (riadenie projektu, informovanosť a publicita) boli stanovené v maximálnej výške 7 % z celkových priamych výdavkov. S ohľadom na deklarovanú výšku rozpočtu projektu (projekt do 1 000 000,00,- EUR) nebola spracovaná Analýza nákladov a prínosov.

Za účelom preukázania hospodárnosti výdavkov rozpočtu na realizáciu projektu vykonal žiadateľ prieskum trhových cien v rámci ktorého reflektovali na Výzvu o cenovú ponuku 3 potenciálny uchádzači. Prieskum trhu bol realizovaný v mesiaci jún 2024. Výška výdavkov súvisiaca s obstaraním jednotlivých položiek bola určená ako aritmetický priemer doručených ponúk. Žiadateľ sa rozhodol pre výkon prieskumu trhu z dôvodu čo možno najpresnejšieho stanovenia cien jednotlivých položiek rozpočtu. Kompletná dokumentácia z vykonaného prieskumu trhu je archivovaná u žiadateľa a je dostupná poskytovateľovi v prípade potreby na vyžiadanie.

7.1 Sumarizácia nákladov a prínosov

Náklady | Spracovanie Auditu kybernetickej bezpečnosti – už realizované | Spracovanie povinnej dokumentácie a návrh procesov minimálne na úrovni požiadaviek zákona č. 69/2018 Z.z. o kybernetickej bezpečnosti a zákona č. 95/2019 Z.z. o informačných technológiách | Implementácia mechanizmov pre potreby zabezpečenia infraštruktúry žiadateľa umiestnenej v cloude | Nasadenie dvojfaktorovej autentifikácie | Riešenie centrálneho bezpečnostného manažmentu pre koncové stanice - centrálna správa a manažment koncových zariadení - XDR | Nasadenie nástroja na riadenie kybernetickej bezpečnosti v prostredí mesta Skalica |

Všeobecný materiál | 0,00 | 0,00 | 0,00 | 0,00 | 0,00 | 0,00 |

Paušálna sadzba na nepriame výdavky | 3 832,22 | 3 832,22 | 3 832,22 | 3 832,21 | 3 832,21 | 3 832,21 |

IT - CAPEX | 6 000,00 | 34 339,59 | 204 523,59 | 9 943,59 | 50 057,19 | 23 611,59 |

Aplikácie | 0,00 | 0,00 | 0,00 | 0,00 | 0,00 | 0,00 |

SW | 0,00 | 0,00 | 177 120,00 | 1 926,00 | 41 925,60 | 18 000,00 |

HW | 0,00 | 0,00 | 0,00 | 1 350,00 | 0,00 | 0,00 |

Ostatné služby/práce | 6 000,00 | 33 048,00 | 26 112,00 | 5 376,00 | 6 840,00 | 4 320,00 |

Mzdové výdavky | 0,00 | 1 291,59 | 1 291,59 | 1 291,59 | 1 291,59 | 1 291,59 |

IT - OPEX- prevádzka /rok | 0,00 | 0,00 | 9 504,00 | 0,00 | 3 024,00 | 2 304,00 |

Aplikácie | 0,00 | 0,00 | 0,00 | 0,00 | 0,00 | 0,00 |

SW | 0,00 | 0,00 | 0,00 | 0,00 | 0,00 | 0,00 |

HW | 0,00 | 0,00 | 9 504,00 | 0,00 | 3 024,00 | 2 304,00 |

Prínosy |

|

|

|

|

|

|

Kvalitatívne prínosy |

|

|

|

|

|

|

|

|

|

|

|

|

|

8. HARMONOGRAM JEDNOTLIVÝCH FÁZ PROJEKTU a METÓDA JEHO RIADENIA

ID | FÁZA/AKTIVITA | ZAČIATOK | KONIEC | POZNÁMKA |

1. | Prípravná fáza | 05/2024 | 06/2024 |

|

2. | Iniciačná fáza | 06/2024 | 06/2025 | Iniciačná fáza zahŕňa aj realizáciu VO |

3. | Realizačná fáza | 07/2025 | 08/2026 |

|

3a | Analýza a Dizajn | 07/2025 | 09/2025 |

|

3b | Nákup technických prostriedkov, programových prostriedkov a služieb | 07/2025 | 10/2025 |

|

3c | Implementácia a testovanie | 10/2025 | 02/2026 |

|

3d | Nasadenie a PIP | 03/2026 | 06/2026 | PIP - 3 mesiace po nasadení |

4. | Dokončovacia fáza | 07/2026 | 08/2026 |

|

5. | Podpora prevádzky (SLA) | 08/2026 | 08/2031 |

|

V rámci predmetného projektu sa plánuje riadenie systémom „WATERFALL“, ktorý sa javí ako vhodnejšia alternatíva k agilnému prístupu, nakoľko všetky projektové etapy bude pomerne jednoznačne možné identifikovať, ohraničiť a realizovať vo vzťahu k ich vecnej a časovej závislosti. V rámci ďalších fáz projektu, predovšetkým v Iniciačnej fáze budú upresnené jednotlivé etapy projektu a súslednosť pracovných balíkov „WPs“ a to v súlade s metodikou riadenia projektov PRINCE2.

9. PROJEKTOVÝ TÍM

Najvyššia úroveň riadenia projektu bude zastúpená v zmysle metodiky riadenia projektov PRINCE2 Riadiacim výborom projektu „RV“, ktorý bude zasadať v nasledovnom zložení:

- Predseda Riadiaceho výboru

- Projektový manažér

- Vlastník procesov

- Zástupca prevádzky (kľúčový používateľ)

- Zástupca dodávateľa

Okrem RV bude v rámci projektu zriadený tiež projektový tím žiadateľa, ktorý bude zložený:

- Manažér kybernetickej a informačnej bezpečnosti

- Kľúčový používateľ

Riadiaci výbor projektu v kooperácii s projektovým tímom bude zriadený pre účely usmerňovania a riadenia projektu ako celku. Projektový tím bude zodpovedať za celkový úspech projektu a bude zároveň nositeľom zodpovednosti a autority v rámci projektu. Okrem iného bude koordinovať činnosti publicity a informovanosti projektu a zdieľať informácie o projekte smerom k dotknutým osobám „stakeholderom“ a to počas celej doby trvania projektu a počas existencie projektového výboru samotného.

Riadiaci výbor bude schvaľovať najmä nasledovné:

- Hlavné plány projektu

- Autorizovať prípadne odchýlky od dohodnutých plánov

- Bude autorizovať ukončenie všetkých hlavných aktivít projektu (viď časový harmonogram)

- Bude zodpovedať za zabezpečenie príslušných zdrojov projektu (aj vo vzťahu k dodávateľom)

- Schvaľuje rolu Projektového manažéra

- Zodpovedá za schválenie projektovej iniciačnej dokumentácie „PID“

- Bude zodpovedať za celkové usmerňovanie projektu (sledovanie projektu v rámci tolerancií)

- Bude prehodnocovať ukončené etapy a schvaľovať prechody do ďalších etáp (aplikovateľné práve na podmienky prístupu „waterfall“...

- Na konci projektu bude zabezpečovať, aby boli produkty odovzdané uspokojivo

- Bude zodpovedať za schválenie/akceptáciu výstupov a schválenie záverečnej správy (preberacie protokoly, akceptácia predmetu projektu...).

Projektový tím bude zabezpečovať samotnú realizáciu projektu v kooperácii s dodávateľom a pripravovať potrebné dokumenty k schváleniu riadiacim výborom.

ID | Meno a Priezvisko | Pozícia | Oddelenie | Rola v projekte |

1. | Mgr. Oľga Luptáková | Primátorka | Kancelária primátora | Predseda RV |

2. | Mgr. Juraj Spáčil | Vedúci | Oddelenie všeobecnej správy | Vlastník procesov/člen RV |

3. | Tibor Ružička | Informatik | Oddelenie všeobecnej správy | Zástupca prevádzky (kľúčový používateľ)/člen RV a člen projektového tímu |

4. | Vybratý v rámci VO | Zástupca dodávateľa | dodávateľ | Člen RV bez hlasovacieho práva |

5. | Vybratý v rámci VO | Projektový manažér | dodávateľ | Projektový manažér/člen RV bez hlasovacieho práva |

6. | Pavol Svrček | Manažér kybernetickej bezpečnosti | Oddelenie všeobecnej správy | Manažér kybernetickej a informačnej bezpečnosti (člen projektového tímu) |

Schéma projektového tímu je znázornená nižšie.

9.1 Pracovné náplne

Projektová rola: | PROJEKTOVÝ MANAŽÉR |

Stručný popis: |

|

Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

Odporúčané kvalifikačné predpoklady |

|

Projektová rola: | KĽUČOVÝ POUŽIVATEĽ (end user) |

Stručný popis: |

|

Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

Projektová rola: | VLASTNÍK PROCESOV (biznis vlastník) |

Stručný popis: |

|

Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

Projektová rola: | MANAŽÉR KYBERNETICKEJ BEZPEČNOSTI (KIB) a IT BEZPEČNOSTI (ITB) |

Stručný popis: |

PODMIENKY SPRÁVNEHO a EFEKTÍVNEHO VÝKONU ČINNOSTI role Manažér KIB a ITB:

a) § 20 zákona č.69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov b) ustanovení zákona č. 95/2019 Z. z. o informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov |

Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

10. ODKAZY

N/A

11. PRÍLOHY

Príloha č. 1 Zoznam rizík a závislostí

Príloha č. 2 Katalóg požiadaviek