projekt_2956_Pristup_k_projektu_detailny

PRÍSTUP K PROJEKTU

Manažérsky výstup I-03

podľa vyhlášky MIRRI č. 401/2023 Z. z.

Povinná osoba | Nemocnica s poliklinikou Považská Bystrica |

Názov projektu | Realizácia opatrení kybernetickej a informačnej bezpečnosti - Nemocnica s poliklinikou Považská Bystrica |

Zodpovedná osoba za projekt | Tibor Lachký |

Realizátor projektu | Nemocnica s poliklinikou Považská Bystrica |

Vlastník projektu | Nemocnica s poliklinikou Považská Bystrica |

Schvaľovanie dokumentu

Položka | Meno a priezvisko | Organizácia | Pracovná pozícia | Dátum | Podpis (alebo elektronický súhlas) |

Vypracoval | Ing. Vladimír Stromček, PhD. | Amazonite s.r.o. | Konateľ | 16.08.2024 |

|

1. História dokumentu

Verzia | Dátum | Zmeny | Meno |

0.1 | 13.07.2024 | Pracovný návrh | Ing. Vladimír Stromček, PhD. |

1.0 | 14.08.2024 | Finálne znenie | Ing. Vladimír Stromček, PhD. |

2. Účel dokumentu

V súlade s Vyhláškou 401/2023 Z.z. je dokument I-03 Prístup k projektu určený na rozpracovanie detailných informácií prípravy projektu z pohľadu aktuálneho stavu, budúceho stavu a navrhovaného riešenia.

Dokument Prístup k projektu v zmysle vyššie uvedenej vyhlášky a požiadaviek výzvy: Podpora v oblasti kybernetickej a informačnej bezpečnosti na regionálnej úrovni – zdravotnícke zariadenia, číslo výzvy: PSK-MIRRI-615-2024-DV-EFRR (ďalej len „výzva“) bude obsahovať opis navrhovaného riešenia, architektúru riešenia projektu na úrovni biznis vrstvy, aplikačnej vrstvy, dátovej vrstvy, technologickej vrstvy, infraštruktúry navrhovaného riešenia, bezpečnostnej architektúry, špecifikáciu údajov spracovaných v projekte, čistenie údajov, prevádzku a údržbu výstupov projektu, prevádzkové požiadavky, požiadavky na zdrojové kódy. Zároveň opisuje aj implementáciu projektu a preberanie výstupov projektu.

V zmysle usmernenia MIRRI SR sa v projektovej dokumentácii (ani v žiadosti) nešpecifikujú detailne konkrétne riziká a dopady a nezverejňuje sa podrobná dokumentácia toho, kde sú najväčšie riziká IT systémov a uvádzajú sa iba oblasti identifikovaných rizík a dopadov. Zároveň je možné manažérske produkty napísať všeobecne.

2.1 Použité skratky a pojmy

Z hľadiska formálneho sú použité skratky a pojmy rámci celého dokumentu definované priebežne, zvyčajne pri prvom použití v zátvorke označením „ďalej len“).

2.2 Konvencie pre typy požiadaviek (príklady)

V rámci projektu budú definované tri základné typy požiadaviek:

Funkčné (používateľské) požiadavky majú nasledovnú konvenciu:

Fxx

- F – funkčná požiadavka

- xx – číslo požiadavky

Nefunkčné (kvalitatívne, výkonové - Non Functional Requirements - NFR) požiadavky majú nasledovnú konvenciu:

Nxx

- N – nefunkčná požiadavka (NFR)

- xx – číslo požiadavky

Technické požiadavky majú nasledovnú konvenciu:

Txx

- T – technická požiadavka

- xx – číslo požiadavky

3. Popis navrhovaného riešenia

Navrhované riešenie vychádza z aktuálnych zistení posledného samohodnotenia kybernetickej bezpečnosti Nemocnice s poliklinikou Považská Bystrica (ďalej len „NsP Považská Bystrica“ alebo „žiadateľ“). Ten definuje potreby, ktoré je nevyhnuté riešiť pre dosiahnutie súladu úrovne kybernetickej a informačnej bezpečnosti (ďalej len KIB) so zákonom č. 69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov (ďalej len “zákon o kybernetickej bezpečnosti), zákonom Zákon č. 95/2019 Z. z. o informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov(ďalej len “zákon o ISVS”), vyhláškou 362/2018 Z.z. o obsahu bezpečnostných opatrení, obsah a štruktúra bezpečnostnej dokumentácie a rozsah všeobecných bezpečnostných opatrení (ďalej len vyhláška č. 362/2018 Z. z.) a ďalšími súvisiacimi predpismi.

V rámci projektového zámeru boli stanovené nasledovné ciele a spôsob ich riešenia:

ID |

Názov cieľa | Názov strategického cieľa* | Spôsob realizácie strategického cieľa |

1. | Zvýšenie kvality riadenia prístupov Cieľ realizovaný v zmysle oprávnenej podaktivity: Riadenie prístupov

| Dôveryhodný štát pripravený na hrozby (Realizovanie opatrení kybernetickej a informačnej bezpečnosti) | Zavedenie centrálneho nástroja na správu pracovných staníc a prístupových oprávnení vybudovaním PKI infraštruktúry, centrálnu správu aktualizácií OS Windows a zaškolenie. |

2. | Dosiahnutie požadovanej bezpečnosti prevádzky IS a sietí vrátane sieťovej a komunikačnej bezpečnosti Cieľ realizovaný v zmysle oprávnených podaktivít: Bezpečnosť pri prevádzke informačných systémov a sietí, Sieťová a komunikačná bezpečnosť

| Dôveryhodný štát pripravený na hrozby (Realizovanie opatrení kybernetickej a informačnej bezpečnosti) | Dodávka, implementácia firewallov a zaškolenie

|

4. Architektúra riešenia projektu

Architektúra celého riešenia je v zmysle usmernenia MIRRI SR rámcová tak, aby bolo z projektu zrejmé, ktoré komponenty v rámci realizácie projektu budú vytvorené (a budú realizovať opatrenia KIB).

Primárne opatrenia kybernetickej bezpečnosti chránia IS NsP Považská Bystrica, ktoré sú určené na prevádzkovanie služieb NsP Považská Bystrica. Z vyššie definovaných spôsobov realizácie cieľov (viď kapitola 3 Popis navrhovaného riešenia) je zrejmé, o aké komponenty zabezpečenia pôjde – softvér na riadenie prístupov, firewally, monitorovací nástroj, nasadenie a zaškolenie.

4.1 Biznis vrstva

Predmetom realizácie projektu bude zavedenie a IT podpora nasledovných business procesov:

- Riadenie prístupových oprávnení

- Riadenie prevádzky siete a informačného systému

- Riadenie sieťovej a komunikačnej bezpečnosti

Okrem samotného zabezpečenia opatrení KIB v zmysle zákona o ISVS a zákona o kybernetickej bezpečnosti sa projekt bude dotýkať prakticky všetkých biznis procesov, ktoré sú vykonávané NsP Považská Bystrica, a ktoré sú realizované prostredníctvom informačných systémov NsP Považská Bystrica.

4.1.1 Prehľad koncových služieb – budúci stav:

Projekt nerealizuje koncové služby pre občanov a podnikateľov. Realizáciou projektu dochádza k zavedeniu opatrení kybernetickej a informačnej bezpečnosti (ďalej len KIB), ktoré zabraňujú kybernetickým útokom a na základe toho chránia prevádzku ostatných koncových služieb.

Z toho vyplýva, že v rámci projektu nevznikne žiadna nová koncová služba v zmysle zákona o ISVS.

4.1.2 Jazyková podpora a lokalizácia

Projekt bude realizovaný v podobe dokumentov (politiky, plány, stratégie atď.), ktoré budú akceptované výhradne v slovenskom jazyku. Implementované softvérové riešenia budú akceptované v slovenskej, českej alebo na základe súhlasu NsP Považská Bystrica v anglickej mutácií. Dodané softvérové riešenia alebo hardvérové komponenty musia mať návod v slovenskom jazyku. Projektová dokumentácia bude vyhotovovaná v slovenskom alebo českom jazyku. Výstupy z prevádzky systémov budú akceptované v slovenskom, vo výnimočných prípadoch anglickom jazyku, niektoré čiastkové výstupy (napr. logy incidendov) sú akceptované v podobe skriptov, ktoré musí byť možné transformovať do používateľsky zrozumiteľného jazyka resp. zabezpečiť ich vhodnú interpretáciu.

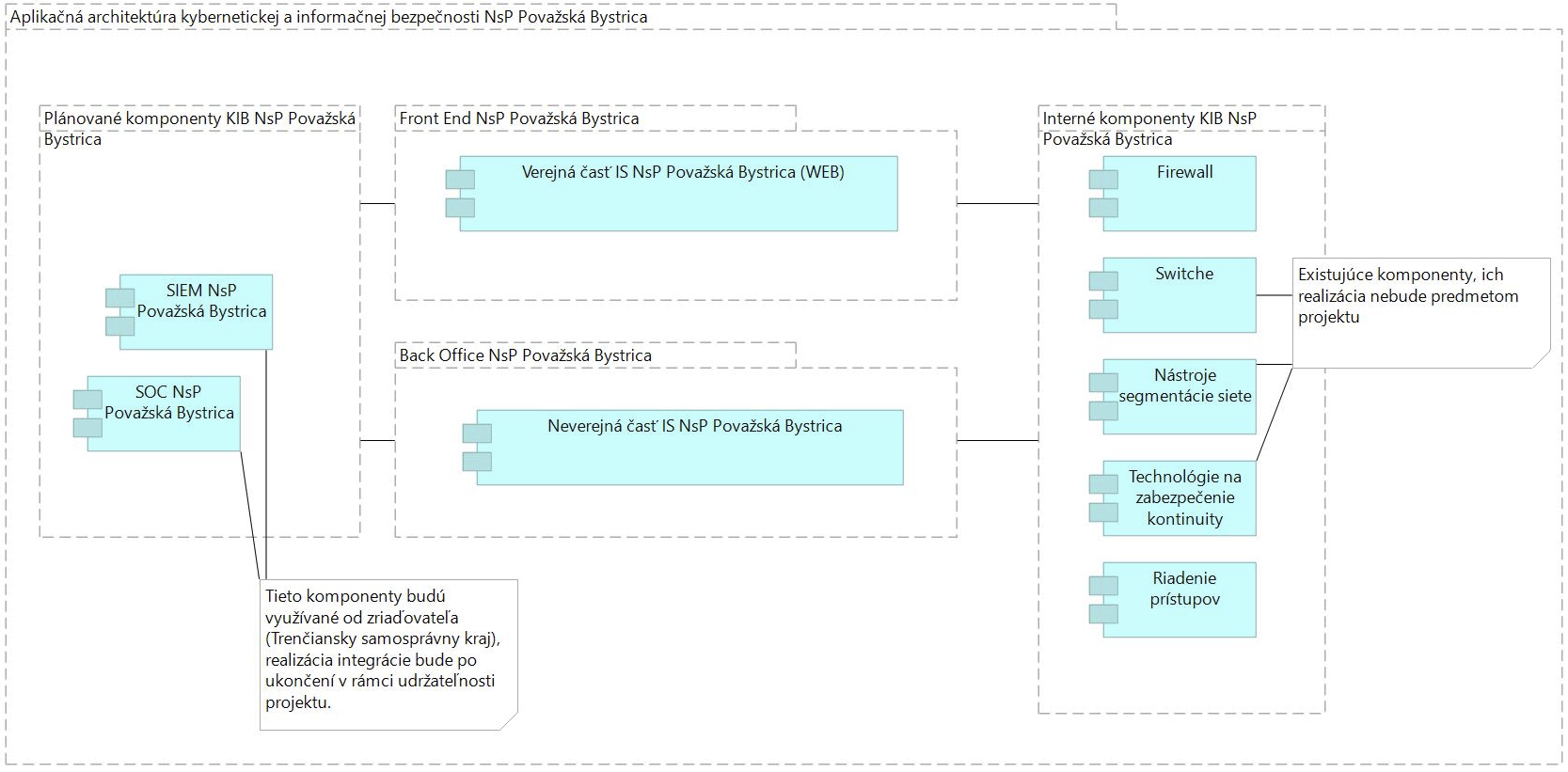

4.2 Aplikačná vrstva

Aplikačná vrstva bude realizovaná súborom opatrení KIB, ktoré budú ochraňovať IS zabezpečujúce primárne prevádzku služieb NsP Považská Bystrica. V aplikačnej vrstve je potrebné uvažovať o FrontEnd (verejných) častiach IS NsP Považská Bystrica a Back-Office (neverejných častiach) IS NsP Považská Bystrica.

Implementované komponenty budú pre NsP Považská Bystrica inštalované in situ v rámci NsP Považská Bystrica.

4.2.1 Rozsah informačných systémov – AS IS

V nasledujúcej tabuľke uvádzame ISVS, ktoré zabezpečujú prevádzku NsP Považská Bystrica a budú chránené proti incidentom KIB po ukončení projektu:

Kód ISVS (z MetaIS) | Názov ISVS | Modul ISVS (zaškrtnite ak ISVS je modulom) | Stav IS VS (AS IS) | Typ IS VS | Kód nadradeného ISVS (v prípade zaškrtnutého checkboxu pre modul ISVS) |

isvs_14533 | Komplexný informačný systém pre medicínske laboratóriá | ☐ | Prevádzkovaný a plánujem rozvíjať | Agendový |

|

isvs_14534 | Komplexný nemocničný IS | ☐ | Prevádzkovaný a plánujem rozvíjať | Agendový |

|

isvs_14535 | MIS - Manažérsky informačný systém pre nemocnicu | ☐ | Prevádzkovaný a plánujem rozvíjať | Ekonomický a administratívny chod inštitúcie |

|

isvs_14536 | Systém pre správu, archiváciu a komunikáciu v medicíne | ☐ | Prevádzkovaný a plánujem rozvíjať | Agendový |

|

isvs_14537 | Ekonomický informačný systém | ☐ | Prevádzkovaný a plánujem rozvíjať | Ekonomický a administratívny chod inštitúcie |

|

Isvs_ 14589 | Webové sídlo | ☐ | Prevádzkovaný a plánujem rozvíjať | Prezentačný |

|

4.2.2 Rozsah informačných systémov – TO BE

V rámci projektu nevznikne nový ISVS v zmysle definície zákona o ISVS. Vznikne súbor opatrení, ktorý bude chrániť existujúce ISVS (ich zoznam viď predchádzajúca kapitola) – k nim je vytvorený vzťah realizovaného projektu.

4.2.3 Využívanie nadrezortných a spoločných ISVS – AS IS

Projekt nebude využívať nadrezortné a spoločne ISVS .

4.2.4 Prehľad plánovaných integrácií ISVS na nadrezortné ISVS – spoločné moduly podľa zákona č. 305/2013 e-Governmente – TO BE

Projekt nebude integrovaný na ISVS a nadrezortné ISVS – spoločné moduly podľa zákona č. 305/2013 o e-Governmente.

4.2.5 Prehľad plánovaného využívania iných ISVS (integrácie) – TO BE

Projekt nebude integrovaný na iné ISVS.

4.2.6 Aplikačné služby pre realizáciu koncových služieb – TO BE

V rámci projektu nevznikne žiadna nová aplikačná služba.

4.2.7 Aplikačné služby na integráciu – TO BE

Predmetom realizácie projektu nebudú žiadne služby určené na integráciu v rámci TO BE stavu.

4.2.8 Poskytovanie údajov z ISVS do IS CSRÚ – TO BE

Projekt nebude poskytovať údaje z ISVS do IS CSRÚ.

4.2.9 Konzumovanie údajov z IS CSRU – TO BE

Projekt nebude konzumovať údaje z IS CSRU.

4.3 Dátová vrstva

4.3.1 Údaje v správe organizácie

Projekt nebude priamo zabezpečovať správu údajov NsP Považská Bystrica.

4.3.2 Dátový rozsah projektu - Prehľad objektov evidencie - TO BE

V rámci realizovaného projektu nevzniknú nové objekty evidencie tak, ako vznikajú v prípade štandardných informačných systémov. Predmetom evidencie nebudú napríklad údaje pacientov resp. informácie o nich atď. Nástroje kybernetických opatrení budú viesť napríklad evidenciu prístupov a oprávnení.

4.3.3 Referenčné údaje

V rámci projektu nebudú využívané referenčné údaje ani projekt nebude poskytovať referenčné údaje.

4.3.3.1 Identifikácia údajov pre konzumovanie alebo poskytovanie údajov do/z CSRU

V rámci projektu nebudú spravované údaje určené na konzumovanie alebo poskytovanie do/z CSRU.

4.3.4 Kvalita a čistenie údajov

4.3.4.1 Zhodnotenie objektov evidencie z pohľadu dátovej kvality

Predmetom projektu nebude hodnotenie kvality ani čistenie údajov.

4.3.5 Otvorené údaje

V rámci projektu nebudú vytvárané otvorené údaje.

4.3.6 Analytické údaje

V rámci projektu nebudú vytvárané analytické údaje.

4.3.7 Moje údaje

V rámci projektu nebudú vytvárané moje údaje.

4.3.8 Prehľad jednotlivých kategórií údajov

Predmetom realizácie projektu nebudú žiadne údaje, ktoré by boli referenčnými, spadali by do kategórie “Moje údaje”, “Otvorené údaje” a tiež nebudú poskytované ako analytické údaje.

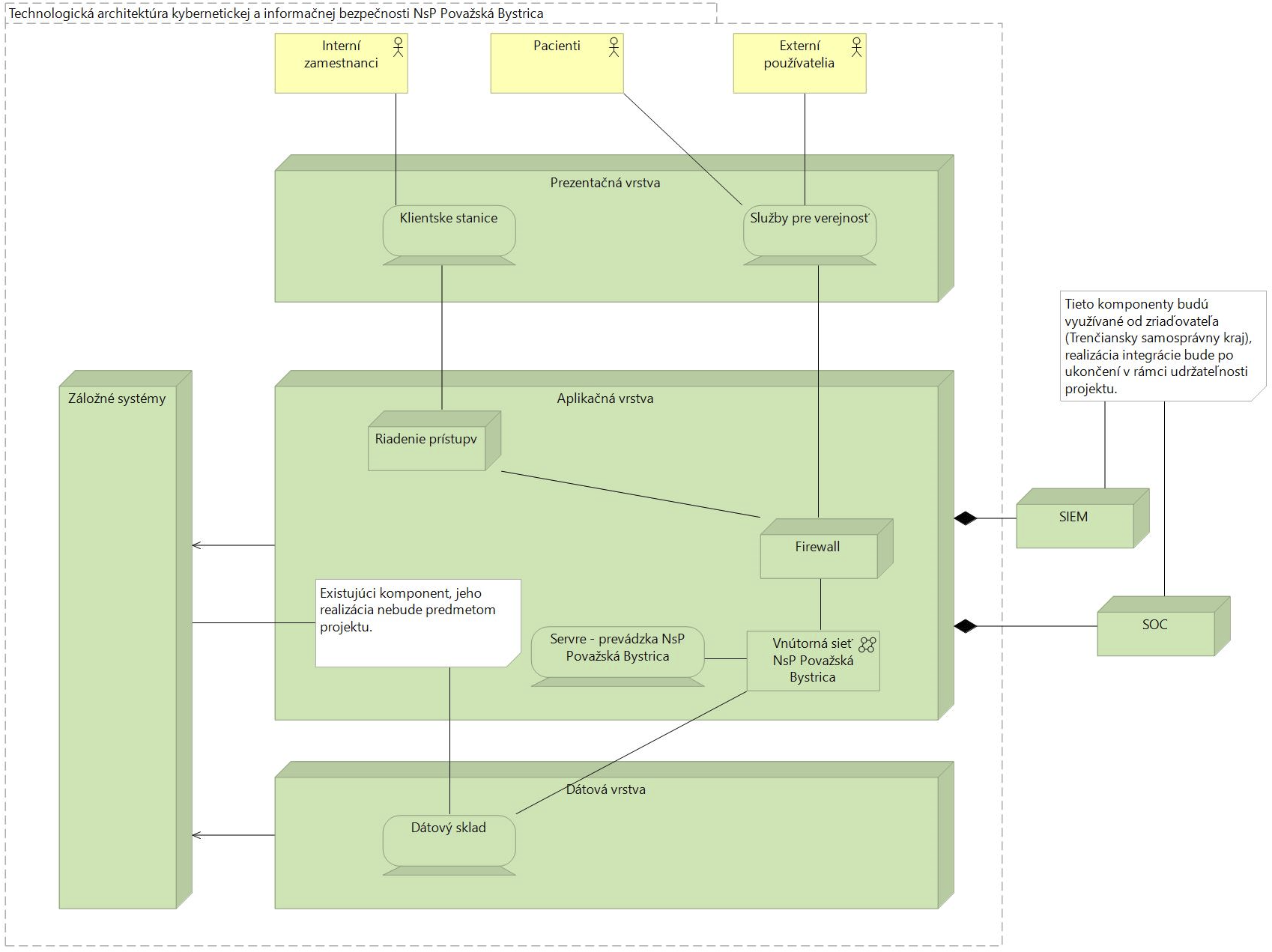

4.4 Technologická vrstva

4.4.1 Prehľad technologického stavu - AS IS

S ohľadom na inštrukcie MIRRI SR neuvádzame podrobný prehľad technologického stavu AS IS.

Konštatujeme, že z pohľadu zabezpečenia KIB je potrebné AS IS stav doplniť tak, aby bol zabezpečený súlad opatrení KIB s požiadavkami zákona o kybernetickej bezpečnosti.

4.4.2 Požiadavky na výkonnostné parametre, kapacitné požiadavky – TO BE

Parameter | Jednotky | Predpokladaná hodnota | Poznámka |

Počet interných používateľov | Počet | 800 |

|

Počet súčasne pracujúcich interných používateľov v špičkovom zaťažení | Počet | 800 |

|

Počet externých používateľov (internet) | Počet | 161 937 |

|

Počet externých používateľov používajúcich systém v špičkovom zaťažení | Počet | 161 937 | Maximálny počet používateľov – interných aj externých, ktorí sa môžu prihlásiť naraz k verejným IS NsP Považská Bystrica(webová stránka) i neverejným IS NsP Považská Bystrica, či už ako poskytovatelia (zamestnanci) alebo ako konzumenti (pacienti, podnikatelia, a podnikatelia) |

Počet transakcií (podaní, požiadaviek) za obdobie | Počet/obdobie | irelevantné |

|

Objem údajov na transakciu | Objem/transakcia | 1 MB/transakcia | Maximálna predpokladaná hodnota |

Objem existujúcich kmeňových dát | Objem | irelevantné |

|

4.4.3 Návrh riešenia technologickej architektúry

Technologicky pôjde o realizáciu nasledovných opatrení:

- Zvýšenie úrovne kybernetickej bezpečnosti NsP Považská Bystrica

Realizáciou tejto zákazky sleduje žiadateľ naplnenie nasledovných cieľov:

- Riadenie prístupov

- Bezpečnosť pri prevádzke informačných systémov a sietí

- Sieťová a komunikačná bezpečnosť

A/ Popis súčasného stavu:

Súčasný stav úrovne kybernetickej bezpečnosti nemocnice NsP Považská Bystrica z pohľadu sieťového zabezpečenia, užívateľských prístupov, ochrany citlivých informácií, prevádzky informačných systémov a biznis kontinuity prevádzky je blížiaci sa nule. Nie je skoro žiadna segmentácie siete, užívatelia sú identifikovaní maximálne na úrovni lokálnych hesiel, bez centrálnej správy, logovania a overenia identifikácie, siete sú voľne dostupné bez autentizácie, citlivé dáta ani informačné systémy nie sú chránené ani voči možných jednoduchým hrozbám typu malware ani voči chybnej manipulácii, zálohy nie sú šifrované, nijak chránené, čím nespĺňajú ani základné požiadavky pre zabezpečenie opatrení kybernetickej bezpečnosti v súlade so zákonom o kybernetickej bezpečnosti a vyhláškou NBÚ č. 362/2018 Z. z. . Stav je neudržateľný a je prakticky len otázka času kedy príde ku kompromitácii citlivých dát alebo ich straty.

Nemocnica má do 800 pracovných staníc s maximálne 1000 používateľmi.

B/ Popis plánovaného stavu:

Izolovať siete, HW inšpekcia toku dát na úrovni L7 pre prevádzkovanie interných aplikácií a nových systémov na centrálnu správu užívateľov (ich jasnú identifikáciu) - zabezpečiť sieť podľa súčasných bezpečnostných štandardov.

C/ Zabezpečenie sietí ich segmentácia a bezpečné prestupy na služby:

Potrebný HW - NGFW firewally musia spĺňať nasledujúce požiadavky:

Komponent | Popis |

Prevedenie | 2ks HW boxy - NGFW firewally |

Form Factor | Rack-mount 1U |

Konektivita | Minimálne 8x GE RJ45 Minimálne 4x10Gb Port SFP+ Minimálne 1x 2.5Gb RJ45 Súčasťou dodávky - originál od výrobcu s garanciou podpory a kompatibility 10G Fiber Optic Transceivers: LR, LC MM, 4 kusy (pre každý firewall 2 kusy – 4 kusy spolu) |

Encryption Algorithm | Podporované minimálne nasledovné : DES, Triple DES, Blowfish, RSA, IKE, DSS, SHA-1, ECDSA, 128-bit AES, 256-bit AES, IKEv2, SHA-2, AES-GCM, 256-bit SHA-2, 512-bit SHA-2, 256-bit AES-GCM |

Authentication Method | Podporované minimálne nasledovné : RADIUS, X.509 certificates, TACACS+, LDAP, Active Directory, Extensible Authentication Protocol (EAP), XAUTH authentication |

Požadovaná priepustnosť dát | NGFW/NGIPS Throughput minimálne: 4.0 Gbps Max Firewall Throughput minimálne: 40 Gbps Max Inspection Throughput minimálne: 6.0 Gbps TLS (1.2) Inspection Throughput minimálne: 1300 Mbps IPsec VPN Throughput(AES-GCM-256) minimálne: 24 Gbps Concurrent IPsec VPN Tunnels minimálne: 30,000 Mobile VPN Clients : neobmedzený počet – bez potrebnej ďalšej licencie Concurrent Inspected TCP Connections minimálne: 0,2 Million Max Concurrent Connections minimálne: 15 Million New TCP Connections/sekundu minimálne: 300,000 VLAN Tagging : neobmedzene Virtual Contexts min 5 súčasťou dodávky, možnosť rozšírenia do 20 |

Bezpečnostné certifikáty | CB, UL/ EN60950, NOM, BSMI, CTICK |

Rozšírenia | Anti-Malware (File reputation & AV), URL Filtering, Advanced Malware Detection, IPS Inspection, Application Control (SSH/SFTP, HTTP, HTTPS, TCP, UDP, TFTP, FTP, DNS), Endpoint context, SD-WAN Multi-Link Optimization, Server Load Balancing, Clustering Protocol-specific traffic handling/inspectio: Ethernet, H.323, GRE, IPv4, IPv6, ICMP, IP-in-IP, IPv6 encapsulation, UDP, TCP, DNS, FTP, HTTP, HTTPS, IMAP, IMAPS, MGCP, MSRPC, NetBIOS Datagram, OPC Classic, OPC UA, Oracle SQL Net, POP3, POP3S, RSH, RSTP, SIP, SMTP, SSH, SunRPC, NBT, SCCP, SMB, SMB2, SIP, TCP Proxy, TFTP, Integrated inspection with Sidewinder Security Proxies Vulnerability exploit detection. DoS/DDoS protection |

Centrálny manažment | Spoločný centrálny manažment v režime HA pre všetky dodané firewally. Samostatne oddelený manažment FW (mimo FW HW boxy). Centralizovaná správa v jednom paneli . Neobmedzený počet administrátorov. Neobmedzený počet pravidiel Autentifikácia administrátora : lokálna, RADIUS, TACACS+, Client Certificate |

Reporting – súčasťou centrálneho manažmentu | Firewall Log manažment – prehľadné vyhľadávanie v logoch Event Reporting a dashboardy |

Subskripcie | NGFW centrálny manažment pre všetky firewally v režime HA – počas trvania projektu URL Filtering – počas trvania projektu Advanced Malware Detection – počas trvania projektu |

SW požiadavky | NAT support, PAT support, load balancing, LDAP support, DoS attack prevention, IPv6 support, DDos attack prevention, Virtual Route Redundancy Protocol (VRRP) support, anti-malware protection, Dead Peer Detection (DPD), IPSec NAT-Traversal (NAT-T), RADIUS support, DHCP server, 3G USB Dongle Support, LACP support, DHCP relay, clustering technology, Stateful Packet Inspection Firewall (SPIF), application level inspection, SD-WAN Multi-Link Optimization , ZTNA |

Úroveň technickej podpory | počas trvania projektu Podpora výrobcu je požadovaná v časovom pokrytí 24x7, HW záruka výrobcu so servisom s výmenou alebo opravou do 1 pracovného dňa |

Zhrnutie – perimetrové firewally musia spĺňať vyššie uvedené požiadavky a musia byť dodané (ako je uvedené) s licenciami počas trvania projektu „NGFW centrálny manažment pre všetky firewally v režime HA“, „URL Filtering“, „Advanced Malware Detection“ a s rozšírenou zárukou počas trvania projektu (oprava/výmena) do jedného pracovného dňa + podpora v prípade problémov v prevádzke + produkt musí mať garantovanú minimálnu „životnosť“ (možnosť dokúpiť rozšírenú záruku a podporu na celkovo 6 rokov priamo od výrobcu).

Súčasťou dodávky sú práce implementácie v minimálnom rozsahu:

Analýza súčasného stavu siete a potrebných prestupov pre segmentáciu siete na úrovni minimálne 2 aplikačných a 2 databázových sietí, 2 užívateľských sietí s presne riadenými prestupmi na nutné aplikácie s inšpekciou toku dát cez povolené prestupy. Oddelenie sieti pre tlačiarne, skenery a kopírovacie stroje, nové oddelené siete pre nové systémy, ktoré budú súčasťou dodávky. Logické oddelenie systémov a služieb podľa typu a bezpečnostných odporúčaní. MS AD budú v samostatnej sieti, manažment zariadení (s konfiguráciou jednotlivých zariadení), siete pre virtualizáciu (počet podľa typu virtualizácie – ako ich vyžaduje), sieť pre zálohovacie riešenie.

- Nastavenie sietí podľa vstupnej analýzy s minimálnymi dopadmi na prevádzku – nutné odstávky v neprodukčných časoch po 16:00 a víkendy podľa dohody s určenou technickou osobou obstarávateľa.

- Sieťové prestupy riadené NGFW firewallom podľa Zero Trust – i identifikovaný užívateľ budem mať povolené len nutné prestupy na aplikácie ktoré potrebuje ku práci (podľa výstupu z analýzy a požiadaviek obstarávateľa).

- Zapojenie a oživenie na centrálny manažment – oddelená sieť a porty pre centrálny manažment a zvlášť LOG server s možnosťou filtrovania a prehľadávania logov cez centrálny manažment.

- Publikovanie služieb do internetu, striktne nastavené prestupy a kontrola na úrovni L7, nastavené DDoS a IDP profily podľa typu aplikácie – nutné rátať s priebežným „ladením“.

- URL filter pre prístup na internet podľa zadania obstarávateľa (výstup v analýze) a best practices.

- QoS manažment na prístup do internetu, podľa typu služby a jej priority.

- Mesiac testovacej prevádzky so zvýšeným dohľadom a zmenou nastavení podľa potrieb prevádzky – reakčné časy v časoch od 7:00 do 16:00 (pracovné dni) do 6 hodín.

- Vyžaduje sa aby dodávateľ mal certifikovaného administrátora na dodávané firewally (vendora) - úroveň bezpečnostný expert s preukázanou praxou práce s firewallmi aspoň 6 mesiacov.

- Jednotlivé samostatné siete (vlan L2) budú dostupné len tam kde je to nevyhnutné – vlan siete užívateľov/tlačiarní na access switchoch podľa potreby (len tam kde sú jednotlivý užívatelia/tlačiarne fyzicky pripojení/pripojené), aplikačné siete len na switchoch kde sú/budú servery a firewally a podobne. Pokiaľ to sieťové prvky obstarávateľa umožňujú.

- Nepoužité porty nebudú mať prístup do žiadnej siete.

- Konfigurácia site-to-site VPN spojení (IPSec) – maximálny počet 10 s NAT prekladmi.

- Konfigurácia remote access VPN spojení (SSL VPN) – príprava a nastavenie pre maximálne 100 používateľov (vrátane tretích strán).

- Dodávka a inštalácia monitoringu sieťových prvkov s využitím protokolov SNMP, kde bude vidieť vyťaženosť jednotlivých portov, ich stav s grafickou vizualizáciou – vzorkovanie dát minimálne 1x za minútu. Monitorovací nástroj musí vedieť odosielať logy do budúceho SIEM minimálne prostredníctvom syslog logovacím protokolom.

- Výstupná dokumentácia na úrovni minimálne sieťovej topológie (znázornené všetky inštalované systémy a súčasné systémy), dodaný podrobný IP plán všetkých sietí s popisom siete minimálne vlan ID, názov, GW, maska siete, zahrnuté všetky zariadenia v sieti minimálne ich IP adresa a hostname/názov.

- Súčasťou dodávky nie je HW servery – všetky nové systémy budú inštalované na súčasnom HW obstarávateľa.

D/ Centrálna správa užívateľov a správa prístupových oprávnení:

Nevyhnutná súčasť koncepcie zvýšenia úrovne kybernetickej bezpečnosti obstarávateľa je zavedenie centrálnej správy pracovných staníc a správa prístupových oprávnení s vybudovaní PKI infraštruktúry, bez ktorej nie je možné zaviesť žiadne bezpečnostné mechanizmy a riešenia, ktoré budú nosnou súčasťou dodávky (identifikácia užívateľov v sieti a sieťových prestupov). Obstarávateľ má približne 800 pracovných staníc a 1000 používateľov. Cez 98 percent pracovných staníc majú operačný systém Windows nejednotných verzií, ktoré je požadované centrálne spravovať natívnou technológiou Microsoft Active Directory (MS AD). MS AD je požadované mať v 3 samostatných inštanciách (VM) s replikáciou s DNS funkcionalitou a samostantej vlan sieti. Súčasťou dodávky sú všetky služby spojené s nastavením, nasadením, konfiguráciou podľa best practices. Samotné pridanie pracovných staníc si zabezpečí obstarávateľ vo vlastnej réžii – dodávateľ dodá postup. Dodávateľ nezodpovedná za stav pracovných staníc.

Ďalšou súčasťou dodávky musí byť WSUS server, ktorý do koncepcie zavádza centrálnu správu aktualizácií OS Windows pomocou GPO a pri počte pracovných staníc šetrí šírku pásma internetového pripojenia. Požiadavky – inštalácia v samostatnej sieti podľa požiadaviek definovaných v bode C, inštalované ako VM na nových serveroch.

Implementácia internej PKI infraštruktúry natívnou technológiou Microsoft, ktorá je viazaná na koncepciu MS AD pomocou GPO a best practices s offline root certifikačnej autority a minimálne jednej online sub CA. Ako všetky prvky infraštruktúry i PKI musí mať vlastnú sieť podľa požiadaviek v bode C.

Súčasťou dodávky nie je HW servery – všetky nové systémy budú inštalované na súčasnom HW obstarávateľa. Súčasťou dodávky budú licencie Windows server 2022 Datacenter pre 4 16 jadrové sockety.

E/ Spoločné ustanovenia pre všetky body – celú dodávku:

Na súčasnú virtualizačnú platformu obstarávateľa budú inštalované všetky potrebné a požadované prvky dodanej infraštruktúry a bezpečnostných prvkov. Dodávateľ nesie zodpovednosť za dodávku ako celok, teda plnú kompatibilitu a podporu požadovaných funkcionalít. Všetky nové prvky celej dodávky sa musia riadiť koncepciou oddelených sietí a prestupov presne špecifikovaných bode C a best practices a to primárne z dôvodu, že celá dodávka má primárny účel zvýšenie úrovne kybernetickej bezpečnosti obstarávateľa.

Súčasťou dodávky je i odovzdanie požadovanej dokumentácie, všetkých prístupových hesiel a zaškolenie poverených zamestnancov obstarávateľa (maximálne 5 ľudí) minimálne v rozsahu 2 človekodní.

4.4.4 Využívanie služieb z katalógu služieb vládneho cloudu

Projekt nebude využívať služby vládneho cloudu.

4.5 Bezpečnostná architektúra

V súčasnosti - ako vyplýva z projektového zámeru - nie sú opatrenia KIB NsP Považská Bystrica - v súlade s požiadavkami príslušných predpisov. Navrhovaná architektúra riešenia t.j. dosiahnutie TO BE stavu bude znamenať dosiahnutie súladu opatrení s nasledovnou legislatívou:

- Zákon č. 95/2019 Z.z. o informačných technológiách vo verejnej správe

- Zákon č. 69/2018 Z.z. o kybernetickej bezpečnosti

- Zákon č. 45/2011 Z.z. o kritickej infraštruktúre

- vyhláška Úradu podpredsedu vlády Slovenskej republiky pre investície a informatizáciu č. 78/2020 Z. z. o štandardoch pre informačné technológie verejnej správy

- vyhláška Úradu podpredsedu vlády Slovenskej republiky pre investície a informatizáciu č. 179/2020 Z. z., ktorou sa ustanovuje spôsob kategorizácie a obsah bezpečnostných opatrení informačných technológií verejnej správy

- vyhláška Úradu na ochranu osobných údajov Slovenskej republiky č. 158/2018 Z. z. o postupe pri posudzovaní vplyvu na ochranu osobných údajov

- Nariadenie Európskeho parlamentu a Rady (EÚ) 2016/679 z 27. apríla 2016 o ochrane fyzických osôb pri spracúvaní osobných údajov a o voľnom pohybe takýchto údajov, ktorým sa zrušuje smernica 95/46/ES (všeobecné nariadenie o ochrane údajov)

- Zákon č. 18/2018 Z. z. o ochrane osobných údajov a o zmene a doplnení niektorých zákonov.

- Zákon č. 523/2004 Z. z. o rozpočtových pravidlách verejnej správy a o zmene a doplnení niektorých zákonov v znení neskorších predpisov

- Zákon č. 578/2004 Z. z. o poskytovateľoch zdravotnej starostlivosti, zdravotníckych pracovníkoch, stavovských organizáciách v zdravotníctve a o zmene a doplnení niektorých zákonov.

5. Závislosti na ostatné ISVS / projekty

Projekt nie je závislý od iných ISVS/Projektov, poskytuje opatrenia KIB pre projekty uvedené v kapitole 4.2.1.

6. Zdrojové kódy

NsP Považská Bystrica plánuje pri obstarávaní jednotlivých súčastí projektu, pri ktorých môžu vzniknúť zdrojové kódy postupovať v zmysle vzoru Zmluvy o dielo. Zmluvnú úpravu predkladáme nasledujúcu:

- Zhotoviteľ je povinný pri akceptácii Informačného systému odovzdať Objednávateľovi funkčné vývojové a produkčné prostredie, ktoré je súčasťou Informačného systému.

- Zhotoviteľ je povinný pri akceptácii Informačného systému alebo jeho časti odovzdať Objednávateľovi Vytvorený zdrojový kód v jeho úplnej aktuálnej podobe, zapečatený, na neprepisovateľnom technickom nosiči dát s označením časti a verzie Informačného systému, ktorej sa týka. Za odovzdanie Vytvoreného zdrojového kódu Objednávateľovi sa na účely tejto Zmluvy o dielo rozumie odovzdanie technického nosiča dát Oprávnenej osobe Objednávateľa. O odovzdaní a prevzatí technického nosiča dát bude oboma Zmluvnými stranami spísaný a podpísaný preberací protokol.

- Informačný systém (Dielo) v súlade s Technickou špecifikáciou obsahuje od zvyšku Diela oddeliteľný modul (časť) vytvorený Zhotoviteľom pri plnení tejto Zmluvy o dielo, ktorý je bez úpravy použiteľný aj tretími osobami, aj na iné alebo podobné účely, ako je účel vyplývajúci z tejto Zmluvy o dielo Vytvorený zdrojový kód Informačného systému vrátane jeho dokumentácie bude prístupný v režime podľa § 31 ods. 4 písm. b) Vyhlášky č. 78/2020 (s obmedzenou dostupnosťou pre orgán vedenia a orgány riadenia v zmysle Zákona o ITVS – vytvorený zdrojový kód je dostupný len pre orgán vedenia a orgány riadenia). Pre zamedzenie pochybností uvádzame, že sa jedná len o zdrojový kód ktorý Dodávateľ vytvoril, alebo pozmenil v súvislosti s realizáciou diela. Objednávateľ je oprávnený sprístupniť Vytvorený zdrojový kód okrem orgánov podľa predchádzajúcej vety aj tretím osobám, ale len na špecifický účel, na základe riadne uzatvorenej písomnej zmluvy o mlčanlivosti a ochrane dôverných informácií.

- Ak je medzi zmluvnými stranami uzatvorená SLA zmluva, od prevzatia Informačného systému sa prístup k vytvorenému zdrojovému kódu vo vývojovom a produkčnom prostredí, vrátane nakladania s týmto zdrojovým kódom, začne riadiť podmienkami dohodnutými v SLA zmluve. Vytvorený zdrojový kód musí byť v podobe, ktorá zaručuje možnosť overenia, že je kompletný a v správnej verzii, t. j. v takej, ktorá umožňuje kompiláciu, inštaláciu, spustenie a overenie funkcionality, a to vrátane kompletnej dokumentácie zdrojového kódu (napr. interfejsov a pod.) takejto Informačného systému alebo jeho časti. Zároveň odovzdaný Vytvorený zdrojový kód musí byť pokrytý testami (aspoň na 90%) a dosahovať rating kvality (statická analýza kódu) podľa CodeClimate/CodeQLa pod. (minimálne stupňa B).

- Pre zamedzenie pochybností, povinnosti Zhotoviteľa týkajúce sa Vytvoreného zdrojového kódu platí i na akékoľvek opravy, zmeny, doplnenia, upgrade alebo update Vytvoreného zdrojového kódu a/alebo vyššie uvedenej dokumentácie, ku ktorým dôjde pri plnení tejto Zmluvy o dielo alebo v rámci záručných opráv. Vytvorené zdrojové kódy budú vytvorené vyexportovaním z produkčného prostredia a budú odovzdané Objednávateľovi na elektronickom médiu v zapečatenom obale. Zhotoviteľ je povinný umožniť Objednávateľovi pri odovzdávaní Vytvoreného zdrojového kódu, pred zapečatením obalu, skontrolovať v priestoroch Objednávateľa prítomnosť Vytvoreného zdrojového kódu na odovzdávanom elektronickom médiu.

- Nebezpečenstvo poškodenia zdrojových kódov prechádza na Objednávateľa momentom prevzatia Informačného systému alebo jeho časti, pričom Objednávateľ sa zaväzuje uložiť zdrojové kódy takým spôsobom, aby zamedzil akémukoľvek neoprávnenému prístupu tretej osoby. Momentom platnosti SLA zmluvy umožní Objednávateľ poskytovateľovi, za predpokladu, že to je nevyhnutné, prístup k Vytvorenému zdrojovému kódu výlučne na účely plnenia povinností z uzatvorenej SLA zmluvy.

Ďalej uvádzame postupy, v zmysle ktorých bude narábané so zdrojovým kódom

Centrálny repozitár zdrojových kódov: https://www.zakonypreludi.sk/zz/2020-78/znenie-20200501#p31

Overenie zdrojového kódu s cieľom jeho prepoužitia: https://www.zakonypreludi.sk/zz/2020-85/znenie-20200501#p7-3-c

Spôsoby zverejňovania zdrojového kódu: https://www.zakonypreludi.sk/zz/2020-85/znenie-20200501#p8-9

Inštrukcie k EUPL licenciám: https://joinup.ec.europa.eu/sites/default/files/inline-files/EUPL%201_1%20Guidelines%20SK%20Joinup.pdf

Uvedeným spôsobom obstarávania dôjde k zamedzeniu „Vendor lock-in" v súlade so Zákonom o ITVS.

7. Prevádzka a údržba

Požadované SLA na služby systémovej a aplikačnej podpory – servisné služby vzťahujúce sa na produkčné a testovacie prostredie IS Úrovne podpory používateľov: Help Desk bude realizovaný cez 3 úrovne podpory, s nasledujúcim označením:

- L1 podpory IS (Level 1, priamy kontakt zákazníka) - jednotný kontaktný bod verejného obstarávateľa.

- L2 podpory IS (Level 2, postúpenie požiadaviek od L1) - vybraná skupina garantov, so znalosťou IS (zabezpečuje prevádzkovateľ IS – verejný obstarávateľ).

- L3 podpory IS (Level 3, postúpenie požiadaviek od L2) - na základe zmluvy o podpore IS (zabezpečuje úspešný uchádzač).

Definície:

- Podpora L1 (podpora 1. stupňa) - začiatočná úroveň podpory, ktorá je zodpovedná za riešenie základných problémov a požiadaviek koncových užívateľov a ďalšie služby vyžadujúce základnú úroveň technickej podpory. Základnou funkciou podpory 1. stupňa je zhromaždiť informácie, previesť základnú analýzu a určiť príčinu problému a jeho klasifikáciu. Typicky sú v úrovni L1 riešené priamočiare a jednoduché problémy a základné diagnostiky, overenie dostupnosti jednotlivých vrstiev infraštruktúry (sieťové, operačné, vizualizačné, aplikačné atď.) a základné užívateľské problémy (typicky zabudnutie hesla), overovanie nastavení SW a HW atď.

- Podpora L2 (podpora 2. stupňa) – riešiteľské tímy s hlbšou technologickou znalosťou danej oblasti. Riešitelia na úrovni Podpory L2 nekomunikujú priamo s koncovým užívateľom, ale sú zodpovední za poskytovanie súčinnosti riešiteľom 1. úrovne podpory pri riešení eskalovaného hlásenia, čo mimo iného obsahuje aj spätnú kontrolu a podrobnejšiu analýzu zistených dát odovzdaných riešiteľmi 1. úrovne podpory. Výstupom takejto kontroly môže byť potvrdenie, upresnenie, alebo prehodnotenie hlásenia v závislosti na potrebách Objednávateľa. Primárnym cieľom riešiteľov na úrovni Podpory L2 je dostať Hlásenie čo najskôr pod kontrolu a následne ho vyriešiť - s možnosťou eskalácie na vyššiu úroveň podpory – Podpora L3.

- Podpora L3 (podpora 3. stupňa) - Podpora 3. stupňa predstavuje najvyššiu úroveň podpory pre riešenie tých najobtiažnejších Hlásení, vrátane vykonávania hĺbkových analýz a riešenie extrémnych prípadov.

- Riešenie incidentov – SLA parametre Za incident je považovaná chyba IS, t.j. správanie sa v rozpore s prevádzkovou a používateľskou dokumentáciou IS. Za incident nie je považovaná chyba, ktorá nastala mimo prostredia IS napr. výpadok poskytovania konkrétnej služby. Označenie závažnosti incidentu:

Závažnosť incidentu | Popis naliehavosti incidentu |

Kritická, Bezpečnostná | Kritické chyby, ktoré spôsobia úplné zlyhanie systému ako celku a nie je možné používať ani jednu jeho časť, nie je možné poskytnúť požadovaný výstup z IS. |

Bežná | Chyby a nedostatky, ktoré spôsobia čiastočné obmedzenia používania systému |

Nekritická | Kozmetické a drobné chyby. |

Vyžadované reakčné doby:

Označenie závažnosti incidentu | Reakčná doba od nahlásenia incidentu po začiatok riešenia incidentu | Doba konečného vyriešenia incidentu od nahlásenia incidentu (DKVI) | Spoľahlivosť (počet incidentov za mesiac) |

Bežná | Do 24 hodín | 48 hodín | 5 |

Kritická | Do 12 hodín | 24 hodín | 3 |

Nekritická | Do 48 hodín | Vyriešené a nasadené v rámci plánovaných releasov |

|

Bezpečnostná | Do 12 hodín | 24 hodín | 1 |

Požiadavky na hlásenie Incidentov sa spracúvajú v rámci časového pokrytia od 8:00 do 16:00.

- Reakčná doba je čas medzi nahlásením incidentu verejným obstarávateľom (vrátane užívateľov IS, ktorí nie sú v pracovnoprávnom vzťahu s verejným obstarávateľom) na helpdesk úrovne L3 a jeho prevzatím na riešenie.

- DKVI znamená obnovenie štandardnej prevádzky – čas medzi nahlásením incidentu verejným obstarávateľom a vyriešením incidentu úspešným uchádzačom (do doby, kedy je funkčnosť prostredia znovu obnovená v plnom rozsahu). Do tejto doby sa nezarátava čas potrebný na nevyhnutnú súčinnosť verejného obstarávateľa, ak je potrebná pre vyriešenie incidentu. V prípade potreby je úspešný uchádzač oprávnený požadovať od verejného obstarávateľa schválenie riešenia incidentu.

- Maximálny počet incidentov za kalendárny mesiac. Každá ďalšia chyba nad stanovený limit spoľahlivosti sa počíta ako začatý deň omeškania bez odstránenia vady alebo incidentu. Duplicitné alebo technicky súvisiace incidenty (zadané v rámci jedného pracovného dňa, počas pracovného času 8 hodín) sú považované ako jeden incident.

Incidenty nahlásené verejným obstarávateľom úspešnému uchádzačovi v rámci testovacieho prostredia

- Majú závažnosť incidentu nekritickú a nižšiu

- Vzťahujú sa výhradne k dostupnosti testovacieho prostredia

- Za incident na testovacom prostredí sa nepovažuje incident vztiahnutý k práve testovanej funkcionalite

Vyššie uvedené SLA parametre nebudú použité pre nasledovné služby:

- Služby systémovej podpory na požiadanie (nad paušál)

- Služby realizácie aplikačných zmien vyplývajúcich z legislatívnych a metodických zmien (nad paušál)

8. Požiadavky na personál

Výzva definuje požiadavky na IT odborníkov participujúcich v rámci projektu – má ísť minimálne o manažéra kybernetickej bezpečnosti. Aby bol dodržaný súlad realizácie projektu s vyhláškou č.401/2023 Z.z. bude zostavený nasledovný projektový tím objednávateľa:

- kľúčový používateľ a IT architekt: Tibor Lachký

- manažér kybernetickej bezpečnosti – Ing. Peter Rejta

- projektový manažér (pre účely realizácie) – Tibor Lachký

ID | Meno a Priezvisko | Pozícia | Oddelenie | Rola v projekte |

1. | Ing. Peter Rejta | Manažér kybernetickej bezpečnosti | Oddelenie informatiky NsP Považská Bystrica | manažér kybernetickej a informačnej bezpečnosti

|

2. | Tibor Lachký | Vedúci oddelenia informatiky | Oddelenie informatiky NsP Považská Bystrica | kľúčový používateľ a IT architekt |

3. | Tibor Lachký | Odborný referent | Vedúci oddelenia informatiky | Oddelenie informatiky NsP Považská Bystrica |

Uvedený projektový tím je garanciou úspešnej realizácie projektu po zabezpečení jeho financovania na základe ŽoNFP v rámci výzvy. Všetci členovia tímu budú internými zamestnancami NsP Považská Bystrica ku dňu začatia realizácie projektu. Tibor Lachky je v súčasnosti zamestnancom žiadateľa. Ing. Peter Rejta podpíše Dohodu o prácach vykonávaných mimo pracovného pomeru k začatiu hlavnej aktivity projektu (viď čestné prehlásenie).

Pracovné náplne členov tímu

V zmysle Vyhlášky 401/2023 Z.z. o riadení projektov a zmenových požiadaviek v prevádzke a požiadaviek Výzvy budú obsadené vyššie uvedené role v projektovom tíme. Náplne práce a požiadavky na členov tímu sú nasledovné:

Projektová rola: |

PROJEKTOVÝ MANAŽÉR

|

Stručný popis: | ● zodpovedá za riadenie projektu počas celého životného cyklu projektu. Riadi projektové (ľudské a finančné) zdroje, zabezpečuje tvorbu obsahu, neustále odôvodňovanie projektu (aktualizuje BC/CBA) a predkladá vstupy na rokovanie Riadiaceho výboru. Zodpovedá za riadenie všetkých (ľudských a finančných) zdrojov, členov projektovému tím objednávateľa a za efektívnu komunikáciu s dodávateľom alebo stanovených zástupcom dodávateľa. ● zodpovedá za riadenie prideleného projektu - stanovenie cieľov, spracovanie harmonogramu prác, koordináciu členov projektového tímu, sledovanie dodržiavania harmonogramu prác a rozpočtu, hodnotenie a prezentáciu výsledkov a za riadenie s tým súvisiacich rizík. Projektový manažér vedie špecifikáciu a implementáciu projektov v súlade s firemnými štandardami, zásadami a princípmi projektového riadenia. ● zodpovedá za plnenie projektových/programových cieľov v rámci stanovených kvalitatívnych, časových a rozpočtovým plánov a za riadenie s tým súvisiacich rizík. V prípade externých kontraktov sa vedúci projektu/ projektový manažér obvykle podieľa na ich plánovaní a vyjednávaní a je hlavnou kontaktnou osobou pre zákazníka. |

Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za: ● Riadenie projektu podľa pravidiel stanovených vo Vyhláške 85/2020 Z.z. ● Riadenie prípravy, inicializácie a realizácie projektu ● Identifikovanie kritických miest projektu a navrhovanie ciest k ich eliminácii ● Plánovanie, organizovanie, motivovanie projektového tímu a monitorovanie projektu ● Zabezpečenie efektívneho riadenia všetkých projektových zdrojov s cieľom vytvorenia a dodania obsahu a zabezpečenie naplnenie cieľov projektu ● Určenie pravidiel, spôsobov, metód a nástrojov riadenia projektu a získanie podpory Riadiaceho výboru (RV) pre riadenie, plánovanie a kontrolu projektu a využívanie projektových zdrojov ● Zabezpečenie vypracovania manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 85/2020 Z.z., Prílohou č.1 ● Zabezpečenie realizácie projektu podľa štandardov definovaných vo Vyhláške 78/2020 Z.z. ● Zabezpečenie priebežnej aktualizácie a verzionovania manažérskej a špecializovanej dokumentácie v minimálnom rozsahu Vyhlášky 85/2020 Z.z., Prílohy č.1 ● Vypracovanie, pravidelné predkladanie a zabezpečovanie prezentácie stavov projektu, reportov, návrhov riešení problémov a odsúhlasovania manažérskej a špecializovanej dokumentácie v rozsahu určenom Vyhláškou 85/2020 Z.z., Prílohou č.1 na rokovanie RV ● Riadenie a operatívne riešenie a odstraňovanie strategických / projektových rizík a závislostí ● Predkladanie návrhov na zlepšenia na rokovanie Riadiaceho výboru (RV) ● Zabezpečenie vytvorenia a pravidelnej aktualizácie BC/CBA a priebežné zdôvodňovanie projektu a predkladanie na rokovania RV ● Celkovú alokáciu a efektívne využívanie ľudských a finančných zdrojov v projekte ● Celkový postup prác v projekte a realizuje nápravné kroky v prípade potreby ● Vypracovanie požiadaviek na zmenu (CR), návrh ich prioritizácie a predkladanie zmenových požiadaviek na rokovanie RV ● Riadenie zmeny (CR) a prípadné požadované riadenie konfigurácií a ich zmien ● Riadenie implementačných a prevádzkových aktivít v rámci projektov. ● Aktívne komunikuje s dodávateľom, zástupcom dodávateľa a projektovým manažérom dodávateľa s cieľom zabezpečiť úspešné dodanie a nasadenie požadovaných projektových výstupov, ● Formálnu administráciu projektu, riadenie centrálneho projektového úložiska, správu a archiváciu projektovej dokumentácie ● Kontrolu dodržiavania a plnenia míľnikov v zmysle zmluvy s dodávateľom, ● Dodržiavanie metodík projektového riadenia, ● Predkladanie požiadaviek dodávateľa na rokovanie Riadiaceho výboru (RV), ● Vecnú a procesnú administráciu zúčtovania dodávateľských faktúr

|

Odporúčané kvalifikačné predpoklady |

|

Poznámka |

V prípade, ak v projektom tíme NIE SÚ vytvorené projektové role Manažér zmien (Change manager) a Implementačný manažér (Release manager), tak rozsah a povinnosti týchto rolí vykonáva rola Projektový manažér

|

Projektová rola: |

IT ARCHITEKT

|

Stručný popis: | ● zodpovedá za návrh architektúry riešenia IS a implementáciu technológií predovšetkým z pohľadu udržateľnosti, kvality a nákladov, za riešenie architektonických cieľov projektu dizajnu IS a súlad s architektonickými princípmi. ● vykonáva, prípadne riadi vysoko odborné tvorivé činnosti v oblasti návrhu IT. Študuje a stanovuje smery technického rozvoja informačných technológií, navrhuje riešenia na optimalizáciu a zvýšenie efektívnosti prostriedkov výpočtovej techniky. Navrhuje základnú architektúru informačných systémov, ich komponentov a vzájomných väzieb. Zabezpečuje projektovanie dizajnu, architektúry IT štruktúry, špecifikácie jej prvkov a parametrov, vhodnej softvérovej a hardvérovej infraštruktúry podľa základnej špecifikácie riešenia. ● zodpovedá za spracovanie a správu projektovej dokumentácie a za kontrolu súladu implementácie s dokumentáciou. Môže tiež poskytovať konzultácie, poradenstvo a vzdelávanie v oblasti svojej špecializácie. IT architekt, projektant analyzuje, vytvára a konzultuje so zákazníkom riešenia na úrovni komplexných IT systémov a IT architektúr, najmä na úrovni aplikačného vybavenia, infraštruktúrnych systémov, sietí a pod. Zaručuje, že návrh architektúry a/alebo riešenia zodpovedá zmluvne dohodnutým požiadavkám zákazníka v zmysle rozsahu, kvality a ceny celej služby/riešenia. |

Detailný popis rozsahu zodpovednosti, povinností a kompetencií |

Zodpovedný za: ● Navrhovanie architektúry IT riešení s cieľom dosiahnuť najlepšiu efektivitu. ● Transformovanie cieľov, prísľubov a zámerov projektu do tvorby reálnych návrhov a riešení. ● Navrhovanie takých riešení, aby poskytovali čo najvyššiu funkčnosť a flexibilitu. ● Posudzovanie vhodnosti navrhnutých riešení s ohľadom na požiadavky projektu. ● Zodpovednosť za technické navrhnutie a realizáciu projektu. ● Zodpovednosť za vytvorenie technickej IT dokumentácie a jej následná kontrola. ● Zodpovednosť za definovanie integračných vzorov, menných konvencií, spôsobov návrhu a spôsobu programovania. ● Definovanie architektúry systému, technických požiadaviek a funkčného modelu (Proof Of Concept.) ● Vytvorenie požiadaviek na HW/SW infraštruktúru IS ● Udržiavanie a rozvoj konzistentnej architektúry s dôrazom na architektúru aplikačnú, dátovú a infraštruktúru ● Analýzu a odhad náročnosti technických požiadaviek na vytvorenie IS alebo vykonanie zmien v IS ● Navrhovanie riešení zohľadňujúce architektonické štandardy, časové a zdrojové obmedzenia, ● Navrhovanie dátových transformácií medzi dátovými skladmi a aplikáciami ● Vyhodnocovanie implementačných alternatív z pohľadu celkovej IT architektúry ● Ladenie dátových štruktúr za účelom dosiahnutia optimálneho výkonu ● Prípravu akceptačných kritérií ● Analýza nových nástrojov, produktov a technológií ● Správa, rozvoj a dohľad nad dodržiavaním integračných štandardov ● Priebežné posudzovanie vecných výstupov dodávateľa v rámci analýzy, návrhu riešenia vrátane Detailného návrhu riešenia (DNR) z pohľadu analýzy a návrhu riešenia architektúry IS ● Vykonáva posudzovanie a úpravu testovacej stratégie, testovacích scenárov, plánov testov, samotné testovanie a účasť na viacerých druhoch testovania ● Vykonanie záťažových, výkonnostných a integračných testov a navrhnutie následných nápravných ● Nasadenie a otestovanie migrácie, overenie kvality dát a navrhnutie nápravných opatrení ● Participáciu na výkone bezpečnostných testov, ● Participáciu na výkone UAT testov, ● Posúdenie prevádzkovo-infraštruktúrnej dokumentácie pred akceptáciou a prevzatím od dodávateľa ● Aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 85/2020 Z.z., Prílohou č.1 ● Plnenie pokynov projektového manažéra a dohôd zo stretnutí projektového tímu

|

Odporúčané kvalifikačné predpoklady |

|

Poznámka |

|

Projektová rola: |

KĽUČOVÝ POUŽIVATEĽ (end user)

|

Stručný popis: | ● zodpovedný za reprezentáciu záujmov budúcich používateľov projektových produktov alebo projektových výstupov a za overenie kvality produktu. ● zodpovedný za návrh a špecifikáciu funkčných a technických požiadaviek, potreby, obsahu, kvalitatívnych a kvantitatívnych prínosov projektu, požiadaviek koncových používateľov na prínos systému a požiadaviek na bezpečnosť. ● Kľúčový používateľ (end user) navrhuje a definuje akceptačné kritériá, je zodpovedný za akceptačné testovanie a návrh na akceptáciu projektových produktov alebo projektových výstupov a návrh na spustenie do produkčnej prevádzky. Predkladá požiadavky na zmenu funkcionalít produktov a je súčasťou projektových tímov |

Detailný popis rozsahu zodpovednosti, povinností a kompetencií |

Zodpovedný za: ● Návrh a špecifikáciu funkčných a technických požiadaviek ● Jednoznačnú špecifikáciu požiadaviek na jednotlivé projektové výstupy (špecializované produkty a výstupy) z pohľadu vecno-procesného a legislatívy ● Vytvorenie špecifikácie, obsahu, kvalitatívnych a kvantitatívnych prínosov projektu, ● Špecifikáciu požiadaviek koncových používateľov na prínos systému ● Špecifikáciu požiadaviek na bezpečnosť, ● Návrh a definovanie akceptačných kritérií, ● Vykonanie používateľského testovania funkčného používateľského rozhrania (UX testovania) ● Finálne odsúhlasenie používateľského rozhrania ● Vykonanie akceptačného testovania (UAT) ● Finálne odsúhlasenie a akceptáciu manažérskych a špecializovaných produktov alebo projektových výstupov ● Finálny návrh na spustenie do produkčnej prevádzky, ● Predkladanie požiadaviek na zmenu funkcionalít produktov ● Aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 85/2020 Z.z., Príloha č.1 ● Plnenie pokynov projektového manažéra a dohôd zo stretnutí projektového tímu

|

Odporúčané kvalifikačné predpoklady

|

|

Poznámka |

|

Projektová rola: |

MANAŽER KYBERNETICKEJ BEZPEČNOSTI (KIB) a IT BEZPEČNOSTI (ITB)

|

Stručný popis: | ● zodpovedá za dodržanie princípov a štandardov na kybernetickú a IT bezpečnosť, za kontrolu a audit správnosti riešenia v oblasti bezpečnosti. ● koordinuje a riadi činnosť v oblasti bezpečnosti prevádzky IT, spolupracuje na projektoch, na rozvoji nástrojov a postupov k optimalizácii bezpečnostných systémov a opatrení. Stanovuje základné požiadavky, podmienky a štandardy pre oblasť bezpečnosti programov, systémov, databázy či sieti. Spracováva a kontroluje príslušné interné predpisy a dohliada nad plnením týchto štandardov a predpisov. Kontroluje a riadi činnosť nad bezpečnostnými testami, bezpečnostnými incidentmi v prevádzke IT. Poskytuje inštrukcie a poradenstvo používateľom počítačov a informačných systémov pre oblasť bezpečnosti PODMIENKY SPRÁVNEHO a EFEKTÍVNEHO VÝKONU ČINNOSTI role Manažér KIB a ITB: 1) neobmedzený aktívny prístup ku všetkým projektovým dokumentom, nástrojom a výstupom projektu, v ktorých sa opisuje predmet projektu z hľadiska jeho architektúry, funkcií, procesov, manažmentu informačnej bezpečnosti a spôsobov spracúvania dát, ako aj dát samotných. 2) rola manažér Kybernetickej a IT bezpečnosti si vyžaduje mať sprístupnené všetky informácie o bezpečnostných opatreniach zavádzaných projektom v zmysle: a) § 20 zákona č.69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov b) ustanovení zákona č. 95/2019 Z. z. o informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov |

Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za: ● špecifikovanie štandardov, princípov a stratégií v oblasti ITB a KIB, ● ak je projekt primárne zameraný na problematiku ITB a KIB – je priamo zodpovedný za špecifikáciu a analýzu funkčných požiadaviek na ITB a KIB, ● špecifikovanie požiadaviek na ITB a KIB, kontroluje ich implementáciu v realizovanom projekte, ● špecifikovanie požiadaviek na bezpečnosť vývojového, testovacieho a produkčného prostredia, ● špecifikovanie funkčných a nefunkčných požiadaviek pre oblasť ITB a KIB, ● špecifikovanie požiadaviek na bezpečnosť v rámci bezpečnostnej vrstvy, ● špecifikovanie požiadaviek na školenia pre oblasť ITB a KIB, ● špecifikovanie požiadaviek na bezpečnostnú architektúru riešenia a technickú infraštruktúru pre oblasť ITB a KIB, ● špecifikovanie požiadaviek na dostupnosť, zálohovanie, archiváciu a obnovu IS vzťahujúce sa na ITB a KIB, ● realizáciu posúdenie požiadaviek agendy ITB a KIB na integrácie a procesov konverzie a migrácie, identifikácia nesúladu a návrh riešenia ● špecifikovanie požiadaviek na ITB a KIB, bezpečnostný projekt a riadenie prístupu, ● špecifikovanie požiadaviek na testovanie z hľadiska ITB a KIB, realizáciu kontroly zapracovania a retestu, ● špecifikovanie požiadaviek na obsah dokumentácie v zmysle legislatívnych požiadaviek pre oblasť ITB a KIB, ako aj v zmysle "best practies", ● špecifikovanie požiadaviek na dodanie potrebnej dokumentácie súvisiacej s ITB a KIB kontroluje ich implementáciu v realizovanom projekte, ● špecifikovanie požiadaviek a konzultácie pri návrhu riešenia za agendu ITB a KIB v rámci procesu „Mapovanie a analýza technických požiadaviek - detailný návrh riešenia (DNR)“, ● špecifikáciu požiadaviek na bezpečnosť IT a KIB v rámci procesu "akceptácie, odovzdania a správy zdroj. kódov“ ● špecifikáciu akceptačných kritérií za oblasť ITB a KIB, ● špecifikáciu pravidiel pre publicitu a informovanosť s ohľadom na ITB a KIB, ● poskytovanie konzultácií pri tvorbe šablón a vzorov dokumentácie pre oblasť ITB a KIB, ● získavanie informácií nutných pre plnenie úloh v oblasti ITB a KIB, ● špecifikáciu podmienok na testovanie, reviduje výsledky a výstupy z testovania za oblasť ITB a KIB, ● konzultácie a vykonávanie kontrolnej činnosť zameranej na obsah a komplexnosť dok. z hľadiska ITB a KIB, ● špecifikáciu požiadaviek na bezpečnostný projekt pre oblasť ITB a KIB, ● realizáciu kontroly zameranej na naplnenie požiadaviek definovaných v bezp. projekte za oblasť ITB a KIB ● realizáciu kontroly zameranú na správnosť nastavení a konfigurácii bezpečnosti jednotlivých prostredí, ● realizáciu kontroly zameranú realizáciu procesu posudzovania a komplexnosti bezpečnostných rizík, bezpečnosť a kompletný popis rozhraní, správnu identifikácia závislostí, ● realizáciu kontroly naplnenia definovaných požiadaviek pre oblasť ITB a KIB, ● realizáciu kontroly zameranú na implementovaný proces v priamom súvise s ITB a KIB, ● realizáciu kontroly súladu s planou legislatívou v oblasti ITB a KIB (obsahuje aj kontrolu leg. požiadaviek) ● realizáciu kontroly zameranú zabezpečenie procesu, interfejsov, integrácii, kompletného popisu rozhraní a spoločných komponentov a posúdenia z pohľadu bezpečnosti, ● poskytovanie konzultácií a súčinnosti pre problematiku ITB a KIB, ● získavanie a spracovanie informácií nutných pre plnenie úloh v oblasti ITB a KIB, ● aktívnu účasť v projektových tímoch a spoluprácu na vypracovaní manažérskej a špecializovanej dokumentácie a produktov v minimálnom rozsahu určenom Vyhláškou 85/2020 Z.z., Prílohou č.1 ● plnenie pokynov projektového manažéra a dohôd zo stretnutí projektového tímu |

Odporúčané kvalifikačné predpoklady |

|

9. Implementácia a preberanie výstupov projektu

Projekt bude realizovaný metódou Waterfall s logickými nadväznosťami realizácie jednotlivých modulov na základe funkčnej a technickej špecifikácie vypracovanej v rámci prípravy projektu.

Tento prístup bol zvolený nakoľko opatrenia KIB je potrebné realizovať vo vzájomných súvislostiach, avšak v správnom postupe. Niektoré môžu byť realizované paralelne, dokonca rôznymi tímami, avšak na základe vopred stanovenej stratégie a plánu celého projektu. Agilný prístup na realizáciu nami plánovaného projektu nie je vhodný i s ohľadom na potrebu realizácie projektu za plnej prevádzky IS NsP Považská Bystrica.

10. Prílohy

Dokument neobsahuje prílohy.

Koniec dokumentu.