projekt_2958_Projektovy_zamer_detailny

PROJEKTOVÝ ZÁMER

Manažérsky výstup I-02

podľa vyhlášky MIRRI č. 401/2023 Z. z.

Povinná osoba | Nemocnica s poliklinikou Prievidza so sídlom v Bojniciach |

Názov projektu | Realizácia opatrení kybernetickej a informačnej bezpečnosti - Nemocnica s poliklinikou Prievidza so sídlom v Bojniciach |

Zodpovedná osoba za projekt | Martin Lozinak |

Realizátor projektu | Nemocnica s poliklinikou Prievidza so sídlom v Bojniciach |

Vlastník projektu | Nemocnica s poliklinikou Prievidza so sídlom v Bojniciach |

Schvaľovanie dokumentu

Položka | Meno a priezvisko | Organizácia | Pracovná pozícia | Dátum | Podpis (alebo elektronický súhlas) |

Vypracoval | Ing. Vladimír Stromček, PhD. | Amazonite s.r.o. | Konateľ | 14.08.2024 |

|

1. história dokumentu

Verzia | Dátum | Zmeny | Meno |

0.1 | 30.07.2024 | Pracovný návrh | Vladimír Stromček |

1.0 | 14.08.2024 | Finálne znenie | Vladimír Stromček |

2. ÚČEL DOKUMENTU, SKRATKY (KONVENCIE) A DEFINÍCIE

V súlade s Vyhláškou 401/2023 Z.z. je dokument I-02 Projektový zámer určený na rozpracovanie detailných informácií prípravy projektu, aby bolo možné rozhodnúť o pokračovaní prípravy projektu, plánu realizácie, alokovaní rozpočtu a ľudských zdrojov.

Dokument Projektový zámer v zmysle vyššie uvedenej vyhlášky a v zmysle výzvy: Podpora v oblasti kybernetickej a informačnej bezpečnosti na regionálnej úrovni – zdravotnícke zariadenia, číslo výzvy: PSK-MIRRI-615-2024-DV-EFRR (ďalej len „výzva“), na základe ktorej má Nemocnica s poliklinikou Prievidza so sídlom v Bojniciach (ďalej len „NsP Prievidza“ alebo „žiadateľ“) záujem podať žiadosť o nenávratný finančný príspevok (ďalej len ŽoNFP), bude obsahovať (minimálne): manažérske zhrnutie, motiváciu a rozsah projektu, zainteresované strany, ciele projektu a merateľné ukazovatele, návrh organizačného zabezpečenia projektu, alternatívy, opis obmedzení, predpokladov a tolerancií, opis požadovaných výstupov, náhľad architektúry, opis rozpočtu, detailný popis nákladov a prínosov, postup a spôsob nacenenia projektu, harmonogram projektu a zoznam rizík a závislostí (ako príloha projektového zámeru).

V zmysle usmernenia MIRRI SR sa v projektovej dokumentácii (ani v ŽoNFP) nešpecifikujú detailne konkrétne riziká a dopady a nezverejňuje sa podrobná dokumentácia toho, kde sú najväčšie riziká IT systémov a uvádzajú sa iba oblasti identifikovaných rizík a dopadov. Rovnako sú v zmysle usmernenia MIRRI SR manažérske produkty napísané všeobecne.

2.1 Použité skratky a pojmy

Z hľadiska formálneho sú použité skratky a pojmy v rámci celého dokumentu definované priebežne, zvyčajne pri prvom použití v zátvorke označením („ďalej len“).

2.2 Konvencie pre typy požiadaviek (príklady)

V rámci projektu budú definované tri základné typy požiadaviek:

Funkčné (používateľské) požiadavky majú nasledovnú konvenciu:

Fxx

- F – funkčná požiadavka

- xx – číslo požiadavky

Nefunkčné (kvalitatívne, výkonové - Non Functional Requirements - NFR) požiadavky majú nasledovnú konvenciu:

Nxx

- N – nefukčná požiadavka (NFR)

- xx – číslo požiadavky

Technické požiadavky majú nasledovnú konvenciu:

Txx

- T – technická požiadavka

- xx – číslo požiadavky

3. DEFINOVANIE PROJEKTU

3.1 Manažérske zhrnutie

NsP Prievidza je prevádzkovateľom základnej služby podľa zákona č.69/2018 Z.z.. NsP Prievidza má ku dňu spracovania tohto projektového zámeru vypracovanú a schválenú kategorizáciu sietí a IS na úrovni kategórie II. v zmysle Zákona o kybernetickej bezpečnosti realizovala a v zákonnej lehote odoslala Samohodnotenie účinnosti prijatých bezpečnostných opatrení v zmysle zákona o kybernetickej bezpečnosti. V súčasnosti prebieha nová klasifikácia informácií a kategorizácia sietí a IS. Predpokladaný výsledok kategorizácie kritických produkčných sietí a IS je na úrovni III., z čoho vyplýva povinnosť auditu kybernetickej bezpečnosti v zmysle Zákona o kybernetickej bezpečnosti, ktorý plánuje žiadateľ realizovať z vlastných finančných prostriedkov v máji 2025.

Z vykonanej Analýzy rizík a rozdielovej analýzy vyplýva nevyhnutnosť realizácie opatrení v oblasti kybernetickej a informačnej bezpečnosti (ďalej len „KIB“), nakoľko NsP Prievidza nedosahuje požadovaný súlad s požiadavkami aktuálne platnej legislatívy SR - Zákon o kybernetickej bezpečnosti, Zákon o ITVS, ako aj Vyhlášky č. 362/2018 Z. z. Vyhláška Národného bezpečnostného úradu, ktorou sa ustanovuje obsah bezpečnostných opatrení, obsah a štruktúra bezpečnostnej dokumentácie a rozsah všeobecných bezpečnostných opatrení (ďalej len „Vyhláška 362/2018 Z. z.“).

Z Analýzy rizík a rozdielovej analýzy v oblasti kybernetickej bezpečnosti vyplýva nasledovné:

Najvyššia miera nesúladu s legislatívnymi požiadavkami bola identifikovaná v nasledovných okruhoch:

- potreba zvýšenia sieťovej a komunikačnej bezpečnosti

- potreba zvýšenia zabezpečenia riadenia prístupov

- potreba zvýšenia ochrany proti škodlivému kódu

- potreba zvýšenia zabezpečenia kontinuity prevádzky

Hlavným problémom, ktorému NsP Prievidza ako prevádzkovateľ základnej služby a informačných systémov verejnej správy čelí, je vyriešenie problému s nedostatočnou úrovňou zabezpečenia v oblasti informačnej a kybernetickej bezpečnosti. Je potrebné realizovať potrebné opatrenia KIB tak, aby po ukončení projektu bol dosiahnutý čo najvyšší súlad v oblasti príslušných predpisov KIB a súčasne aby boli administratívne a technologické náležitosti KIB realizované tak, aby plnili svoj účel v čo najväčšom rozsahu, nie len v rámci implementácie projektu, ale aj v rámci jeho rutinnej prevádzky (t.j. v rámci udržateľnosti projektu i po nej). Rovnako je potrebné, aby opatrenia KIB boli realizované tak, že budú pripravené na ďalší rozvoj IT technológií NsP Prievidza, a aby ich bolo možné flexibilne rozširovať bez ohrozenia prevádzkovaných i zamýšľaných IT systémov.

Ciele projektu:

- Zvýšenie kvality riadenia prístupov

- Zabezpečenie sieťovej a komunikačnej bezpečnosti

- Ochrana proti škodlivému kódu

- Zabezpečenie kontinuity prevádzky

Cieľová skupina – zamestnanci NsP Prievidza, pacienti, podnikateľské subjekty poskytujúce IT služby NsP Prievidza a OVM, ktoré spolupracujú s NsP Prievidza.

Realizáciou aktivít projektu dosiahne NsP Prievidza naplnenie hlavného cieľa, ktorým je zvýšenie informačnej a kybernetickej bezpečnosti a zabezpečenia ochrany údajov a elektronických dát.

Projekt je v súlade s intervenčnou stratégiou Programu Slovensko 2021-2027 v nasledovných oblastiach:

1) súlad projektu so špecifickým cieľom: RSO1.2 (opatrenie 1.2.1)

2) súlad s očakávanými výsledkami definovanými v Partnerskej dohode pre špecifický cieľ RSO 1.2

3) súlad s definovanými typmi oprávnených aktivít v rámci výzvy.

Realizáciou projektu budú naplnené nasledovné merateľné ukazovatele:

PO095 / PSKPSOI12 – cieľová hodnota 1

PR017 / PSKPRCR11 – cieľová hodnota 870

Miesto realizácie:

Slovenská republika.

Predpokladaný rozpočet projektu (oprávnených výdavkov) je: 295 028,32 EUR

Sumarizácia hlavných parametrov hodnotenia predkladaného hodnotenia projektu:

P.č. | Názov hodnotiaceho kritéria | Parametre v projekte | Zdroj |

1. | Miera rizík ohrozujúcich úspešnú realizáciu projektu | V rámci projektu bolo identifikovaných menej ako 10 % rizík z celkového počtu identifikovaných rizík v ŽoNFP je s vysokou závažnosťou, ktoré ohrozujú úspešnú realizáciu projektu. Z hľadiska hodnotiacich parametrov podľa výzvy predpokladáme pridelenie 20 bodov. | viď príloha č. 1 projektového zámeru I_01_PRILOHA_1_REGISTER_RIZIK-a-ZAVISLOSTI_Projekt_KyberSecNsPPrievidza1.0.xlsx, ktorý tvorí aj prílohu ŽoNFP.

|

2. | Administratívne, odborné a prevádzkové kapacity žiadateľa | Žiadateľ disponuje a plánuje (v súlade s podmienkami výzvy) dostatočné odborné kapacity s náležitou odbornou spôsobilosťou a know-how na riadenie a implementáciu projektu v danej oblasti. Popis zabezpečenia prevádzky riešenia je reálny, t. j. žiadateľ disponuje a plánuje (v súlade s podmienkami výzvy) personálne kapacity pre zabezpečenie prevádzky riešenia. Z hľadiska hodnotiacich parametrov podľa výzvy predpokladáme pridelenie 10 bodov. | Informácie o projektovom tíme sú uvedené v kapitole 9 projektového zámeru.

|

3. | Miera oprávnenosti výdavkov projektu. | Všetky oprávnené aktivity vychádzajú z bodu 2 Výzvy a prílohy 8 Výzvy, ktorá definuje oprávnené podaktivity. Z hľadiska hodnotiacich parametrov podľa výzvy predpokladáme pridelenie 20 bodov. | V rámci projektu budú realizované nasledovné oprávnené podaktivity: - sieťová a komunikačná bezpečnosť, - riadenie prístupov - ochrana proti škodlivému kódu - kontinuita prevádzky Ceny jednotlivých výdavkov premietnutých do rozpočtu boli získané na základe prieskumov trhu: ● Technológie sieťovej a komunikačnej bezpečnosti NsP Prievidza ● Zvýšenie úrovne kybernetickej bezpečnosti nemocnice NsP Prievidza Dokumentácia prieskumu trhu tvorí prílohy ŽoNFP |

4. | Dôležitosť kybernetickej bezpečnosti u žiadateľa a potenciálny dopad kybernetických incidentov. | V zmysle kapitoly 3.2.5 PODPORA V OBLASTI KIB NA REGIONÁLNEJ ÚROVNI uvedenej v prílohe 2 Výzvy boli identifikované jednotlivé kategórie. Z hľadiska hodnotiacich parametrov podľa výzvy predpokladáme pridelenie 12 + 10 + 12 + 12 bodov. | § 24 ods. 2 písm. a) – kategória: III. § 24 ods. 2 písm. b) a c) – kategória: II. § 24 ods. 2 písm. d) – kategória: III. §24 ods. 2 písm. e) – kategória: III.

|

3.2 Motivácia a rozsah projektu

NsP Prievidza je právnickou osobou (IČO: 17335795) zapísanou v registri organizácií vedenom Štatistickým úradom Slovenskej republiky v zmysle § 3 ods. 1 písmena b) zákona č. 523/2004 Z. z. o rozpočtových pravidlách verejnej správy a o zmene a doplnení niektorých zákonov v znení neskorších predpisov, t.j. ide o subjekt vo verejnej správe, konkrétne územnej samospráve. Zároveň je NsP Prievidza poskytovateľom zdravotnej starostlivosti podľa § 4, písm. a) zákona č. 578/2004 Z. z. o poskytovateľoch zdravotnej starostlivosti, zdravotníckych pracovníkoch, stavovských organizáciách v zdravotníctve a o zmene a doplnení niektorých zákonov.

NsP Prievidza má povinnosť realizovať a financovať opatrenia kybernetickej a informačnej bezpečnosti definované najmä v zákone 95/2019 Z. z. o informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov (ďalej len „zákon o ITVS“), zákone o kybernetickej bezpečnosti a ďalších súvisiacich predpisoch.

3.2.1 Hlavný popis problému

NsP Prievidza má ku dňu spracovania tohto projektového zámeru realizované samohodnotenie, pretože nemá identifikovanú III. Kategóriu informačných systémov. V súčasnosti prebieha nová klasifikácia informácii a kategorizácia sietí a IS. Predpokladaný výsledok kategorizácie kritických produkčných sietí a IS je na úrovni III., z čoho vyplýva povinnosť auditu kybernetickej bezpečnosti v zmysle Zákona o kybernetickej bezpečnosti, ktorý plánuje žiadateľ realizovať z vlastných finančných prostriedkov v máji 2025.

Z vykonanej Analýzy rizík a rozdielovej analýzy vyplýva nevyhnutnosť realizácie opatrení v oblasti kybernetickej a informačnej bezpečnosti, nakoľko NsP Prievidza nedosahuje požadovaný súlad s požiadavkami aktuálne platnej legislatívy SR - Zákon o kybernetickej bezpečnosti, Zákon o ITVS, ako aj Vyhlášky č. 362/2018 Z. z. Vyhláška Národného bezpečnostného úradu, ktorou sa ustanovuje obsah bezpečnostných opatrení, obsah a štruktúra bezpečnostnej dokumentácie a rozsah všeobecných bezpečnostných opatrení (ďalej len „Vyhláška 362/2018 Z. z.“).

Hlavným problémom, ktorému NsP Prievidza ako prevádzkovateľ základnej služby a informačných systémov verejnej správy je teda vyriešenie problému s nedostatočnou úrovňou zabezpečenia v oblasti informačnej a kybernetickej bezpečnosti. Je potrebné realizovať potrebné opatrenia KIB tak, aby po ukončení projektu bol dosiahnutý čo najvyšší súlad v oblasti príslušných predpisov KIB a súčasne aby boli administratívne a technologické náležitosti KIB realizované tak, aby plnili svoj účel v čo najväčšom rozsahu, nie len v rámci implementácie projektu, ale aj v rámci jeho rutinnej prevádzky (t.j. v rámci udržateľnosti projektu i po nej). Rovnako je potrebné, aby opatrenia KIB boli realizované tak, že budú pripravené na ďalší rozvoj IT technológií NsP Prievidza, a aby ich bolo možné flexibilne rozširovať bez ohrozenia prevádzkovaných i zamýšľaných IT systémov.

Z Analýzy rizík a rozdielovej analýzy v oblasti kybernetickej bezpečnosti vyplýva nasledovné:

Najvyššia miera nesúladu s legislatívnymi požiadavkami bola identifikovaná v nasledovných okruhoch:

- potreba zvýšenia sieťovej a komunikačnej bezpečnosti

- potreba zvýšenia zabezpečenia riadenia prístupov

- potreba zvýšenia ochrany proti škodlivému kódu

- potreba zvýšenia zabezpečenia kontinuity prevádzky

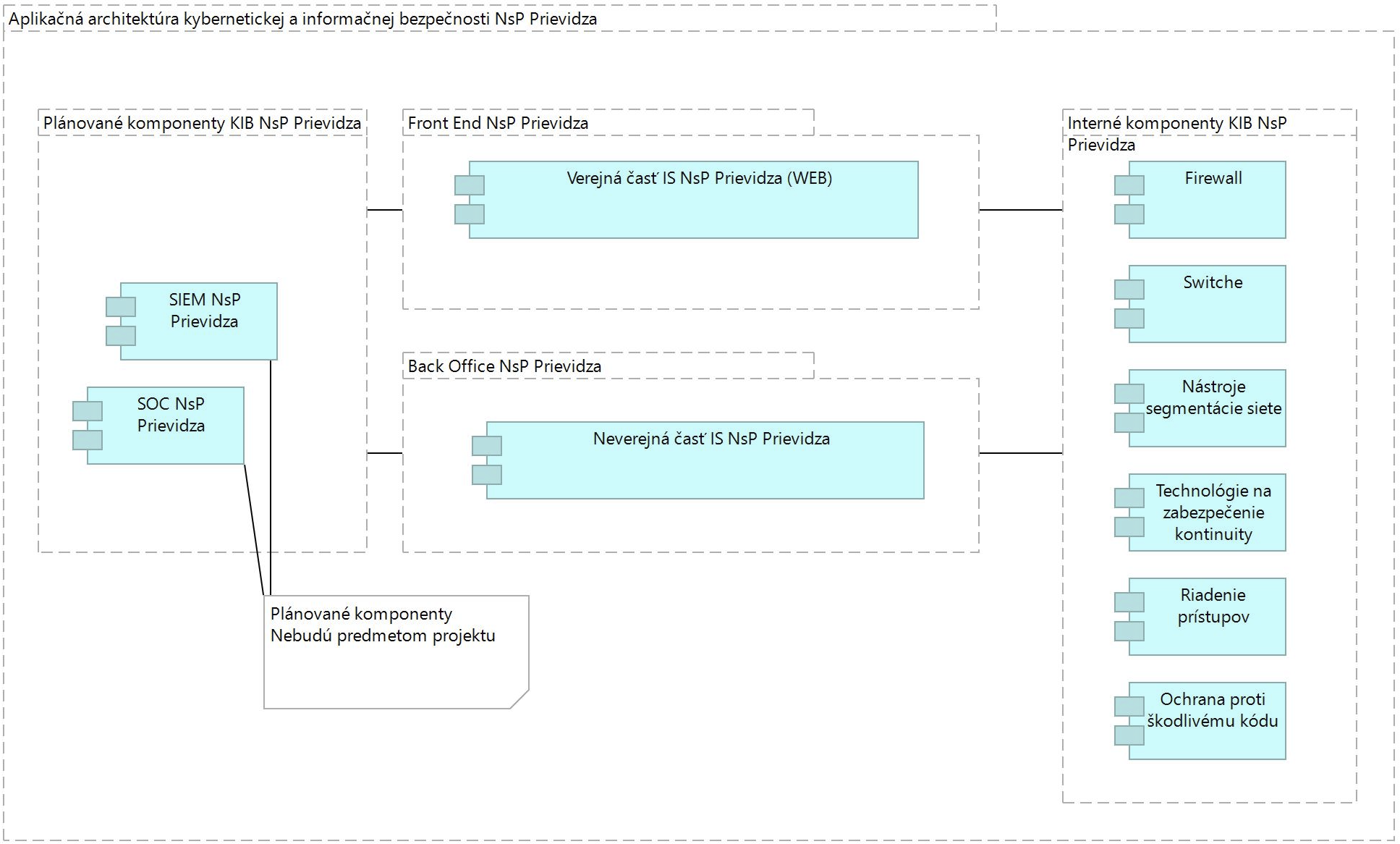

S ohľadom na vyššie uvedené bude teda predmetom projektu riešenie problematiky z nasledovných oprávnených oblastí podľa výzvy:

- riadenie prístupov,

- sieťová a komunikačná bezpečnosť,

- ochrana proti škodlivému kódu

- kontinuita prevádzky.

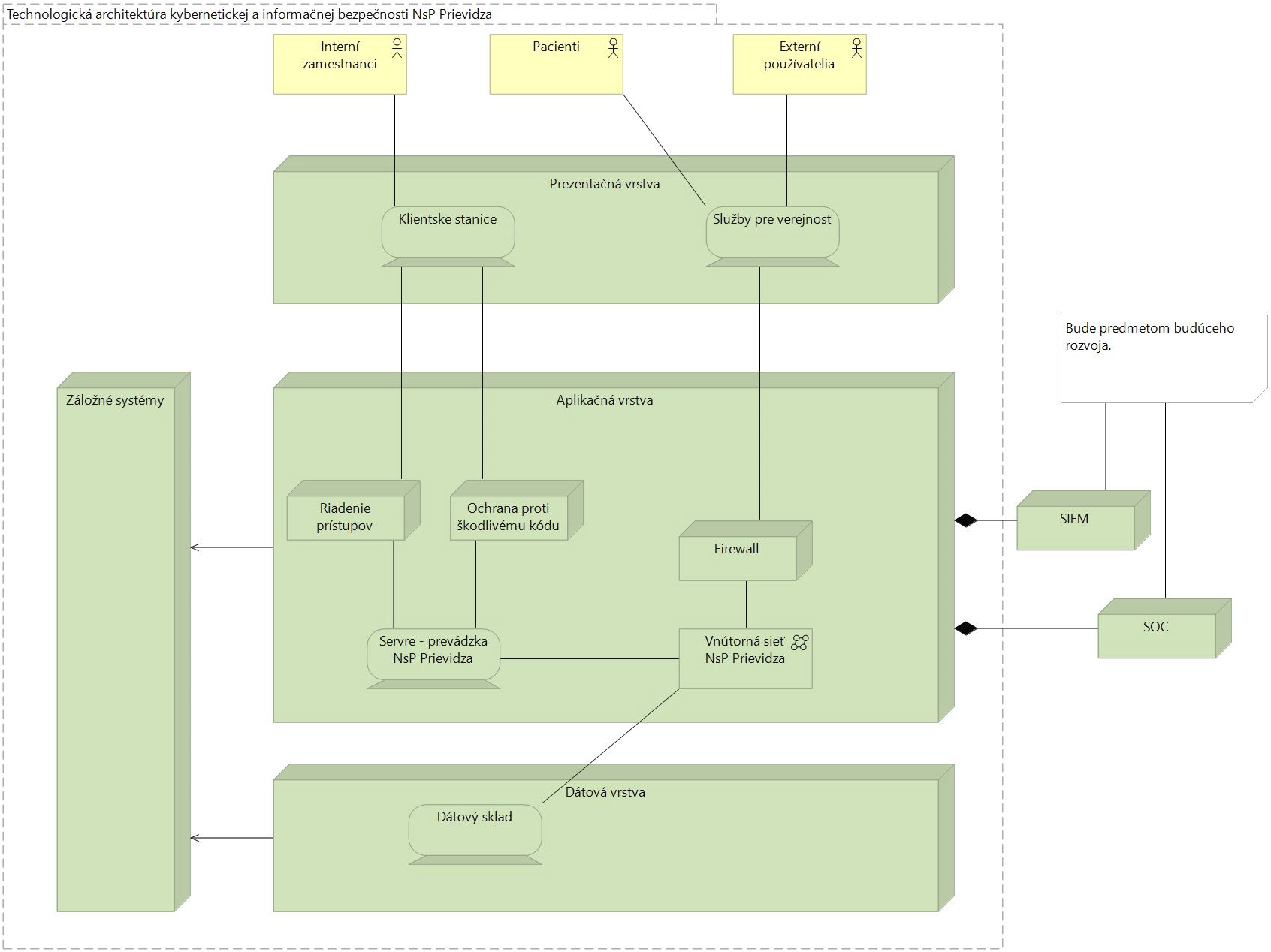

3.2.2 Biznis procesy

Predmetom realizácie projektu bude zavedenie alebo aktualizácia a IT podpora nasledovných business procesov:

- Bezpečnostné riadenie prístupov

- Riadenie prevádzky siete a informačného systému

- Procesy ochrany proti škodlivému kódu

- Zabezpečovanie kontinuity prevádzky

Okrem samotného zabezpečenia opatrení KIB v zmysle Zákona o ITVS a Zákona o kybernetickej bezpečnosti sa projekt bude dotýkať prakticky všetkých biznis procesov, ktoré sú vykonávané NsP Prievidza, a ktoré sú realizované prostredníctvom informačných systémov NsP Prievidza.

3.2.3 Oblasti zamerania projektu

Projekt sa primárne zaoberá oblasťou zabezpečenia opatrení KIB v zmysle zákona o kybernetickej bezpečnosti, zákona o ITVS a vyhlášky 326/2018 Z. z.. Ako bude uvedené ďalej, tento projekt má priamy dopad na všetky ISVS a technologické platformy (viď prístup k projektu) prevádzkované v rámci NsP Prievidza, nakoľko výsledky projektu budú ochraňovať všetky IS pred potenciálnymi hrozbami kybernetickej a informačnej bezpečnosti.

3.2.4 Rozsah projektu

Realizácia projektu sa dotkne 5 nasledovných ISVS prevádzkovaných na úrovni NsP Prievidza:

- Komplexný nemocničný informačný systém isvs_14541

- Systém pre správu, archiváciu a komunikáciu v medicíne isvs_14542

- Medicom ambulancia isvs_14543

- Ekonomický informačný systém isvs_14544

- Registratúrny informačný systém isvs_14545

Tieto ISVS sú realizované prostredníctvom 6 nasledovných IS:

- FONS Enterprise

- TomoCon@ PACS

- Medicom ambulancia

- iSpin

- eSPIS

- Vema

Realizácia projektu sa dotkne nasledovných subjektov:

- NsP Prievidza

- Interní zamestnanci NsP Prievidza

- Pacienti NsP Prievidza

- IS NsP Prievidza vrátane IS externých subjektov, ktoré sú poskytované ako služba pre NsP Prievidza

3.2.5 Motivácia a obmedzenia pre dosiahnutie cieľov projektu

Hlavnou motiváciou je realizácia opatrení KIB definovaných v Zákone o kybernetickej bezpečnosti a v Zákone o ITVS. Vďaka realizácii týchto opatrení budú IS NsP Prievidza chránené vo vyššej miere pred kybernetickým incidentom, ktorý by mohol mať na IS NsP Prievidza nasledovný dopad:

Dopad kybernetického bezpečnostného incidentu v závislosti | Kategória | Vysvetlenie |

§ 24 ods. 2 písm. a) zákona 69/2018 Z.z. Počet používateľov základnej služby zasiahnutých kybernetickým bezpečnostným incidentom. | III. | Počet zamestnancov NsP Prievidza: 1063 Spádovú oblasť tvoria tri okresy. Počet hospitalizovaných pacientov v roku 2023: 16 374 Počet ošetrených pacientov v roku 2023: 257 842 Prípadný incident by teda viedol ku konaniu, ktoré ohrozí dostupnosť, pravosť, integritu alebo dôvernosť uchovávaných, prenášaných alebo spracúvaných údajov viac ako 100 000 osôb (zamestnanci + hospitalizovaní pacienti + ošetrení pacienti), čo predstavuje celkovo 275 279 dotknutých osôb |

§ 24 ods. 2 písm. b) zákona 69/2018 Z.z. Dĺžka trvania kybernetického bezpečnostného incidentu (čas pôsobenia kybernetického bezpečnostného incidentu) a/alebo § 24 ods. 2 písm. c) zákona Geografické rozšírenie kybernetického bezpečnostného incidentu. | II. | Pri posudzovaní tohto kritéria sme vychádzali z nasledovných skutočností: Informačné systémy v rámci NsP Prievidza musia slúžiť minimálne zamestnancom a hospitalizovaným pacientom. V prípade incidentu budú ovplyvnení aj pacienti, ktorí budú potrebovať ošetrenie, ale títo pacienti nie sú priamo v ohrození života a môžu byť ošetrení aj v inej nemocnici. Zamestnanci maju 8 hodinový pracovný čas a hospitalizovaní pacienti sú v NsP Prievidza 24 hodín. V prípade kybernetického incidentu predpokladáme nedostupnosť IS na maximálne 14 kalendárnych dní, čo by v praxi znamenalo obmedzenie alebo narušenie prevádzky základnej služby: - v rozsahu 119056 hodín pre zamestnancov NsP Prievidza (1063x8x14) - v rozsahu 15074 hodín pre hospitalizovaných pacientov NsP Prievidza (16374/365)*14*24. |

§ 24 ods. 2 písm. d) zákona 69/2018 Z.z. Stupeň narušenia fungovania základnej služby. | III. | V prípade nefunkčnosti informačných systémov nie je k dispozícii náhradné riešenie. |

§ 24 ods. 2 písm. e) zákona 69/2018 Z.z. Rozsah vplyvu kybernetického bezpečnostného incidentu na hospodárske alebo spoločenské činnosti štátu. | III. | Predpokladáme, že incident môže spôsobiť škodu NsP Prievidza na úrovni viac ako 1 000 000EUR a pripúšťame, že v prípade kybernetického útoku môže dôjsť k strate ľudského života. |

Projekt je formulovaný tak, aby po jeho realizácii bola zvýšená ochrana a bezpečnosť IS a sietí NsP Prievidza a dosiahnutá vyššia úroveň súladu s požiadavkami Zákona o kybernetickej bezpečnosti, s vyhláškou 362/2018 Z. z. a Zákonom o ITVS.

Obmedzenia projektu:

Z hľadiska technického, personálneho, odborného, ale ani legislatívneho neevidujeme žiadne obmedzenia, ktoré by mohli ovplyvniť úspešnú realizáciu projektu.

3.3 Zainteresované strany/Stakeholderi

ID | AKTÉR / STAKEHOLDER | SUBJEKT (názov / skratka) | ROLA (vlastník procesu/ vlastník dát/zákazník/ užívateľ …. člen tímu atď.) | Informačný systém (MetaIS kód a názov ISVS) |

1. | Administrátor IT | NsP Prievidza | Zabezpečuje prevádzku IT systémov NsP Prievidza | isvs_14541, isvs_14542, isvs_14543, isvs_14544, isvs_14545. |

2. | Manažér kybernetickej bezpečnosti | NsP Prievidza | Zodpovedný za KIB NsP Prievidza | isvs_14541, isvs_14542, isvs_14543, isvs_14544, isvs_14545. |

3. | Zamestnanec NsP Prievidza | NsP Prievidza | Využíva IS NsP Prievidza | isvs_14541, isvs_14542, isvs_14543, isvs_14544, isvs_14545. |

4. | Pacient |

| Využíva služby poskytované NsP Prievidza prostredníctvom jeho IS | isvs_14541, isvs_14542, isvs_14543, isvs_14544, isvs_14545. |

5. | Poskytovateľ IT služieb |

| Poskytuje služby IS pre NsP Prievidza | isvs_14541, isvs_14542, isvs_14543, isvs_14544, isvs_14545. |

6. | OVM |

| Poskytuje alebo konzumuje údaje IS NsP Prievidza v podobe dátových zdrojov, otvorených dát alebo vo forme služieb resp. rozhraní | isvs_14541, isvs_14542, isvs_14543, isvs_14544, isvs_14545. |

3.4 Ciele projektu

Ciele projektu sú definované v súlade s Národnou koncepciou informatizácie verejnej správy (ďalej len „NKIVS“) a súčasne sú definované tak, aby boli v súlade s očakávanými výsledkami definovanými v Partnerskej dohode Slovenskej republiky na roky 2021 – 2027 (ďalej len „Partnerská dohoda“) pre špecifický cieľ RSO 1.2. Definície cieľov rovnako vychádzajú z národnej stratégie kybernetickej bezpečnosti na roky 2021 až 2025.

Partnerská dohoda definuje špecifický cieľ RSO 1.2 Využívanie prínosov digitalizácie pre občanov, podniky, výskumné organizácie a orgány verejnej správy a konkrétne opatrenie: 1.2.1 Podpora v oblasti informatizácie a digitálnej transformácie, oblasť - Kybernetická a informačná bezpečnosť, pričom hlavným cieľom podpory je aj zabezpečenie kybernetickej bezpečnosti v súlade so Stratégiou digitálnej transformácie Slovenska. Stratégia digitálnej transformácie v oblasti kybernetickej bezpečnosti odkazuje na Národnú stratégiu kybernetickej bezpečnosti vydanú Národným bezpečnostným úradom (ďalej len „NBÚ“)

Národná koncepcia informatizácie verejnej správy určuje v rámci prioritnej osi 4 Kybernetická a informačná bezpečnosť strategickú prioritu Kybernetická a informačná bezpečnosť. Splnenie tejto strategickej priority má byť dosiahnuté nasledujúcimi dvoma cieľmi:

Cieľ 4.1 Zvýšenie schopnosti včasnej identifikácie kybernetických incidentov vo verejnej správe

Cieľ 4.2 Posilniť ľudské kapacity a vzdelávanie v oblasti kybernetickej a informačnej bezpečnosti patriace pod prioritnú os 4 Kybernetická a informačná bezpečnosť.

Z vyššie uvedených cieľov je pre projekt dôležitý cieľ 4.1 a v súlade s ním je aj nižšie citovaný strategický cieľ.

Národná stratégia kybernetickej bezpečnosti na roky 2021 až 2025, ktorá vychádza z Partnerskej dohody definuje vo vzťahu k verejnej správe nasledovný strategický cieľ:

4.1 Dôveryhodný štát pripravený na hrozby.

V definícii tohto strategického cieľa uvádza, cit:

„Kybernetická bezpečnosť je zodpovednosťou každého obyvateľa Slovenskej republiky, no bezpečnosť nemôže fungovať bez existencie mechanizmov na národnej úrovni, ktoré určujú politiku kybernetickej bezpečnosti, systém jej riadenia, ale aj procesy na detekciu a riešenie kybernetických bezpečnostných incidentov, budovanie odborných kapacít a šírenie situačného a bezpečnostného povedomia. Zároveň štát musí pri budovaní dôveryhodnosti vykonávať vyššie uvedené aktivity v súlade s Ústavou Slovenskej republiky a ostatnými zákonmi a vstupovať do základných ľudských práv a slobôd len v nevyhnutnej miere.“

Cieľový stav uvedeného strategického cieľa je v Národnej stratégii kybernetickej bezpečnosti na roky 2021 až 2025 stanovený nasledovne, cit.:

„Vybudovanie dostatočného odborného personálneho základu pre systém riadenia informačnej a kybernetickej bezpečnosti nielen na národnej, ale aj sektorovej úrovni. Spolupráca štátu s občanom na úrovni poskytovania dostatočných informácií a odporúčaní a realizácia krokov, ktoré občan reálne pocíti ako zvýšenie vlastnej bezpečnosti a bezpečnosti národného kybernetického priestoru. Vytvorenie a používanie certifikačných schém na široké portfólio typov výrobkov, procesov a služieb. Kvalitnejšie technické, organizačné a personálne zabezpečenie, založené na využívaní moderných prístupov ku kybernetickej bezpečnosti pri detekcii a riešení kybernetických bezpečnostných incidentov. Vybudovanie spôsobilostí na detekciu a riešenie kybernetických bezpečnostných incidentov na všetkých úrovniach. Efektívna spolupráca zainteresovaných subjektov na všetkých úrovniach riešenia informačnej a kybernetickej bezpečnosti. Dobre nastavený proces technickej, ale aj politickej atribúcie kybernetických bezpečnostných incidentov. Systematické a kontinuálne riadenie rizík kybernetickej bezpečnosti v jednotlivých sektoroch. Zlepšenie detekcie a zisťovania kybernetických bezpečnostných incidentov na sektorovej úrovni, zlepšenie a zjednodušenie nahlasovania kybernetických bezpečnostných incidentov nielen zo strany povinných subjektov, ale aj v rovine dobrovoľných hlásení. Podpora spôsobilostí subjektov v oblasti riadenia kontinuity činností.“

Všetky ciele projektu sú definované v súlade s vyššie uvedenými strategickými dokumentmi:

ID |

Názov cieľa | Názov strategického cieľa* | Spôsob realizácie strategického cieľa |

1 | Zvýšenie kvality riadenia prístupov Cieľ realizovaný v zmysle oprávnenej podaktivity: Riadenie prístupov

| Dôveryhodný štát pripravený na hrozby (Realizovanie opatrení kybernetickej a informačnej bezpečnosti) | Zavedenie centrálneho nástroja na správu pracovných staníc a prístupových oprávnení, vybudovanie PKI infraštruktúry, centrálnej správu aktualizácií OS Windows a zaškolenie.

|

2. | Zabezpečenie sieťovej a komunikačnej bezpečnosti Cieľ realizovaný v zmysle oprávnenej podaktivity: Sieťová a komunikačná bezpečnosť

| Dôveryhodný štát pripravený na hrozby (Realizovanie opatrení kybernetickej a informačnej bezpečnosti) | a) Dodávka a inštalácia hardvéru - 2x NGFW firewall b) Dodávka a inštalácia hardvéru – 26x sieťový prepínač c) Analýza stavu s implementačnými prácami

|

3. | Ochrana proti škodlivému kódu Cieľ realizovaný v zmysle oprávnenej podaktivity: Ochrana proti škodlivému kódu | Dôveryhodný štát pripravený na hrozby (Realizovanie opatrení kybernetickej a informačnej bezpečnosti) | a) Inštalácia a nasadenia zabezpečenia pracovných staníc a nových prvkov infraštruktúry EDR b) Technická dokumentácia a zaškolenie |

4. | Zabezpečenie kontinuity prevádzky Cieľ realizovaný v zmysle oprávnenej podaktivity: Kontinuita prevádzky | Dôveryhodný štát pripravený na hrozby (Realizovanie opatrení kybernetickej a informačnej bezpečnosti) | a) Dodávka a inštalácia hardvéru - 2x server b) Dodávka a inštalácia hardvéru – dátové úložisko c) Dodávka a inštalácia hardvéru – diskové pole/NAS na ukladanie šifrovaných záloh d) Dodávka a inštalácia softvéru – SW na ukladanie šifrovaných záloh e) Technická dokumentácia a zaškolenie

|

* Definícia strategického cieľa vychádza zo strategického cieľa v Národnej stratégii kybernetickej bezpečnosti a nadväzuje na prioritný cieľ Národnej koncepcie informatizácie verejnej správy.

3.5 Merateľné ukazovatele (KPI)

ID |

ID/Názov cieľa | Názov | Popis | Merná jednotka | AS IS | TO BE | Spôsob ich merania

| Pozn. |

1. | PO095 / PSKPSOI12 | Verejné inštitúcie podporované v rozvoji kybernetických služieb, produktov a procesov | Počet verejných inštitúcií, ktoré sú podporované za účelom rozvoja a modernizácie kybernetických služieb, produktov, procesov a zvyšovania vedomostnej úrovne napríklad v kontexte opatrení smerujúcich k elektronickej bezpečnosti verejnej správy. | Verejné inštitúcie | 0 | 1 | Identifikácia počtu realizácie opatrení KIB pre inštitúciu – splnenie súladu KIB so zákonom o kybernetickej bezpečnosti a zákonom o ITVS Čas plnenia merateľného ukazovateľa projektu: Fyzické ukončenie realizácie hlavných aktivít projektu | Typ ukazovateľa: Výstup |

2. | PR017 / PSKPRCR11 | Používatelia nových a vylepšených verejných digitálnych služieb, produktov a procesov | Používatelia nových a vylepšených verejných digitálnych služieb, produktov a procesov | používatelia / rok | 0 | 870

| Sumarizácia počtu používateľov nových a vylepšených digitálnych služieb – bude určené počtom prístupov v IAM, Databázou používateľov v oblasti KIB. V prípade NsP Prievidza ide o počet zamestnancov, ktorí využívajú IS NsP Prievidza alebo akékoľvek elektronické zariadenia v správe NsP Prievidza. Čas plnenia merateľného ukazovateľa projektu: v rámci udržateľnosti projektu

| Typ ukazovateľa: výsledok

|

3.5.1 Špecifikácia potrieb koncového používateľa

Z pohľadu NsP Prievidza je koncovým používateľom IT oddelenie a sekundárne zamestnanci NsP Prievidza, pacienti, podnikateľské subjekty poskytujúce IT služby NsP Prievidza a OVM, ktoré spolupracujú s NsP Prievidza. Všetci koncoví používatelia (primárni i sekundárni) očakávajú, že nebude vplyvom kybernetických útokov dochádzať k výpadkom prevádzky IS NsP Prievidza a tým sa de facto znefunkční poskytovanie služieb NsP Prievidza.

Z výsledkov samohodnotenia vyplynuli definície potrieb a požiadaviek na realizáciu opatrení KIB, v ktorých NsP Prievidza dosahuje najvyšší nesúlad v zmysle zákona o kybernetickej bezpečnosti, zákona o ITVS a vyhlášky 362/2018 Z. z. Ide o:

- Potrebu zvýšenia sieťovej a komunikačnej bezpečnosti

- Potrebu zvýšenia zabezpečenia riadenia prístupov

- Potrebu zvýšenia ochrany proti škodlivému kódu

- Potrebu zvýšenia zabezpečenia kontinuity prevádzky

Podrobne boli špecifikované požiadavky na realizáciu v rámci prieskumov trhu na realizáciu opatrení nasledovne:

1. Technológie sieťovej a komunikačnej bezpečnosti NsP Prievidza

Cieľom verejného obstarávania je zvýšenie úrovne kybernetickej bezpečnosti nemocnice NsP Prievidza z pohľadu sieťového zabezpečenia a ochrany citlivých informácií.

Realizáciou predmetu zákazky verejný obstarávateľ realizuje nasledovné oprávnené podaktivity:

- Sieťová a komunikačná bezpečnosť

A/ Popis súčasného stavu:

Súčasný stav úrovne kybernetickej bezpečnosti nemocnice NsP Prievidza z pohľadu sieťového zabezpečenia a ochrany citlivých informácií je nedostatočný. Nie je skoro žiadna segmentácie siete, užívatelia sú identifikovaní maximálne na úrovni lokálnych hesiel, bez centrálnej správy, logovania a overenia identifikácie, siete sú voľne dostupné bez autentizácie, citlivé dáta ani informačné systémy nie sú chránené ani voči možných jednoduchým hrozbám typu malware, čím nespĺňajú ani základné požiadavky pre zabezpečenie opatrení kybernetickej bezpečnosti v súlade so zákonom o kybernetickej bezpečnosti a vyhláškou NBÚ č. 362/2018 Z. z. . Stav je neudržateľný a je len otázka času kedy príde ku kompromitácii citlivých dát alebo ich strate.

Nemocnica má do 800 pracovných staníc s maximálne 1000 používateľmi.

B/ Popis plánovaného stavu:

Vybaviť technické miestnosti novým Next Generation Firewallmi (NGWF), izolovať siete, nastaviť HW inšpekciu toku dát na úrovni L7 pre prevádzkovanie interných aplikácií a pripravovaných nových systémov na centrálnu správu užívateľov. Zabezpečiť sieť podľa súčasných bezpečnostných štandardov. Čiastočná obnova nevyhovujúcich sieťových prepínačov (switch) s ich konfiguráciou podľa rozdelenia sietí do jednotlivých vlan a novej sieťovej segmentácie.

C/ Zabezpečenie sietí ich segmentácia a jasná identifikácia užívateľov a ich prístupov:

Potrebný HW - NGFW firewally musia spĺňať nasledujúce požiadavky:

Komponent | Popis |

Prevedenie | 2ks HW boxy - NGFW firewally |

Form Factor | Rack-mount 1U |

Konektivita | Minimálne 8x GE RJ45 Minimálne 4x10Gb Port SFP+ Minimálne 1x 2.5Gb RJ45 Súčasťou dodávky - originál od výrobcu s garanciou podpory a kompatibility 10G Fiber Optic Transceivers: LR, LC MM, 4 kusy (pre každý firewall 2 kusy – 4 kusy spolu) |

Encryption Algorithm | Podporované minimálne nasledovné : DES, Triple DES, Blowfish, RSA, IKE, DSS, SHA-1, ECDSA, 128-bit AES, 256-bit AES, IKEv2, SHA-2, AES-GCM, 256-bit SHA-2, 512-bit SHA-2, 256-bit AES-GCM |

Authentication Method | Podporované minimálne nasledovné : RADIUS, X.509 certificates, TACACS+, LDAP, Active Directory, Extensible Authentication Protocol (EAP), XAUTH authentication |

Požadovaná priepustnosť dát | NGFW/NGIPS Throughput minimálne: 4.0 Gbps Max Firewall Throughput minimálne: 40 Gbps Max Inspection Throughput minimálne: 6.0 Gbps TLS (1.2) Inspection Throughput minimálne: 1300 Mbps IPsec VPN Throughput(AES-GCM-256) minimálne: 24 Gbps Concurrent IPsec VPN Tunnels minimálne: 30,000 Mobile VPN Clients : neobmedzený počet – bez potrebnej ďalšej licencie Concurrent Inspected TCP Connections minimálne: 0,2 Million Max Concurrent Connections minimálne: 15 Million New TCP Connections/sekundu minimálne: 300,000 VLAN Tagging : neobmedzene Virtual Contexts min 5 súčasťou dodávky, možnosť rozšírenia do 20 |

Bezpečnostné certifikáty | CB, UL/ EN60950, NOM, BSMI, CTICK |

Rozšírenia | Anti-Malware (File reputation & AV), URL Filtering, Advanced Malware Detection, IPS Inspection, Application Control (SSH/SFTP, HTTP, HTTPS, TCP, UDP, TFTP, FTP, DNS), Endpoint context, SD-WAN Multi-Link Optimization, Server Load Balancing, Clustering Protocol-specific traffic handling/inspectio: Ethernet, H.323, GRE, IPv4, IPv6, ICMP, IP-in-IP, IPv6 encapsulation, UDP, TCP, DNS, FTP, HTTP, HTTPS, IMAP, IMAPS, MGCP, MSRPC, NetBIOS Datagram, OPC Classic, OPC UA, Oracle SQL Net, POP3, POP3S, RSH, RSTP, SIP, SMTP, SSH, SunRPC, NBT, SCCP, SMB, SMB2, SIP, TCP Proxy, TFTP, Integrated inspection with Sidewinder Security Proxies Vulnerability exploit detection. DoS/DDoS protection |

Centrálny manažment | Spoločný centrálny manažment v režime HA pre všetky dodané firewally. Samostatne oddelený manažment FW (mimo FW HW boxy). Centralizovaná správa v jednom paneli . Neobmedzený počet administrátorov. Neobmedzený počet pravidiel Autentifikácia administrátora : lokálna, RADIUS, TACACS+, Client Certificate |

Reporting – súčasťou centrálneho manažmentu | Firewall Log manažment – prehľadné vyhľadávanie v logoch Event Reporting a dashboardy |

Subskripcie | NGFW centrálny manažment pre všetky firewally v režime HA – minimálne počas trvania projektu URL Filtering – minimálne počas trvania projektu Advanced Malware Detection – minimálne počas trvania projektu |

SW požiadavky | NAT support, PAT support, load balancing, LDAP support, DoS attack prevention, IPv6 support, DDos attack prevention, Virtual Route Redundancy Protocol (VRRP) support, anti-malware protection, Dead Peer Detection (DPD), IPSec NAT-Traversal (NAT-T), RADIUS support, DHCP server, 3G USB Dongle Support, LACP support, DHCP relay, clustering technology, Stateful Packet Inspection Firewall (SPIF), application level inspection, SD-WAN Multi-Link Optimization , ZTNA |

Úroveň technickej podpory | minimálne počas trvania projektu Podpora výrobcu je požadovaná v časovom pokrytí 24x7, HW záruka výrobcu so servisom s výmenou alebo opravou do 1 pracovného dňa |

Zhrnutie – perimetrové firewally musia spĺňať vyššie uvedené požiadavky a musia byť dodané (ako je uvedené) s licenciami minimálne počas trvania projektu „NGFW centrálny manažment pre všetky firewally v režime HA“, „URL Filtering“, „Advanced Malware Detection“ a s rozšírenou zárukou na minimálne počas trvania projektu (oprava/výmena) do jedného pracovného dňa + podpora v prípade problémov v prevádzke + produkt musí mať garantovanú minimálnu „životnosť“ (možnosť dokúpiť rozšírenú záruku na celkovo 6 rokov priamo do výrobcu).

Potrebný HW – sieťové prepínače:

13 ks sieťových prepínačov 48 portových PoE+ s nasledujúcimi minimálnymi parametrami:

Access switche s možnosťou zapojenia do stacku alebo MLAG | ||

|

|

|

| Vlastnosť alebo funkcia zariadenia | Požadované |

1 | Trieda zariadenia | L2 Switch |

2 | Formát zariadenia | 1 RU |

3 | Napájanie | AC 230V |

4 | Interný zdroj | áno |

5 | Počet portov minimálne 10/100/1000 Base-T (PoE+) | minimálne 48 |

6 | Počet 10G SFP portov | minimálne 4 |

7 | Celkový príkon PoE (PoE budget) | minimálne 350W |

8 | PoE dostupné pri reštarte switcha | áno |

9 | Všetky porty neblokované – wire speed | áno |

10 | USB port pre ukladanie konfigurácií a firmware | áno |

11 | Dedikovaný console port (RJ45) | áno |

12 | Podporované technológie a správa |

|

13 | Stohovanie | áno |

14 | STP,RSTP,MSTP a PVST+ alebo kompatibilné | áno |

15 | Protokol na registráciu VLAN, napríklad VTP | áno |

16 | Podpora VLAN, minimálne 4000 aktívnych VLAN | áno |

17 | Minimálny počet MAC adries | 32k |

18 | Minimálna veľkosť FIBv4 | 4k |

19 | Podpora L3 funkcií – RIP, RIPng, OSPF, OSPFv3. | áno |

20 | Podpora overovania užívateľov pomocou 802.1x a pomocou MAC adries, podpora funkcií guest VLAN | áno |

21 | Podpora ACL | áno |

22 | Podpora technológie RSPAN a lokálneho zrkadlenia prevádzky | áno |

23 | Podpora overovania pomocou RADIUS, TACACS | áno |

24 | Podpora konfigurácie cez CLI - SSH, Telnet a lokálnu konzolu | áno |

25 | Scriptovanie Python | áno |

26 | Podpora Telemetrie a eMDI | áno |

27 | Netconf/Yang | áno |

28 | Podpora technológie SNMP v2c a v3 | áno |

29 | Výrobca musí poskytovať informácie o zraniteľnostiach na webe. | áno |

30 | Koniec podpory výrobcom (end of support) minimálne 7 rokov od dátumu nákupu. Počas tejto lehoty musí výrobca garantovať vydávanie bezpečnostných záplat. | áno |

31 | Záruka a support minimálne počas trvania projektu 8x5xNBD | áno |

32 | Súčasťou dodávky je aj potrebná kabeláž pre pripojenie na jednotlivé súčasti | áno |

13 ks sieťových prepínačov 24 portových PoE+ s nasledujúcimi minimálnymi parametrami:

Access switche s možnosťou zapojenia do stacku alebo MLAG | ||

|

|

|

| Vlastnosť alebo funkcia zariadenia | Požadované |

1 | Trieda zariadenia | L2 Switch |

2 | Formát zariadenia | 1 RU |

3 | Napájanie | AC 230V |

4 | Interný zdroj | áno |

5 | Počet portov minimálne 10/100/1000 Base-T (PoE+) | minimálne 24 |

6 | Počet 10G SFP portov | minimálne 4 |

7 | Celkový príkon PoE (PoE budget) | minimálne 250W |

8 | PoE dostupné pri reštarte switcha | áno |

9 | Všetky porty neblokované – wire speed | áno |

10 | USB port pre ukladanie konfigurácií a firmware | áno |

11 | Dedikovaný console port (RJ45) | áno |

12 | Podporované technológie a správa |

|

13 | Stohovanie | áno |

14 | STP,RSTP,MSTP a PVST+ alebo kompatibilné | áno |

15 | Protokol na registráciu VLAN, napríklad VTP | áno |

16 | Podpora VLAN, minimálne 4000 aktívnych VLAN | áno |

17 | Minimálny počet MAC adries | 32k |

18 | Minimálna veľkosť FIBv4 | 4k |

19 | Podpora L3 funkcií – RIP, RIPng, OSPF, OSPFv3. | áno |

20 | Podpora overovania užívateľov pomocou 802.1x a pomocou MAC adries, podpora funkcií guest VLAN | áno |

21 | Podpora ACL | áno |

22 | Podpora technológie RSPAN a lokálneho zrkadlenia prevádzky | áno |

23 | Podpora overovania pomocou RADIUS, TACACS | áno |

24 | Podpora konfigurácie cez CLI - SSH, Telnet a lokálnu konzolu | áno |

25 | Scriptovanie Python | áno |

26 | Podpora Telemetrie a eMDI | áno |

27 | Netconf/Yang | áno |

28 | Podpora technológie SNMP v2c a v3 | áno |

29 | Výrobca musí poskytovať informácie o zraniteľnostiach na webe. | áno |

30 | Koniec podpory výrobcom (end of support) minimálne 7 rokov od dátumu nákupu. Počas tejto lehoty musí výrobca garantovať vydávanie bezpečnostných záplat. | áno |

31 | Záruka a support minimálne počas trvania projektu 8x5xNBD | áno |

32 | Súčasťou dodávky je aj potrebná kabeláž pre pripojenie na jednotlivé súčasti | áno |

Súčasťou dodávky sú práce implementácie v minimálnom rozsahu:

Jednotlivé služby sa týkajú sieťových prvkov, ktoré zostanú v prevádzke po ukončení prác a obnovy zariadení. Nebudú sa meniť všetky sieťové prvky (switche), vymenia sa podľa stavu, veku a hlavne možností pre novú segmentáciu siete. Celkový počet switchov je cca 80 (24 a 48 portové). Ktoré zostanú a ktoré sa budú meniť musí byť súčasťou vstupnej analýzy (analýza je súčasťou dodávky). Menený počet bude reflektovať počet obstarných switchov.

- Analýza súčasného stavu s plánovanými novými systémami a potrebných prestupov pre segmentáciu siete na úrovni minimálne 2 aplikačných a 2 databázových sietí, 2 užívateľských sietí s presne riadenými prestupmi na nutné aplikácie s inšpekciou toku dát cez povolené prestupy. Oddelenie sieti pre tlačiarne, skenery a kopírovacie stroje a nové oddelené siete pre nové pripravované systémy. Logické oddelenie systémov a služieb podľa typu a bezpečnostných odporúčaní. Nové pripravované systémy ako MS AD budú v samostatnej sieti, manažment zariadení (s konfiguráciou jednotlivých zariadení), siete pre virtualizáciu, sieť pre zálohovacie riešenie.

- Nastavenie sietí podľa vstupnej analýzy s minimálnymi dopadmi na prevádzku – nutné odstávky v neprodukčných časoch po 16:00 a víkendy podľa dohody s určenou technickou osobou obstarávateľa.

- Sieťové prestupy riadené NGFW firewallom podľa Zero Trust – i identifikovaný užívateľ bude mať povolené len nutné prestupy na aplikácie ktoré potrebuje ku práci (podľa výstupy z analýzy a požiadaviek obstarávateľa).

- Inštalácia zariadení (switche a firewally) do rackov obstarávateľa a ich nastavenie podľa špecifikácie účelu zadania.

- Zapojenie a oživenie na centrálny manažment – oddelená sieť a porty pre centrálny manažment a zvlášť LOG server s možnosťou filtrovania a prehľadávania logov cez centrálny manažment.

- Publikovanie služieb do internetu, striktne nastavené prestupy a kontrola na úrovni L7, nastavené DDoS a IDP profily podľa typu aplikácie – nutné rátať s priebežným „ladením“.

- URL filter pre prístup na internet podľa zadania obstarávateľa (výstup v analýze) a best practices.

- QoS manažment na prístup do internetu, podľa typu služby a jej priority.

- Mesiac testovacej prevádzky so zvýšeným dohľadom a zmenou nastavení podľa potrieb prevádzky – reakčné časy v časoch od 7:00 do 16:00 (pracovné dni) do štyroch hodín.

- Vyžaduje sa aby dodávateľ mal certifikovaného administrátora na dodávané firewally (vendora) - úroveň bezpečnostný expert s preukázanou praxou práce s firewallmi aspoň 6 mesiacov.

- Jednotlivé samostatné siete (vlan L2) budú dostupné len tam kde je to nevyhnutné – vlan siete užívateľov/tlačiarní na access switchoch podľa potreby (len tam kde sú jednotlivý užívatelia/tlačiarne fyzicky pripojení/pripojené), aplikačné siete len na switchoch kde sú/budú servery a firewally a podobne – len na nových switch.

- Nepoužité porty nebudú mať prístup do žiadnej siete – vypnuté – len na nových switch.

- Konfigurácia site-to-site VPN spojení (IPSec) – maximálny počet 10 s NAT prekladmi.

- Konfigurácia remote access VPN spojení (SSL VPN) – príprava a nastavenie pre maximálne 100 používateľov (vrátane tretích strán).

- Dodávka a inštalácia monitoringu sieťových prvkov s využitím protokolov SNMP, kde bude vidieť vyťaženosť jednotlivých portov, ich stav s grafickou vizualizáciou – vzorkovanie dát minimálne 1x za minútu. Monitorovací nástroj musí vedieť odosielať logy do budúceho SIEM minimálne prostredníctvom syslog logovacím protokolom – monitorovať sa budú len nové sieťové prvky ktoré sú súčasťou dodávky.

- Výstupná dokumentácia na úrovni minimálne sieťovej topológie (znázornené všetky inštalované systémy a súčasné systémy), dodaný podrobný IP plán všetkých sietí s popisom siete minimálne vlan ID, názov, GW, maska siete, zahrnuté všetky zariadenia v sieti minimálne ich IP adresa a hostname/názov.

D/ Spoločné ustanovenia pre všetky body – celú dodávku:

NGFW, switche musia byť sprevádzkované pre produkčné použitie (best practices) tak, aby všetky dodané komponenty boli plne kompatibilné a využité v inštalácii. Dodávateľ nesie zodpovednosť za dodávku ako celok, teda plnú kompatibilitu a podporu požadovaných funkcionalít s ohľadom na plánované systémy, ktoré budú predmetom vstupnej analýzy. Všetky nové prvky celej dodávky sa musia riadiť koncepciou oddelených sietí a prestupov presne špecifikovaných bode C a best practices a to primárne z dôvodu, že celá dodávka má primárny účel zvýšenie úrovne kybernetickej bezpečnosti obstarávateľa.

Súčasťou dodávky je i odovzdanie požadovanej dokumentácie, všetkých prístupových hesiel a zaškolenie poverených zamestnancov obstarávateľa (maximálne 5 ľudí) minimálne v rozsahu 1 človekodňa.

2. Zvýšenie úrovne kybernetickej bezpečnosti nemocnice NsP Prievidza

Cieľom verejného obstarania je zvýšenie úrovne kybernetickej bezpečnosti nemocnice NsP Prievidza z pohľadu sieťového zabezpečenia, užívateľkách prístupov, ochrany citlivých informácií, prevádzky informačných systémov a biznis kontinuity prevádzky.

Realizáciou predmetu zákazky verejný obstarávateľ realizuje nasledovné oprávnené podaktivity:

- Riadenie prístupov

- Ochrana proti škodlivému kódu

Kontinuita prevádzky

A/ Popis súčasného stavu:

Súčasný stav úrovne kybernetickej bezpečnosti nemocnice NsP Prievidza z pohľadu zabezpečenia užívateľských prístupov, ochrany citlivých informácií, prevádzky informačných systémov a biznis kontinuity prevádzky je blížiaci sa nule. Užívatelia sú identifikovaní maximálne na úrovni lokálnych hesiel, bez centrálnej správy, logovania a overenia identifikácie, citlivé dáta ani informačné systémy nie sú chránené ani voči možných jednoduchým hrozbám typu malware ani voči chybnej manipulácii, zálohy nie sú šifrované, nijak chránené, čím nespĺňajú ani základné požiadavky pre zabezpečenie opatrení kybernetickej bezpečnosti v súlade so zákonom o kybernetickej bezpečnosti a vyhláškou NBÚ č. 362/2018 Z. z. . Stav je neudržateľný a je prakticky len otázka času kedy príde ku kompromitácii citlivých dát alebo ich straty.

Nemocnica má do 800 pracovných staníc s maximálne 1000 používateľmi.

B/ Popis plánovaného stavu:

Vybaviť technické miestnosti novým HW spĺňajúcim nové bezpečnostné štandardy (TPM2.0, šifrovanie údajov, oddelené šifrované zálohy s izolovanými sieťami a nových systémov na centrálnu správu užívateľov (ich jasnú identifikáciu, centrálne zabezpečenie proti škodlivému kódu na pracovných staniciach), zabezpečenie biznis kontinuity a ochrany dát proti škodlivému kódu a zámernou alebo chybnou manipuláciou zo strany užívateľov.

C/ Centrálna správa užívateľov a správa prístupových oprávnení:

Nevyhnutná súčasť koncepcie zvýšenia úrovne kybernetickej bezpečnosti obstarávateľa je zavedenie centrálnej správy pracovných staníc a správa prístupových oprávnení s vybudovaním PKI infraštruktúry, bez ktorej nie je možné zaviesť žiadne bezpečnostné mechanizmy a riešenia, ktoré budú nosnou súčasťou dodávky (identifikácia užívateľov v sieti a sieťových prestupov a zabezpečenie pracovných staníc). Obstarávateľ má približne 800 pracovných staníc a 1000 používateľov. Cez 98 percent pracovných staníc majú operačný systém Windows nejednotných verzií, ktoré je požadované centrálne spravovať natívnou technológiou Microsoft Active Directory (MS AD). MS AD je požadované mať v 3 samostatných inštanciách (VM) s replikáciou s DNS funkcionalitou a samostatnej vlan sieti. Súčasťou dodávky sú všetky služby spojené s nastavením, nasadením, konfiguráciou a vytvorením scriptu pre pridanie PC. Samotné zaradenie PC do MS AD si za pomoci skriptu zrealizuje obstarávateľ vo vlastnej réžii.

Ďalšou súčasťou dodávky musí byť WSUS server, ktorý do koncepcie zavádza centrálnu správu aktualizácií OS Windows pomocou GPO a pri počte pracovných staníc šetrí šírku pásma internetového pripojenia. Požiadavky – inštalácia v samostatnej predpripravenej siete.

Implementácia internej PKI infraštruktúry natívnou technológiou Microsoft Windows Sevrer 2022, ktorá je viazaná na koncepciu MS AD pomocou GPO a best practices s offline root certifikačnou autoritou a minimálne jednej online sub CA. Ako všetky prvky infraštruktúry i PKI bude mať vlastnú predpripravenú sieť.

D/ Zabezpečenie pracovných staníc a nových prvkov infraštruktúry EDR:

Súčasťou dodávky budú licencie, inštalácia a nasadenie podľa vstupnej analýzy a požiadaviek obstarávateľa pre 800 pracovných staníc a všetky nové aplikácie infraštruktúry, ktoré budú súčasťou dodávky (MS AD, PKI, Backup, ...). EDR je jedna z nosných častí dodávky pre ucelený koncept zvýšenia úrovne kybernetickej bezpečnosti. Lifetime platnosť licencií. Nasadenie je závislé od zaradenia pracovných staníc do MS AD.

- Požiadavky na EDR riešenie, ktoré musí spĺňať – špecifikáciu:

Riešenie pre komplexnú ochranu PC, Linux, Mac, mobilných zariadení, fyzické a virtuálne serverové infraštruktúry musia byť spravované z jednej webovej konzoly. Navrhované riešenie musí zabezpečiť viacvrstvovú ochranu proti sofistikovaným bezpečnostným hrozbám a to anti-phishing ochranu, anti-malware ochranu, anti-spam ochranu a adaptívnu pokročilú ochranu proti zneužitiu v rátane pokročilého strojového učenia a analýzy chovania. Taktiež musí podporovať content filtering, attachement firltering, connection filtering, message filtering, ransomware mitigation, endpoint risk analytics, a advanced anti-exploit. Výrobca nemohol získať na av-comparatives (https://www.av-comparatives.org/awards/) za posledné 2 roky ani raz menej ako 3 hviezdy v kategórií „Real World Protection“ vo firemných riešeniach.

Riešenie musí spĺňať požiadavky na správu a funkcionalitu podľa kategórií a funkcií nižšie:

- 1. Konzola pre centrálnu správu riešenia:

Č. p. | Popis požiadavky | Spĺňa/Nespĺňa |

1. | Všetky komponenty riešenia musia byť v slovenskom alebo českom jazyku – vrátane konzoly správy, klientskych aplikácií a manuálov |

|

2. | Konzola pre správu nasadená v cloude výrobcu, ktorý sa stará o jej údržbu a vysokú dostupnosť všetkých jej služieb a funkcií |

|

3. | Možnosť kedykoľvek migrovať konzolu pre správu do on-premise prostredia bezplatne, bez zmeny platnosti licencie a za vynaloženia minimálneho času zo strany administrátora riešenia |

|

4. | Podpora produktov výrobcom nástroja bude poskytovaná v slovenskom alebo českom jazyku |

|

5. | Konzola pre centrálnu správu je kompletne multi-tenantná |

|

6. | Možnosť realizovať aktualizácie klientov z iných klientov a tým šetriť šírku prenosového pásma pripojenia k internetu |

|

7. | Možnosť zobrazovať upozornenia v konzole pre správu a posielanie upozornení e-mailom |

|

8. | Možnosť zasielať upozornenia napojením na Syslog server |

|

9. | Možnosť využitia napojení akejkoľvek tretej aplikácie za pomoci zdokumentovanej verejnej API, ku ktorej je možné vytvoriť kľúče priamo z konzoly centrálnej správy bez nutnosti zásahu technickej podpory dodávateľa či výrobcu |

|

10. | Riešenie musí umožniť integráciu so štruktúrami Microsoft Active Directory za účelom správy ochrany zariadení v týchto inventároch. |

|

11. | Riešenie musí byť schopné odhaliť zariadenia, ktoré nie sú vedené v Active Directory pomocou Network Discovery |

|

12. | Filtrovanie a riadenie v inventári aspoň podľa mena hostiteľa, operačného systému, IP adries, pridelených pravidiel a podľa času poslednej aktivity |

|

13. | Možnosť vzdialenej inštalácie a odinštalácie EPP klienta priamo z konzoly centrálnej správy |

|

14. | Možnosť upraviť úroveň skenovacích úloh a ich spúšťania a plánovania priamo z konzoly centrálnej správy |

|

15. | Možnosť reštartovania serverov alebo desktopov priamo z konzoly centrálnej správy |

|

16. | Centralizované miesto pre zaznamenávanie všetkých úloh |

|

17. | Priradenie bezpečnostných pravidiel pre koncové stanice možné granulárne na každej úrovni štruktúry inventáru, vrátane koreňov a listov stromov (tzn. akékoľvek OU, prípadne až priamo konkrétna stanica) |

|

18. | Podpora API, SIEM integrácia |

|

19. | Viac možností priradenia pravidiel: |

|

20. | Možnosť nastavenia dedičnosti medzi bezpečnostnými pravidlami granulárne podľa sekcií a podsekcií nastavenia bezpečnostných pravidiel |

|

21. | Možnosť nastavenia intervalu, v ktorom sú reporty generované, možnosť vytvoriť report okamžite |

|

22. | Možnosť zasielania vygenerovaných reportov e-mailom |

|

23. | Možnosť stiahnuť vygenerované reporty minimálne vo formátoch .pdf či .csv |

|

24. | Možnosť upravenia reportov, vyberanie cieľa (skupina staníc, typ staníc atd.) a časového intervalu, z ktorého je report vytvorený |

|

25. | Vzdialená obnova či zmazanie súboru v karanténe |

|

26. | Možnosť automaticky pridať súbor do výnimky pri obnove z karantény |

|

27. | Viacero preddefinovaných rolí: - pre správu komponentov riešenia, - pre správu bezpečnostných pravidiel a inventár koncových zariadení - pre správu a tvorbu reportov |

|

28. | Podpora 2FA overenia s možnosťou vynútenia |

|

29. | Možnosť vynútiť zmenu hesla používateľa po uplynutí určitej doby od jeho poslednej zmeny |

|

30. | Možnosť automatického zablokovania užívateľského účtu pri opakovaných neúspešných pokusoch o prihlásenie |

|

31. | Detailné možnosti vybrať, aké služby a aké typy staníc môže používateľ spravovať |

|

32. | Zaznamenávanie používateľských aktivít |

|

33. | Detailný log pre každú aktivitu |

|

34. | Komplexné vyhľadávanie v logovacích záznamoch |

|

35. | Administrátor môže pred inštaláciou vybrať, ktoré moduly ochrany majú byť nainštalované |

|

36. | Inštalácia môže byť zrealizovaná niekoľkými spôsobmi, a to minimálne: - Inštalácia vzdialene priamo zo správcovskej konzoly - Distribúcia inštalačného balíčka cez GPO či SCCM |

|

37. | Inštalácia klienta na koncové stanice vo vzdialenej lokalite môže byť zrealizovaná z existujúceho, nainštalovaného klienta v tejto vzdialenej lokalite – účelom je optimalizácia prenosu pre WAN/VPN |

|

38. | Konzola centrálnej správy bude reportovať počet chránených koncových staníc a počet koncových staníc, ktoré chránené nie sú |

|

39. | Konzola správy obsahuje prispôsobiteľné „widgety“ pre okamžitý prehľad o stave ochrany v organizácií |

|

40. | Konzola centrálnej správy obsahuje detailné informácie o chránených zariadeniach: názov, IP adresa, operačný systém, nainštalované moduly, aplikované pravidlá, informácie o aktualizáciách |

|

41. | Konzola centrálnej správy umožňuje získanie všetkých informácií potrebných pre riešenie problémov s ochranou koncových staníc vrátane podrobných logov |

|

42. | Konzola správy umožňuje hromadne zmeniť nastavenia na všetkých staniciach naraz alebo len selektívne pre konkrétnu skupinu staníc naraz |

|

43. | Pre rozdielne skupiny používateľov bude možné granulárne nastaviť aké skupiny zariadení majú právo spravovať |

|

44. | Možnosť vytvárať inštalačné balíčky pre 32-bit a 64-bit operačné systémy, vrátane samoinštalačného balíčku, ktorý obsahuje kompletnú aplikáciu bez nutnosti prístupu k sieti pre jeho inštaláciu. |

|

45. | Inštalačný balíček umožňuje tzv. „tichú“ inštaláciu (nezobrazia sa žiadne upozornenia, nevyžaduje sa žiadna používateľská interakcia) |

|

46. | Administrátor bude môcť v inventári správcovskej konzoly vytvárať skupiny a podskupiny, kam bude môcť presúvať chránené koncové body |

|

47. | Možnosť spustenia Network discovery z akéhokoľvek už nainštalovaného klienta |

|

- Vlastnosti a funkcie ochrany fyzických koncových bodov (Windows, Mac, Linux):

Č. p. | Popis požiadavky | Spĺňa/Nespĺňa |

1. | Podpora operačných systémov: Windows 10 1507 a vyšší Windows 8.1 Windows 8 Windows 7 Windows 10 IoT Enterprise Windows Embedded 8.1 Industry Windows Embedded 8 Standard Windows Embedded Standard 7 Windows Embedded Compact 7 Windows Embedded POSReady 7 Windows Embedded Enterprise 7 Windows Server 2019 Windows Server 2019 Core Windows Server 2016 Windows Server 2016 Core Windows Server 2012 R2 Windows Server 2012 Windows Small Business Server 2011 Windows Server 2008 R2 Ubuntu 14.04 LTS a vyšší Red Hat Enterprise Linux CentOS 6.0 a vyšší SUSE Linux Enterprise Server 11 SP4 a vyšší OpenSUSELeap 42.x Fedora 25 a vyšší Debian 8.0 a vyšší Oracle Linux 6.3 a vyšší Amazon Linux AMI 2016.09 a vyšší Mac OS X El Capitan (10.11) a vyšší |

|

2. | Automatické skenovanie dát, pri ich manipulácií – t.z. otváranie súborov, kopírovanie súborov, prenášanie súborov (LAN, WAN, zdieľané úložisko, prenosné média, pevný disk...) |

|

3. | Automatické skenovanie súborov v reálnom čase s možnosťou nastavenia skenovania len špecifických typov súborov |

|

4. | Automatické skenovanie súborov v reálnom čase s možnosťou obmedzenia na maximálnu veľkosť súboru |

|

5. | Aktualizácia bezpečnostného obsahu minimálne raz za hodinu |

|

6. | Detekcia na základe vírusových definícií (tzv. signatúr) |

|

7. | Threat Emulation Technológia (v cloudovom prostredí dodávateľa alebo lokálne) |

|

8. | Pokročilá analýza spúšťaných procesov ešte pred ich spustením a ich zablokovanie v prípade vykázania škodlivého chovania (vrátane ochrany proti 0-day útokom) |

|

9. | Pokročilá analýza bežiacich procesov v reálnom čase a ich zablokovanie v prípade detekcie škodlivého chovania (vrátane ochrany proti 0-day útokom) |

|

10. | Detekcia 0-day útokov na základe cloudového i lokálneho (100% funkčnosť i v prípade výpadku pripojenia k internetu) strojového učenia |

|

11. | Dynamická detekcia 0-day útokov, botnetových sietí, DDoS a exploit útokov v cloudových službách dodávateľa pomocou umelej inteligencie a pokročilých algoritmov strojového učenia |

|

12. | Detekcia 0-day bez súborových útokov |

|

13. | Detekcia 0-day útokov na úrovni sieťových prenosov (útoky na RDP, pokusy o zistenie dostupnosti, detekcia laterálneho pohybu útočníka) |

|

14. | Možnosť automatickej kontroly koncových bodov na nesprávnu konfiguráciu a neaktuálnosť bezpečnostných záplat aplikácií na známe zraniteľnosti |

|

15. | Možnosť upozornení pred rizikovým chovaním používateľa (prihlasovanie na nezabezpečených weboch, používanie podobného hesla na rôznych weboch, používanie podobného hesla v interných a externých aplikáciách, apod.) |

|

16. | „Risk score“ používateľov a koncových bodov umožňujúcich administrátorom priorizovať pri riešení detegovaných incidentov |

|

17. | Riziká sú ohodnotené podľa závažnosti a pokiaľ sú spájané s konkrétnym CVE, tak je to uvedené |

|

18. | Možnosť automatickej opravy vybraných rizík, prípadne uvedenie návodu k odstráneniu rizík, ktoré nemožno odstrániť automaticky |

|

19. | Možnosť automatického spustenia podozrivých súborov v Sandboxe |

|

20. | Možnosť špecifických nastavenia Sandboxu – dĺžka pozorovania po spustení, počet opakovaných spustení, prístup k internetu počas spustení áno/nie |

|

21. | Možnosť manuálneho vloženia vzorky do Sandboxu |

|

22. | Sandbox po analýze vygeneruje rozsiahly report o vykonanej forenznej analýze vrátane: - sumárna časť zrozumiteľná pre laikov, - podrobné zhrnutie udalostí diania v systéme pre expertov, - časové osi spustených procesov a zrealizovaných systémových zmien, - zoznam a geolokačná analýza sieťových pripojení, - prehľad všetkých vytvorených, zmenených a mazaných súborov - snímky obrazovky prípadných chybových hlásení |

|

23. | Riešenie umožňuje analýzu sieťovej komunikácie |

|

24. | Možnosť preverovať http traffic |

|

25. | Možnosť preverovať traffic šifrovaný pomocou SSL |

|

26. | Možnosť nastavenia hesla pre odinštalovanie EPP klientskej aplikácie z koncových staníc |

|

27. | Automatické skenovanie emailov na úrovni pracovnej stanice, bez ohľadu na použitie emailového klienta, obidve pre odchádzajúce (SMTP) a prichádzajúce emaily (POP3) |

|

28. | Možnosť skenovať archívy, možnosť nastavenia maximálnej hĺbky skenovaných archívov a maximálnu veľkosť skenovaných archívov |

|

29. | Ochrana proti podvodným a phishingovým webovým stránkam |

|

30. | Detekcia používaných zariadení (device) na koncových bodoch, možnosť blokovania zariadení podľa typu, možnosť povoliť len konkrétne zariadenie podľa Device ID |

|

31. | Všetky vrstvy ochrany implementované do jednej aplikácie (t.z. bez nutnosti inštalácie viac ako jednej aplikácie) |

|

|

|

|

32. | Súčasťou riešenia musí byť možnosť bezdotykovej a vzdialenej distribúcie bezpečnostných záplat |

|

33. | Automatická distribúcia konkrétnej záplaty pre definovanú zraniteľnosť |

|

34. | Distribúcia konkrétnej záplaty pre definovanú zraniteľnosť z konzoly na vyžiadanie administrátorom |

|

35. | Riešenie musí mať možnosť definovať úložisko v lokálnej sieti pre zníženie dopadu konektivity do internetu |

|

36. | Možnosť zobraziť aktuálny stav nainštalovaných / chýbajúcich / nefunkčných záplat na koncových zariadeniach |

|

37. | Súčasťou záplat musí byť popis a detailne informácie (CVE, BuletinID) |

|

38. | Riešenie umožňuje distribúciu záplat na fyzické a virtuálne servery platformy windows, Golden Image, pracovné stanice OS windows a aplikácie tretích strán |

|

39. | Možnosť odloženia reštartu pre záplaty. |

|

40. | Dostupné záplaty pre platformu Windows – desktopy a servery |

|

41. | Dostupné záplaty pre aplikáciu MS Office |

|

42. | Dostupné záplaty pre aplikácie výrobcov: Adobe Acrobat, Adobe Reader, Google Chrome, Mozilla Firefox, Opera, Zoom client, WinZIP, VMware tools, Cisco WebEx |

|

43. | Možnosť blokovať skenovanie portov |

|

44. | Modul musí byť možné voliteľne hocikedy inštalovať a odinštalovať bez nutnosti reštartovať OS |

|

45. | Firewall obsahuje systém IDS vrátane funkcie odhaľovania neznámych hrozieb |

|

46. | Možnosť vypnutia IDS |

|

47. | Možnosť nastaviť profily známych sietí |

|

48. | Možnosť blokovania Network Discovery kompletne (vrátane spojenia v LAN), alebo len pre spojenia z internetu |

|

49. | Po každej aktualizácii bezpečnostného obsahu sú automaticky znovu preskenované súbory v karanténe |

|

50. | Možnosť obnovy súboru do originálnej, alebo do novo zadanej lokality |

|

51. | Automatické mazanie súborov v karanténe starších než zadaná maximálna doba životnosti (maximum nemôže byť kratšie než 30 dní) |

|

52. | Zablokovanie prístupu na internet pre špecifické stanice / skupiny staníc |

|

53. | Zablokovanie prístupu ku konkrétnym webom pre špecifické koncové stanice / skupiny staníc |

|

54. | Zablokovanie prístupu na internet v určený čas |

|

55. | Obmedzenie prístupu k špecifickým typom webových stránok podľa výrobcom spravovaných kategórií (napr. násilie, hazard a iné) |

|

56. | Obmedzenie prístupu ku konkrétnym webovým stránkam (vrátane podpory tzn. „wildcards“ pre možnú inklúziu či exklúziu subdomén) |

|

- 3. Ochrana virtualizovaných koncových bodov (Windows, Linux)

Č. p. | Popis požiadavky | Spĺňa/Nespĺňa |

1. | Riešenie nepotrebuje VMware vShield či NSX, aby poskytol tzv. bezenginové skenovanie – režim klienta, keď na klientskom VM beží len ľahký klient a všetky úlohy skenovania sú realizované iným, špeciálnym „skenovacím“ zariadením; toto „skenovacie“ zariadenie môže byť virtualizované, ale nie je nutné aby bolo umiestnené na samotnom hypervisore ako chránená klientska VM. Počet týchto špeciálnych virtuálnych zariadení nesmie byť licenciou nijako obmedzený |

|

2. | „Skenovacie“ zariadenia sú spravované z konzoly centrálnej správy – aktualizácie, reštart, priradenie jednotlivých klientov ku „skenovacím“ virtuálnym zariadením |

|

3. | „Skenovacie“ zariadenie musí byť možné prevádzkovať v režime vysokej dostupnosti a rovnomerného rozloženia záťaže |

|

5. | Produkt musí hlásiť aktuálny stav zabezpečenia – VM chránený/nechránený, a stav „skenovacieho“ zariadenia |

|

6. | Riešenie musí umožňovať optimalizáciu dátových prenosov medzi VM a „skenovacím“ zariadením pomocou deduplikácie skenovacích procesov – t.z. ten istý súbor (podľa hashu) nebude skenovaný na dvoch rôznych VM (za predpokladu, že sa medzitým nezmenila verzia bezpečnostnej klientskej aplikácie) |

|

7. | Automatické skenovanie dát, pri ich manipulácií – t.z. otvorenie súborov, kopírovanie súborov, prenášanie súborov (LAN, WAN, zdieľané úložisko, prenosné média, pevný disk...) |

|

8. | Automatické skenovanie súborov v reálnom čase môže byť nastavené ku skenovaniu len špecifických typov súborov |

|

9. | Automatické skenovanie súborov v reálnom čase môže byť obmedzené na maximálnu veľkosť súborov |

|

10. | Aktualizácie bezpečnostného obsahu minimálne raz za hodinu |

|

11. | Detekcie na základe vírusových definícií (tzv. signatúr) |

|

12. | Threat Emulation Technologia (v cloudovom prostredí dodávateľa alebo lokálne) |

|

13. | Pokročilá analýza spúšťaných procesov ešte pred ich spustením a ich zablokovanie v prípade vykázania škodlivého chovania (vrátane ochrany proti 0-day útokom) |

|

14. | Pokročilá analýza bežiacich procesov v reálnom čase a ich zablokovanie v prípade detekcie škodlivého chovania (vrátane ochrany proti 0-day útokom) |

|

15. | Detekcia 0-day útokov na základe cloudového i lokálneho (100% funkčnosť i v prípade výpadku pripojenia k internetu) strojového učenia |

|

16. | Detekcia 0-day útokov na základe odhaľovanie anomálií |

|

17. | Dynamická detekcia 0-day útokov, botnetových sietí, DDoS a exploit útokov v cloudových službách dodávateľa pomocou umelej inteligencie a pokročilých algoritmov strojového učenia |

|

18. | Detekcia 0-day bez súborových útokov |

|

19. | Detekcia 0-day útokov na úrovni sieťových prenosov (útoky na RDP, pokusy o zistenie dostupnosti, detekcia laterálneho pohybu útočníka) |

|

20. | Možnosť automatickej kontroly koncových bodov na nesprávnu konfiguráciu a neaktuálnosť bezpečnostných záplat aplikácií na známe zraniteľnosti |

|

21. | Možnosť upozornení pred rizikovým chovaním používateľa (prihlasovanie na nezabezpečených weboch, používanie podobného hesla na rôznych weboch, používanie podobného hesla v interných a externých aplikáciách, apod.) |

|

22. | „Risk score“ používateľov a koncových bodov umožňujúcich administrátorom priorizovať pri riešení detegovaných incidentov |

|

23. | Riziká sú ohodnotené podľa závažnosti a pokiaľ sú spájané s konkrétnym CVE, tak je to uvedené |

|

24. | Možnosť automatickej opravy vybraných rizík, prípadne uvedenie návodu k odstráneniu rizík, ktoré nemožno odstrániť automaticky |

|

25. | Možnosť automatického spustenia podozrivých súborov v Sandboxe |

|

26. | Možnosť špecifických nastavenia Sandboxu – dĺžka pozorovania po spustení, počet opakovaných spustení, prístup k internetu počas spustení áno/nie |

|

27. | Možnosť manuálneho vloženia vzorky do Sandboxu |

|

28. | Sandbox po analýze vygeneruje rozsiahly report o vykonanej forenznej analýze vrátane: - sumárna časť zrozumiteľná pre laikov, - podrobné zhrnutie udalostí diania v systéme pre expertov, - časové osi spustených procesov a zrealizovaných systémových zmien, - zoznam a geolokačná analýza sieťových pripojení, - prehľad všetkých vytvorených, zmenených a mazaných súborov - snímky obrazovky prípadných chybových hlásení |

|

29. | Riešenie musí byť schopné logovania procesov, systémových a sieťových aktivít v dobe detegovania incidentu pre ďalšiu investigáciu |

|

30. | Riešenie umožňuje analýzu sieťovej komunikácie |

|

31. | Možnosť preverovať http traffic |

|

32. | Možnosť preverovať traffic šifrovaný pomocou SSL |

|

33. | Možnosť nastavenia hesla pre odinštalovanie EPP klientskej aplikácie z koncových staníc |

|

34. | Automatické skenovanie emailov na úrovni pracovnej stanice, bez ohľadu na použitie emailového klienta, obidve pre odchádzajúce (SMTP) a prichádzajúce emaily (POP3) |

|

35. | Možnosť skenovať archívy, možnosť nastavenia maximálnej hĺbky skenovaných archívov a maximálnu veľkosť skenovaných archívov |

|

36. | Ochrana proti podvodným a phishingovým webovým stránkam |

|

37. | Detekcia používaných zariadení (device) na koncových bodoch, možnosť blokovania zariadení podľa typu, možnosť povoliť len konkrétne zariadenie podľa Device ID |

|

38. | Všetky vrstvy ochrany implementované do jednej aplikácie (t.z. bez nutnosti inštalácie viac ako jednej aplikácie) |

|

E/ Dodávka serverovej infraštruktúry pre nové bezpečnostné a monitorovacie systémy spĺňajúca bezpečnostné štandardy a ich šifrované zálohovanie:

Všetky nové systémy, ktoré sú súčasťou dodávky (MS AD, zálohovací SW, monitoring, NTP, DNS, DHCP, centrálna správa firewallov, PKI infraštruktúra, zabezpečenie pracovných staníc EDR), nie je možné prevádzkovať na súčasnom HW vybavení obstarávateľa, nakoľko nedisponujú bezpečnostnými prvkami ani potrebnou kapacitou. Nová serverová infraštruktúra bude pozostávať z dvoch serverov a samostatného plne redundantného dátového úložiska a musí byť koncipovaná tak, aby bolo možné riešenie rozšíriť ešte o dva kompatibilné servery so zachovaním redundancie virtualizácie a live migration medzi servermi.

Potrebný HW – servery špecifikácia:

Servery musia spĺňať nasledujúce požiadavky:

Požadované množstvo 2 servery s parametrami uvedenými v tejto tabuľke. | |

| Popis |

Základná konfigurácia x86 servera | |

Základná konfigurácia servera musí minimálne obsahovať | |

Prevedenie | Optimalizovaný pre umiestnenie do 19" dátového rozvádzača (racku), výška max. 1U |

Požiadavky na procesor | Model servera umožňujúci osadenie dvomi procesormi typu x86. |

Systémová pamäť | Server disponuje min 32 využiteľnými pamäťovými slotmi. Registered DIMM, s funkciou detekcie a opravy multibitových chýb ECC,SDDC, patrol scrubbing, demand scrubbing, Bounded Fault, DRAM Address Command Parity with Replay, DRAM Uncorrected ECC Error Retry, On-die ECC, ECC Error Check and Scrub (ECS), Post Package Repair Požadované je použitie pamäťových modulov o kapacite minimálne 32 GB. |

Subsystém pevných diskov | Osadené 2x min. 480GB M2 SATA 7mm SSD typu hot-swap v HW RAID 1. Min. prepisová kapacita 1324TB alebo min 1.5 DWPD. Minimálne vykonnostne parametre disku: 85tis IOPS pri čítaní (4kB bloky) a 36tis pri zápise (4kB bloky). |

Sieťové adaptéry | Minimálne 1x 2-portový 1Gbps RJ45 ethernet adaptér pre pripojenie k externému prostrediu. |

Dátové a video konektory | Minimálne 1 x USB 3.1 a 1x USB 2.0 na prednom paneli. |

Rozširujúce sloty | Minimálne 2x PCIe x16 gen4, minimálne 2x PCIe x8 gen4, minimálne 1x dedikovaný PCI slot pre HW Raid adaptér. Minimálne 1x OCP/LoM port pre onboard sieťový adaptér. |

Napájanie | Minimálny príkon 750W, redundantné napájacie zdroje vymeniteľné za chodu typu hot-swap s 80 PLUS Platinum certifikáciou. |

Ventilátory a chladenie | Minimálne 6ks redundantných, za chodu vymeniteľných ventilátorov typu hot-swap. |

Správa a monitoring | Formou vzdialenej grafickej KVM konzoly, možnosť štartu, reštartu a vypnutia servera cez sieť LAN, nezávisle od OS, manažment hardvéru vrátane možnosti nastavenia RAID úrovni lokálnych diskov. Požadované funkcionality a prístup k aktualizáciám musia byť poskytované s časovo neobmedzeným licenčným pokrytím. |

Predporuchová diagnostika | Predporuchová diagnostika procesorov, pamäťových modulov, RAID radičov, napájacích zdrojov, ventilátorov a HDD/SSD. |

Záruka | Minimálne počas doby trvania projektu priamo od výrobcu zariadenia, oprava poruchy najneskôr do 24h od nahlásenia, vrátane víkendov a sviatkov. Servis bude poskytovaný v mieste inštalácie. Nahlasovanie poruchy v režime 24x7. Nahlasovanie porúch priamo u výrobcu zariadenia. Vrátane služby ponechania vodného disku zákazníkovi v prípade jeho poruchy. |

Súčasťou dodávky sú i služby spojené so zapojením a inštaláciou serverov do racku a sprevádzkovanie virtualizácie s využitím dátového úložiska. Dodávaná virtualizácia musí podporovať živú migráciu medzi servermi, režim údržby pre host/server pre potreby údržby/aktualizácie. Virtualizácia musí byť priamo natívne podporovaná (bez nutnosti inštalácie agenta) zálohovacím riešením, ktoré je taktiež súčasťou dodávky. Súčasťou dodávky musia byť i príslušné licencie Windows Server Datacenter 2022, ktoré pokryjú oba dodané servery.

Potrebný HW – dátové úložisko:

Názov položky | Primárne diskové pole |

Počet ks | 1 |

Diskové pole musí obsahovať minimálne tieto parametre: |

|

Architektúra | All Flash dátové úložisko, musí byť v portfóliu výrobcu v kategórii All Flash Arrays a určené iba pre SSD/Flash média, plne redundantné enterprise riešenie bez SPOF určené na prevádzku min. 24x7 |

| Dostupnosť 99.999 deklarovaná výrobcom |

| Počet fyzických kontrolérov minimálne 2 s možnosťu ďalšieho rozšírenia počtov fyzických kontrolérov na min. 4 kontroléry |

| Architektúra kontrolérov je Active-Active a súčasťou dodávky sú minimálne. 2 kontroléry. |

| Cache celkom minimálne 64GB RAM s ochrana batériou proti strate dát a mechanizmom pre zálohu na Flash médium v prípade výpadku napájania. |

| Konektivita SAN iSCSI i podpora FC, diskové pole musí podporovať protokoly blokového typu. |

|

|

| Rozšíriteľnosť minimálne na 400 diskov |

| Diskové pole musí byť určené pre inštaláciu do štandardného 19" racku |

| Podpora distribuovaného RAID s ochranou proti súčasnému výpadku jedného, dvoch i troch diskov v rámci jednej RAID skupiny. Možnosť nastavenia typu ochrany užívateľom |

| Podpora distribuovaného hot spare priestoru pro rýchle zotavenie po výpadku disku. |

| Diskové pole v prevední SAS alebo NVMe s podporovanými diskami min. o týchto veľkostiach 1.92TB SSD, 3.84TB, 7.68TB |

| Podpora min. 2000 LUNov |

| V dodanom riešení musí zostať aspoň 50% pozícií voľných pre rozšírenie kapacity iba pridaním SAS/NVMe médií bez nutnosti zakúpiť ďalšiu expanznú jednotku. |

Kapacita | Dátova oblasť typu SAS/NVMe SSD minimálne 12 TiB čistej využiteľnej kapacity bez využitia kompresie a deduplikácie. Táto oblasť musí mať naviac dedikovanú hot spare kapacitu o veľkosti minimálne 1 disku. Paritná a spare kapacita sa nezapočítava do čistej využiteľnej kapacity. Typ RAID zabezpečenia minimálne so single parity. |

| Z návrhu musí byť jasne známe: počet a typ diskov, typ RAID ochrany, veľkosť RAID, hrubá kapacita v TiB, čistá využiteľná kapacita v TiB, kapacita hot spare v TiB. Kapacitná analýza výrobcu musí byť priložená k ponuke. |

Fyzická konektivita | Pripojenie do LAN pomocou 10 GE vrátane optických modulov SFP+. Počet fyzických portov minimálne 8. |

| Pripojenie do LAN pomocou 1 GE RJ45. Počet fyzických portov celkom minimálne 4. |

|

|

| Pripojenie do management LAN pomocou vyhradených 1GbE portov, min. 1 port v každom kontroléry. |

| Redundantné hotswap napájanie. |

Prístupové protokoly | Podpora blokových protokolov iSCSI, ako po 1GE, tak aj po 10 GE - súčasťou požadovanej konfigurácie. |

|

|

SW funkcionality - povinná výbava vrátane licencie na celú dodanú kapacitu | Základný užívateľský manažment celého poľa vrátane GUI a CLI |

| Monitoring výkonostných charakteristík a historický reporting |

| Thin provisioning pre efektívne sledovanie kapacít |

| Snapshoty pre vytváranie kapacitne efektivných kópií LUN v diskovom poli |

| Klony pre vytváranie kapacitne efektívnych kópií LUN za chodu a transparentne voči serverom |

| Nástroj pre interné migrácie medzi LUN za chodu a transparentne voči serverom |

| Správa QoS a možnosť nastavenia politík a výkonostných cieľov per LUN. Nastavenie musí byť možné všetkými nasledujúcimi metódami: podľa IOPS, alebo podľa MB/s, alebo podľa priorít. |

| Vzdialená replikácia synchrónne a asynchrónne pre LUNy |

|

|

| Virtualizácia LUN diskových polí iných výrobcov |

| Kontinuálna ochrana pred ransomware na základe kontinuálnych snapshotov celých LUN s možnosťou nastaviť retenciu, čas a počet snapshotov pri takýchto LUN |

| Storage musí podporovať deduplikáciu a kompresiu dát. |

Technická podpora | Podpora HW: Minimálne počas doby trvania projektu 5x9 NBD onsite. |

| Podpora SW: Minimálne počas doby trvania projektu, nárok na nové SW verzie, patche, prístup na portál výrobcu. |

| Musí sa jednať o komerčne dostupný produkt podporvaný výrobcom. Uchádzač k ponuke priloží produktový list, datasheet a zároveň uvedie priamy odkaz na produktovú stránku výrobcu |

| Výrobca musí zverejňovať na svojich stránkach informácie o zraniteľnostiach (CVE) pre svoje produkty |

| Možnosť monitorovať zariadenie a hlásiť udalosti priamo výrobcovi ponúkaného diskového poľa |

| Možnosť monitorovať diskové pole pomocou mobilnej aplikácie. |

Služby | Fyzická inštalácia v prostredí verejného obstáravateľa, likvidácia obalov. |

| Inštalácia aktuálneho firmware vrátane posledných patchov. |

| Sprevádzkovanie GUI. |

| Namapovanie jedného LUN na zariadenie verejného obstarávateľa |

|

|

Súčasťou dodávky je i inštalácia a konfigurácia storage – zapojenie do switch s agregovaným portom 2x10GB i nastavením switchov alebo priamo do serverov (každý server 1*10 GB do každého kontrolera), mapovania iSCSI LUN pre fyzické servery (ktoré sú súčasťou dodávky). Nastavenie manažment interface do manažment vlan pre každý kontrolér, iSCSI služby v neroutovanej vlan na to určenej – mimo iSCSI vlan backup dát. Nastavenie RAID 6 alebo RAID TP s 1 hotspare diskom.

Potrebný HW – vyhradené diskové pole/NAS na ukladanie šifrovaných záloh:

- Prevedenie 19“ rack

- 8 pozícií 2,5“ alebo 3,5“ SATA HDD/SSD

- RAM minimálne 4 GB DDR4 s možnosťou rozšírenia do 64GB (2x32GB)

- CPU 64bit x86 s minimálne 4 jadrami a 2.2 GHz

- 2 x M2 2280 (PCIe Gen3 x 1)

- Podpora SSD cache

- Redundantné napájanie – minimálne 2x 300W PSU

- Podpora File-based iSCSI LUN a Block-based iSCSI LUN

- Porty minimálne 2x1GB a 2x10GB s podporou agregácie LACP

- Veľkosť LUN minimálne 200 TB

- Podpora Multipath IO (MPIO)

- Podpora JBOD, Single, RAID 0, 1, 5, 6, 10, 50, 60

- Podpora EXT3, EXT4, NTFS, FAT32, HFS+, and exFAT

- Podpora Volume Snapshot, Secure Erase, SSD Trim, SSD Life Estimation, Disk Roaming, Disk Standby, LUN Snapshot

- Osadené minimálne 4* 8TB SATA HDD alebo SDD – ak HDD minimálne 7200 rpm – disky musia byť určené do NAS s prevádzkou 24/7, podporou RAID a 5 ročnou zárukou.

Súčasťou dodávky je i inštalácia a konfigurácia NAS – zapojenie do switch s agregovaným portom 2x10GB i nastavením switchov, mapovania iSCSI LUN pre zálohovací server (VM). Nastavenie manažment interface do manažment vlan, iSCSI služby v neroutovanej vlan na to určenej – mimo iSCSI vlan produkčných dát. Nastavenie RAID 6 so všetkými diskami.

Potrebný SW – na ukladanie šifrovaných záloh:

- Natívna podpora inštalácie ako VM priamo v dokumentácii výrobcu.

- Natívna podpora virtualizácií minimálne:

- Huawei FusionCompute (KVM): 6.5.1, 8.0.0, 8.0.1, 8.5.1, 8.6.1

- Microsoft Hyper-V on Windows Server: 2012 R2, 2016, 2019, 2022

- Microsoft Hyper-V Server: 2012R2, 2016, 2019, 2022, Windows 8.1 (Desktop), Windows 10 (Desktop), Windows 11 (Desktop)

- Oracle Linux Virtualization Manager (OLVM): 4.3, 4.4, 4.5

- oVirt: 4.0, 4.1, 4.2, 4.3, 4.4, 4.5

- Proxmox VE: 7.2, 7.4, 8.0, 8.1, 8.2

- RHV: 4.0, 4.1, 4.2, 4.3, 4.4

- VMware vSphere: 5.0.0, 5.1.0, 5.5, 6.0, 6.5, 6.7, 7.0(U1, U2, U3), 8.0(U1, U2)

- Zálohovanie VM s nastavením periodicity inkrementálnych i plných záloh s držaním plnej konzistencie dát.

- Podpora V2V migrácie medzi virtualizáciami minimálne: