I-03 Prístup k projektu (pristup_k_projektu)

PRÍSTUP K PROJEKTU

podľa vyhlášky MIRRI č. 401/2023 Z. z.

| Povinná osoba | Zvýšenie úrovne kybernetickej bezpečnosti DataCentra |

| Názov projektu | DataCentrum |

| Zodpovedná osoba za projekt | Peter Holba / projektový manažér Jaroslav Petrovský / manažér kybernetickej bezpečnosti |

| Realizátor projektu | DataCentrum |

| Vlastník projektu | DataCentrum |

Schvaľovanie dokumentu

| Položka | Meno a priezvisko | Organizácia | Pracovná pozícia | Dátum | Podpis (alebo elektronický súhlas) |

| Vypracoval | Peter Holba | DataCentrum | projektový manažér | 20.02.2025 |

História dokumentu

| Verzia | Dátum | Zmeny | Meno |

| 0.1 | 14.01.2025 | Vytvorenie dokumentu | |

| 1.0 | 10.02.2025 | Spracovaný dokument | |

Účel dokumentu

Dokument Prístup k projektu je určený́ pre iniciačnú fázu v súlade s vyhláškou MIRRI SR č. 401/2023 Z. z. o riadení projektov a zmenových požiadaviek v prevádzke informačných technológií verejnej správy (ďalej len „Vyhláška o riadení projektov vo verejnej správe“ alebo „Vyhláška č. 401/2023 Z. z.“) a slúži na rozpracovanie detailných informácií prípravy projektu z pohľadu budúceho stavu a navrhovaného riešenia tak, aby mohol byť projekt schválený́ a začal proces verejného obstarávania a následný́ prechod do realizačnej fázy projektu.

Použité skratky a pojmy

| SKRATKA/POJEM | POPIS | ||

| EDR | Endpoint Detection and Response | ||

| NDR | Network Detection and Response | ||

| NBÚ | Národný bezpečnostný úrad | ||

| MF SR | Ministerstvo financií SR | ||

| MIRRI | Ministerstvo investícií, regionálneho rozvoja a informatizácie SR | ||

Popis navrhovaného riešenia

S rastúcimi kybernetickými hrozbami a sofistikovanými útokmi sa stáva nevyhnutným zavedenie pokročilých bezpečnostných riešení na ochranu koncových zariadení a sieťovej infraštruktúry v DataCentre. Tento projekt sa zameriava na implementáciu systémov Endpoint Detection and Response (EDR) a Network Detection and Response (NDR), ktoré umožnia proaktívne monitorovanie, detekciu a reakciu na bezpečnostné incidenty v reálnom čase.

Špecifické ciele projektu

- Implementácia systémov EDR a NDR – Zavedenie a konfigurácia bezpečnostných nástrojov na detekciu a reakciu na hrozby v koncových bodoch a sieťovej infraštruktúre.

- Zlepšenie detekcie kybernetických hrozieb – Zvýšenie schopnosti identifikovať a eliminovať bezpečnostné incidenty pred ich eskaláciou.

- Zníženie reakčného času na bezpečnostné incidenty – Automatizácia analýzy a reakčných procesov na kybernetické hrozby.

- Integrácia s existujúcimi bezpečnostnými systémami – Napojenie EDR a NDR na ďalšie bezpečnostné nástroje a SIEM riešenia pre efektívnejšiu správu incidentov.

- Školenie personálu a budovanie interných kapacít – Vzdelávanie IT a bezpečnostných tímov na efektívne využívanie implementovaných riešení.

- Pravidelná revízia a optimalizácia bezpečnostných opatrení – Zavedenie priebežných auditov a hodnotení efektivity bezpečnostných systémov na základe aktuálnych hrozieb.

Projekt je navrhnutý tak, aby plne vyhovoval platnej legislatíve a bezpečnostným normám, pričom zabezpečí:

- NIS2 (Smernica o sieťovej a informačnej bezpečnosti)

- Monitorovanie a detekciu bezpečnostných incidentov v reálnom čase.

- Incident Response mechanizmy na rýchle zvládnutie kybernetických útokov.

- Plnú kontrolu nad dátami bez nutnosti ich prenosu do cloudu.

- Logovanie a auditovanie bezpečnostných udalostí v súlade s regulačnými požiadavkami.

- Zákon o kybernetickej bezpečnosti SR

- Minimalizácia kybernetických rizík prostredníctvom aktívnej ochrany koncových bodov a sieťovej infraštruktúry.

- Automatizované reportovanie incidentov a eskalácia v rámci organizácie.

- Bezpečnostná segmentácia siete na elimináciu laterálneho pohybu útočníkov.

- GDPR (Ochrana osobných údajov)

- Minimalizácia spracovania osobných údajov a zabezpečenie ich integrity.

- Zabezpečenie šifrovania a prístupu k citlivým údajom iba pre autorizované osoby.

- Logovanie prístupu k bezpečnostným informáciám pre audity a vyšetrovanie incidentov.

- ISO 27001 (Manažérstvo informačnej bezpečnosti)

- Definovanie bezpečnostných politík a ich implementácia prostredníctvom EDR/NDR riešenia.

- Zabezpečenie kontinuálneho monitorovania rizík a hodnotenie bezpečnostných hrozieb.

- Plná integrácia s existujúcimi bezpečnostnými kontrolami pre zabezpečenie celistvosti ochrany.

Prínosy riešenia

- Kontrola nad bezpečnostnými údajmi, pretože riešenie je plne on-premise.

- Zvýšenie úrovne detekcie kybernetických hrozieb bez nutnosti závislosti na externých cloudových službách.

- Rýchla reakcia na incidenty vďaka automatizovaným odozvám a behaviorálnej analýze.

- Splnenie legislatívnych požiadaviek (NIS2, GDPR, ISO 27001) a predchádzanie regulačným pokutám.

- Bezpečnosť kritickej infraštruktúry a ochrana citlivých dát pred únikom a kompromitáciou.

Po vyhodnotení multikriteriálnej analýzy (MCA) podľa kap. 3.9 Projektového zámeru bude navrhované riešenie predstavovať biznis alternatívu č. 3, tzn. alternatívu, ktorá predstavuje najvýhodnejšie riešenie pre splnenie cieľa projektu a teda zvýšenie kybernetickej bezpečnosti organizácie prostredníctvom realizácie všetkých navrhovaných aktivít v plnom rozsahu.

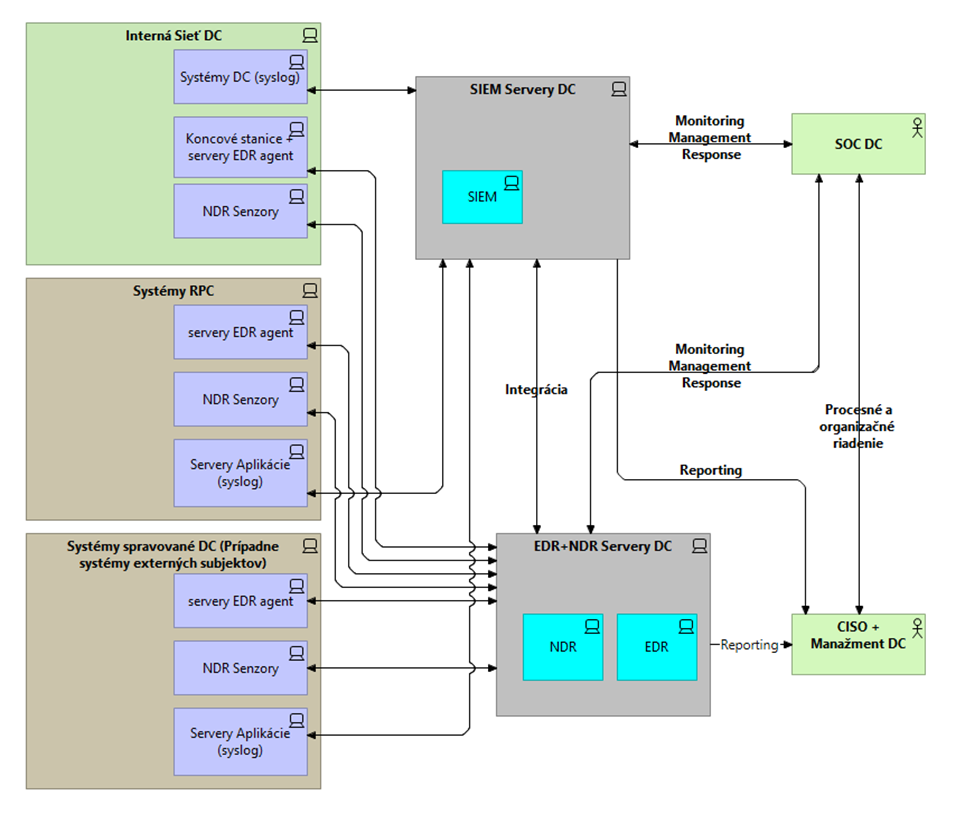

Architektúra riešenia projektu

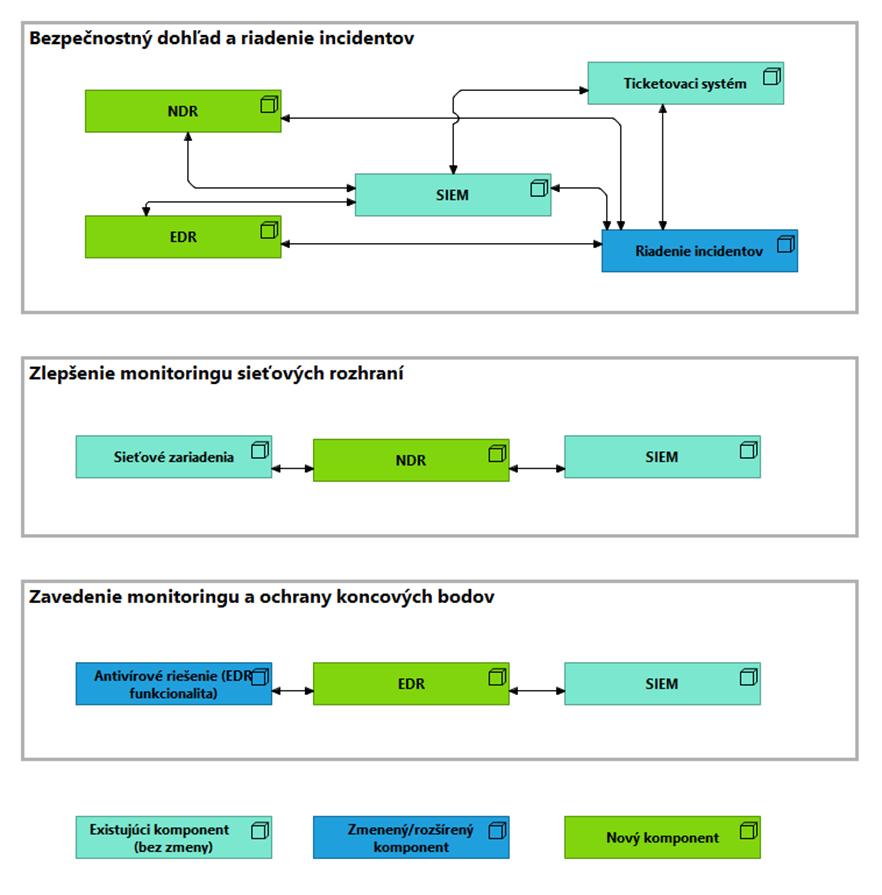

Riešenie sa skladá z troch modulov, ktoré budú riešene paralelne.

| Bezpečnostný dohľad a riadenie incidentov | Bezpečnostný monitoring, analýza a detekcia KBI

Analýza prístupových infraštruktúr

Evidencia a riadenie KBI

|

| Zlepšenie monitoringu sieťových rozhraní | Monitoring sieťových a mailových rozhraní

|

| Zavedenie monitoringu a ochrany koncových bodov | Monitoring a ochrana koncových bodov:

|

Novo-pridané komponenty NDR a EDR budú integrované s existujúcimi SIEM servermi v Datacentre. Ich monitoring, manažment a riadenie budú prevádzkované bezpečnostnými expertami z centra SOC a požaduje sa aj automatické zasielanie reportov pre CISO prípadne manažment Datacentra.

Udalosti (aj incidenty) budú automaticky preposielané do existujúceho SIEM riešenia a následne do existujúceho ticketovacieho systému.

NDR a EDR systémy budú nesaditeľné nielen na interné systémy Datacentra, ale aj napr. systémy, ktoré Datacentrum spravuje prípadne systémy RPC.

Biznis vrstva

Nové biznis funkcie

- Predchádzanie výpadkom a finančným stratám – Implementáciou pokročilého bezpečnostného riešenia sa minimalizuje riziko kybernetických útokov, ktoré by mohli spôsobiť neplánované odstávky IT infraštruktúry, narušenie služieb alebo únik citlivých údajov.

- Zvýšená reputácia a dôvera klientov a partnerov – Organizácie, ktoré preukazujú vysokú úroveň kybernetickej bezpečnosti, získavajú konkurenčnú výhodu a posilňujú svoju pozíciu na trhu. Zákazníci a partneri uprednostňujú spoluprácu s firmami, ktoré majú implementované robustné bezpečnostné opatrenia.

- Zvýšenie efektivity IT a bezpečnostných tímov – Vďaka automatizovanému monitorovaniu a rýchlej identifikácii hrozieb sa bezpečnostné tímy môžu sústrediť na riešenie kritických incidentov a strategické úlohy namiesto rutinného monitorovania a manuálnych zásahov.

- Zabezpečenie kontinuity prevádzky a ochrana kritických IT služieb – Nasadením pokročilých bezpečnostných opatrení sa eliminuje riziko neplánovaných prerušení prevádzky, čím sa zabezpečí stabilita poskytovaných služieb a ochrana kľúčových IT systémov.

- Plnenie legislatívnych požiadaviek a eliminácia sankcií – Organizácia bude v súlade s platnými regulačnými rámcami, ako sú NIS2, GDPR, zákon o kybernetickej bezpečnosti a ISO 27001, čím sa predíde právnym dôsledkom, reputačným škodám a finančným sankciám.

- Zníženie prevádzkových nákladov na bezpečnostné incidenty – Proaktívna detekcia a odozva na kybernetické útoky výrazne znižuje náklady spojené s vyšetrovaním, obnovou dát, právnymi procesmi a kompenzáciami zákazníkov v prípade úniku údajov.

- Zabezpečenie dôverných a citlivých informácií – Organizácia môže efektívne chrániť duševné vlastníctvo, obchodné tajomstvá, finančné údaje a osobné informácie zamestnancov či zákazníkov pred neoprávneným prístupom a krádežou.

- Posilnenie zodpovednosti a transparentnosti v rámci organizácie – Vďaka centralizovanému monitorovaniu a logovaniu aktivít sa zvýši zodpovednosť zamestnancov za bezpečnostné postupy, čím sa minimalizuje riziko interných bezpečnostných incidentov.

Rozšírené biznis funkcie

- Efektívne riadenie kybernetických rizík – Organizácia získa robustný systém na hodnotenie a minimalizáciu bezpečnostných rizík, čo umožní lepšie rozhodovanie v oblasti bezpečnostných investícií a plánovania.

- Forenzná analýza a auditná pripravenosť – Implementované riešenia umožnia dôkladnú analýzu incidentov, vytváranie detailných záznamov a reportov pre interné audity, regulačné orgány a manažment.

- Integrácia s existujúcimi IT a bezpečnostnými systémami – Bezpečnostné riešenia budú plne kompatibilné so súčasnou IT infraštruktúrou, čo zabezpečí plynulý chod organizácie bez potreby veľkých úprav existujúcich systémov.

- Zlepšená segmentácia siete a prevencia laterálneho pohybu útočníkov – Implementáciou bezpečnostných opatrení sa obmedzí možnosť šírenia útokov v rámci internej infraštruktúry, čím sa zvýši ochrana pred rozsiahlymi bezpečnostnými kompromitáciami.

- Pripravenosť na budúce legislatívne zmeny – S rastúcimi požiadavkami na kybernetickú bezpečnosť bude organizácia v predstihu pripravená na nové regulačné rámce a štandardy.

- Zabezpečenie dôkazového materiálu pre právne a interné vyšetrovania – Systém poskytne detailnú historickú evidenciu bezpečnostných incidentov a podozrivých aktivít, čo pomôže pri právnych sporoch alebo interných vyšetrovaniach.

- Škálovateľnosť riešenia a dlhodobá udržateľnosť bezpečnostnej infraštruktúry – On-premise bezpečnostné systémy umožňujú rozšírenie kapacít podľa potreby organizácie bez závislosti na externých cloudových poskytovateľoch.

- Podpora strategického rastu organizácie – Zvýšená kybernetická bezpečnosť umožní organizácii bezpečne expandovať na nové trhy, spolupracovať s väčšími partnermi a uchádzať sa o verejné a súkromné kontrakty, kde sú bezpečnostné normy kritickým faktorom.

Prehľad koncových služieb – budúci stav:

Predmetom projektu nie je dodanie koncových služieb.

Jazyková podpora a lokalizácia

Implementované softvérové riešenia vzhľadom na to, že ide o tzv. krabicový softvér, budú akceptované v slovenskej, českej alebo v anglickej verzii vzhľadom na to, že ide o interné systémy DataCentra. Príručky a návody k dodanému HW a SW musia byť dostupné minimálne v anglickom jazyku. Projektová dokumentácia a manažérske výstupy budú vyhotovované v slovenskom jazyku.

Aplikačná vrstva

Rozsah informačných systémov – AS IS

Projektom nie sú rozvíjané konkrétne ISVS. Predmetom projektu je podpora prevádzky ISVS prostredníctvom zvýšenia úrovne ich kybernetickej bezpečnosti (tzn. dostupnosti, dôvernosti a integrity spracúvaných informácií).

Rozsah informačných systémov – TO BE

Informačné systémy v správe DataCentra týmto projektom nebudú menené. V rámci projektu budú implementované technológie, ktoré poskytujú ochranu pred kybernetickými bezpečnostnými incidentmi.

Využívanie nadrezortných a spoločných ISVS – AS IS

Projektom sa budú implementovať bezpečnostné riešenia. Zámerom projektu nie je budovať alebo integrovať agendový alebo iný nadrezortný a spoločný informačný systém verejnej správy.

Prehľad plánovaných integrácií ISVS na nadrezortné ISVS – spoločné moduly podľa zákona č. 305/2013 e-Governmente – TO BE

Predmetom projektu je posilnenie kybernetickej bezpečnosti. Projekt zahŕňa implementáciu bezpečnostných nástrojov, budovanie alebo integrácia agendových alebo iných nadrezortných a spoločných informačných systémov verejnej správy nie je predmetom projektu.

Prehľad plánovaného využívania iných ISVS (integrácie) – TO BE

Predmetom projektu je posilnenie kybernetickej bezpečnosti. Projekt zahŕňa implementáciu bezpečnostných nástrojov, budovanie alebo integrácia agendových alebo iných nadrezortných a spoločných informačných systémov verejnej správy nie je predmetom projektu.

Aplikačné služby pre realizáciu koncových služieb – TO BE

Predmetom projektu nie je vytváranie koncových služieb a ani s tým súvisiacich aplikačných služieb.

Aplikačné služby na integráciu – TO BE

Realizácia projektu nezahŕňa žiadne služby určené na integráciu v rámci TO BE stavu.

Poskytovanie údajov z ISVS do IS CSRÚ – TO BE

Projekt nespracúva údaje pre IS CSRÚ.

Konzumovanie údajov z IS CSRU – TO BE

Projektom v TO BE stave nebudú spracúvané údaje z IS CSRU.

Dátová vrstva

Údaje v správe organizácie

Zbierané budú bezpečnostné udalosti zo sieťových rozhraní a koncových bodov tak, aby bola dosahovaná požadovaná viditeľnosť do infraštruktúry. Tieto údaje sú zároveň chránené podľa GDPR. Predložený projekt nemá priamy súvis so spracúvaním údajov v správe organizácie. Tieto údaje nespracúva, neanalyzuje ani neposkytuje iným organizáciám - okrem prípadov Podľa zákona č. 69/2018 Z. z. o kybernetickej bezpečnosti – kedy je povinnosťou subjektov verejnej správy hlásiť kybernetické bezpečnostné incidenty Národnému bezpečnostnému úradu (NBÚ), ktorý je ústredným orgánom štátnej správy pre kybernetickú bezpečnosť. Konkrétne sa jedná o nasledujúce subjekty:

- Národný bezpečnostný úrad (NBÚ) – ak ide o kybernetický bezpečnostný incident podľa zákona o kybernetickej bezpečnosti.

- Úrad podpredsedu vlády SR pre investície a informatizáciu (resp. jeho nástupnícke inštitúcie, ak sú relevantné) – ak incident súvisí s informačnými systémami verejnej správy.

- CERT.SK (GovCERT SK) – vládna jednotka pre riešenie počítačových incidentov, ktorá patrí pod NBÚ.

- Ministerstvo financií SR – ak to vyžadujú interné smernice alebo bezpečnostné politiky rezortu.

Predkladaný projekt podporuje ochranu spracúvaných údajov v zmysle tzv. C, I, A (Dôvernosť, Integrita, Dostupnosť)

Dátový rozsah projektu - Prehľad objektov evidencie - TO BE

Súčasťou projektu je zber a vyhodnocovanie bezpečnostných udalostí (logov), ich analýza a následná archivácia. Zbierané budú bezpečnostné udalosti z vybraných informačných systémov a infraštruktúrnych prvkov tak, aby bola dosahovaná požadovaná viditeľnosť do infraštruktúry.

Tieto údaje nebudú ďalej poskytované tretím stranám ani zverejňované – okrem prípadov Podľa zákona č. 69/2018 Z. z. o kybernetickej bezpečnosti – kedy je povinnosťou subjektov verejnej správy hlásiť kybernetické bezpečnostné incidenty Národnému bezpečnostnému úradu (NBÚ), ktorý je ústredným orgánom štátnej správy pre kybernetickú bezpečnosť. Konkrétne sa jedná o nasledujúce subjekty:

- Národný bezpečnostný úrad (NBÚ) – ak ide o kybernetický bezpečnostný incident podľa zákona o kybernetickej bezpečnosti.

- Úrad podpredsedu vlády SR pre investície a informatizáciu (resp. jeho nástupnícke inštitúcie, ak sú relevantné) – ak incident súvisí s informačnými systémami verejnej správy.

- CERT.SK (GovCERT SK) – vládna jednotka pre riešenie počítačových incidentov, ktorá patrí pod NBÚ.

- Ministerstvo financií SR – ak to vyžadujú interné smernice alebo bezpečnostné politiky rezortu.

Referenčné údaje

Navrhované riešenie nebude poskytovať žiadne referenčné údaje vzhľadom na povahu údajov, s ktorými systémy budú pracovať.

Kvalita a čistenie údajov

Projekt nerieši kvalitu a čistenie údajov. Implementované bezpečnostné nástroje automatizovaným spôsobom zbierajú, parsujú a ďalej vyhodnocujú bezpečnostné udalosti (logy), ktoré majú štandardizované formáty.

Otvorené údaje

Vzhľadom na charakter projektu sa nebudú poskytovať žiadne otvorené údaje.

Analytické údaje

Vzhľadom na charakter projektu sa nebudú poskytovať žiadne analytické údaje, pokiaľ to nebude potrebné pre vyšetrovanie KBI, napr. akreditovanú jednotku CSIRT, Národné centrum kybernetickej bezpečnosti alebo orgány činné v trestnom konaní.

Moje údaje

Vzhľadom na charakter projektu sa nebudú poskytovať žiadne moje údaje.

Technologická vrstva

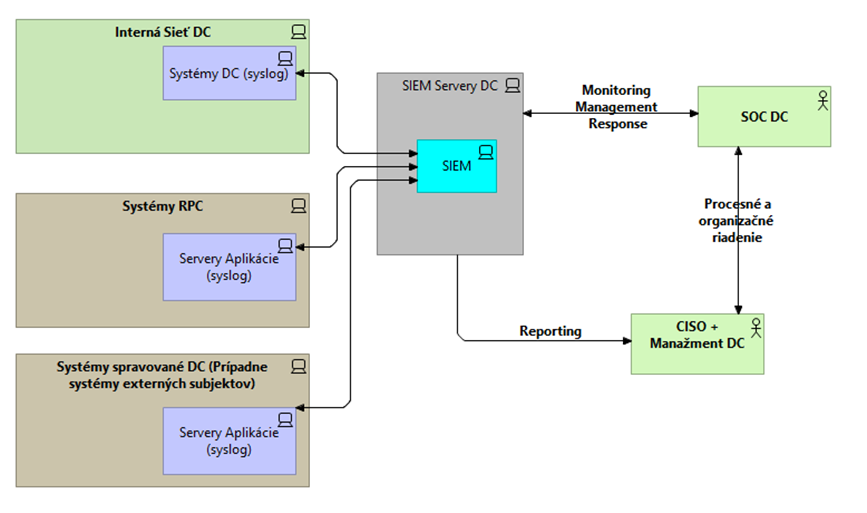

Prehľad technologického stavu - AS IS

Existujúce SIEM servery v Datacentre zbierajú udalosti len so syslogov alebo proprietárnych konektorov zo serverov a sieťových zariadení. Ich monitoring, manažment a riadenie sú prevádzkované bezpečnostnými expertami z centra SOC.

Udalosti (aj incidenty) sú automaticky preposielané do SIEM riešenia a následne do existujúceho ticketovacieho systému.

Požiadavky na výkonnostné parametre, kapacitné požiadavky – TO BE

| Parameter | Jednotky | Predpokladaná hodnota | Poznámka |

| Počet pracovných staníc a serverov | Počet | 800 | |

| Počet sieťových sond | Počet | 10 | Sondy budú realizované vo virtuálnom prostredí |

| Očakávaný objem spracovaných dát (data ingest) | GB/deň | 500 | Kapacita bude vytvorená interne |

| Objem očakávanej monitorovanej sieťovej prevádzky vo vnútri organizácie | Gbps | 2 | |

| Retencia logov | Deň | 180 | |

| Sandbox | Počet | 1 | Hardvérový prostriedok |

Návrh riešenia technologickej architektúry

EDR a NDR komponenty budú prevádzkované na existujúcej infraštruktúre, ktorá je určená na prevádzkovanie bezpečnostných technológií. Jedná sa o separátny virtualizovaný cluster a separátny storage.

Po implementácii - novo-pridané komponenty NDR a EDR budú integrované s existujúcimi SIEM servermi v DataCentre. Ich monitoring, manažment a riadenie budú prevádzkované bezpečnostnými expertami z centra SOC a požaduje sa aj automatické zasielanie reportov pre CISO prípadne manažment DataCentra.

Udalosti (aj incidenty) budú automaticky preposielané do existujúceho SIEM riešenia a následne do existujúceho ticketovacieho systému.

NDR a EDR systémy budú nesaditeľné nielen na interné systémy Datacentra, ale aj napr. systémy, ktoré Datacentrum spravuje prípadne systémy RPC.

Využívanie služieb z katalógu služieb vládneho cloudu

Predkladaný projekt nebude využívať služby z katalógu služieb vládneho cloudu.

Z povahy projektu je best practice prevádzkovať bezpečnostné IT riešenia na oddelenej infraštruktúre od infraštruktúry, na ktorej sú prevádzkované samotné informačné systémy.

Bezpečnostná architektúra

Implementácia bezpečnostných nástrojov sa bude riadiť internými predpismi rezortu, ktoré vyplývajú z vyhlášky NBÚ č. 362/2018 Z. z. ktorou sa ustanovuje obsah bezpečnostných opatrení, obsah a štruktúra bezpečnostnej dokumentácie a rozsah všeobecných bezpečnostných opatrení v znení neskorších predpisov. Pôjde najmä o opatrenia v oblasti sieťovej a komunikačnej bezpečnosti, riadenia prístupov či o postupy týkajúce sa riadenia vzťahov s tretími stranami (dodávateľov).

Riešenie incidentov – SLA parametre

Označenie naliehavosti incidentu:

| Označenie naliehavosti incidentu | Závažnosť incidentu | Popis naliehavosti incidentu |

| A | Kritická | Kritické chyby, ktoré spôsobia úplné zlyhanie systému ako celku a nie je možné používať ani jednu jeho časť, nie je možné poskytnúť požadovaný výstup z IS. |

| B | Vysoká | Chyby a nedostatky, ktoré zapríčinia čiastočné zlyhanie systému a neumožňuje používať časť systému. |

| C | Stredná | Chyby a nedostatky, ktoré spôsobia čiastočné obmedzenia používania systému. |

| D | Nízka | Kozmetické a drobné chyby. |

možný dopad:

| Označenie závažnosti incidentu |

Dopad | Popis dopadu |

| 1 | katastrofický | katastrofický dopad, priamy finančný dopad alebo strata dát, |

| 2 | značný | značný dopad alebo strata dát |

| 3 | malý | malý dopad alebo strata dát |

Výpočet priority incidentu je kombináciou dopadu a naliehavosti v súlade s best practices ITIL V3 uvedený v nasledovnej matici:

| Matica priority incidentov | Dopad | |||

| Katastrofický - 1 | Značný - 2 | Malý - 3 | ||

| Naliehavosť | Kritická - A | 1 | 2 | 3 |

| Vysoká - B | 2 | 3 | 3 | |

| Stredná - C | 2 | 3 | 4 | |

| Nízka - D | 3 | 4 | 4 | |

Vyžadované reakčné doby:

| Označenie priority incidentu | Reakčná doba(1) od nahlásenia incidentu po začiatok riešenia incidentu | Doba konečného vyriešenia incidentu od nahlásenia incidentu (DKVI) (2) | Spoľahlivosť (3) (počet incidentov za mesiac) |

| 1 | 0,5 hod. | 4 hodín | 1 |

| 2 | 1 hod. | 12 hodín | 2 |

| 3 | 1 hod. | 24 hodín | 10 |

| 4 | 1 hod. | Vyriešené a nasadené v rámci plánovaných releasov | |