I-02 Projektový zámer (projektovy_zamer)

![]()

PROJEKTOVÝ ZÁMER

Vzor pre manažérsky výstup I-02

podľa vyhlášky MIRRI č. 401/2023 Z. z.

| Povinná osoba | Ministerstvo cestovného ruchu a športu Slovenskej republiky |

| Názov projektu | Zvýšenie úrovne kybernetickej bezpečnosti Ministerstva cestovného ruchu a športu SR |

| Zodpovedná osoba za projekt | Mgr. Tomáš Mésároš |

| Realizátor projektu | Ministerstvo cestovného ruchu a športu Slovenskej republiky |

| Vlastník projektu | Ministerstvo cestovného ruchu a športu Slovenskej republiky Schvaľovanie dokumentu |

| Položka | Meno a priezvisko | Organizácia | Pracovná pozícia | Dátum | Podpis |

| Vypracoval | Ing. Jozef Tomeček | Ministerstvo cestovného ruchu a športu SR | riaditeľ odboru | 30.12.2024 |

1. História DOKUMENTU

| Verzia | Dátum | Zmeny | Meno |

| 0.1 | 20.12.2024 | Pracovný návrh | |

| 0.5 | 30.12.2024 | Pracovný návrh | |

| 1.0 | 27.01.2025 | Zapracované pripomienky | |

| 2.0 | 26.02.2025 | Aktualizácia a úpravy na základe pripomienok |

2. ÚČEL DOKUMENTU, SKRATKY (KONVENCIE) A DEFINÍCIE

V súlade s vyhláškou Ministerstva investícií, regionálneho rozvoja a informatizácie Slovenskej republiky č. 401/2023 Z. z. o riadení projektov a zmenových požiadaviek v prevádzke informačných technológií verejnej správy (ďalej len „vyhláška MIRRI SR č. 401/2023 Z. z. o riadení projektov“), je dokument I-02 Projektový zámer určený na rozpracovanie detailných informácií k projektu „Zvýšenie úrovne kybernetickej bezpečnosti Ministerstva cestovného ruchu a športu SR” (ďalej len “projekt”), aby bolo možné rozhodnúť o pokračovaní prípravy projektu, pláne realizácie, alokovaní rozpočtu a ľudských zdrojov.

Účelom predkladaného dokumentu je v rámci iniciačnej fázy projektu súhrnne popísať hlavné informácie o navrhovanom projekte so zameraním na technický návrh riešenia.

Projekt bude implementovať Ministerstvo cestovného ruchu a športu Slovenskej republiky (ďalej ako „MinCRS SR“ ), ktoré bude zároveň prijímateľom finančného plnenia z vyhlásenej výzvy „Zvýšenie úrovne kybernetickej a informačnej bezpečnosti “ v rámci Programu Slovensko 2021 - 2027 (ďalej len „PSK“), z ktorého má byť Projekt financovaný.

2.1Použité skratky a pojmy

| SKRATKA/POJEM | POPIS |

| 2FA | Dvojfaktorová autentizácia |

| AP NKIVS | Akčný plán Národnej koncepcie informatizácie verejnej správy 2021 |

| BCM | Riadenie kontinuity prevádzky |

| BCR | Pomer prínosov a nákladov z pohľadu návratnosti |

| CBA | Analýza nákladov a prínosov |

| EDR | Endpoint Detection and Response |

| FO | Fyzická osoba |

| FTE | Ekvivalent plného pracovného úväzku |

| IB | informačná bezpečnosť |

| IS | informačný systém |

| ISVS | Informačný systém verejnej správy |

| IT | Informačná technológia |

| ITVS | Informačné technológie verejnej správy |

| KB | Kybernetická bezpečnosť |

| KBI | Kybernetický bezpečnostný incident |

| MCA | Multikriteriálna analýza |

| MIRRI SR | Ministerstvo investícií, regionálneho rozvoja a informatizácie Slovenskej republiky |

| MinCRS SR | Ministerstvo cestovného ruchu a športu Slovenskej republiky |

| NAC | Network Access Control |

| NASES | Národná agentúra pre sieťové a elektronické služby |

| NBÚ | Národný bezpečnostný úrad |

| NDR | Network Detection and Response |

| NKIVS | Národná koncepcia informatizácie verejnej správy |

| NKKB | Národná koncepcia kybernetickej bezpečnosti |

| OVM | Orgán verejnej moci |

| OT | Operačné technológie (Operational technology) |

| PID | Projektový iniciálny dokument |

| PM | Projektový manažér |

| PO | Právnická osoba |

| PZS | Prevádzkovateľ základnej služby |

| RVP | Riadiaci výbor projektu |

| SAN | Storage area network |

| SIEM | Systém pre management bezpečnostních informací a událostí (Security Information and Event Management) |

| SOAR | Proces orchestrácie, automatizácie a odozvy zabezpečenia (Security orchestration, automation and response) |

| SOC | Bezpečnostné Dohľadové Centrum (Security Operations Center) |

| SR | Slovenská republika |

| TCO | Total cost of ownership |

| TP | Technické prostriedky |

| TTP | Techniky, taktiky a procedúry |

| VISKB | Vládny informačný systém kybernetickej bezpečnosti |

| VJ CSIRT | Vládna jednotka CSIRT (Computer Security Incident Response Team Slovakia, niekedy označovaná aj skratkou CSIRT.SK) |

| VM | Manažment zraniteľností (Vulnerability management) |

| VO | Verejné obstarávanie |

| XDR | Extended detection and response |

| ZoBK | Zákon o kybernetickej bezpečnosti |

| ŽoNFTP | Žiadosť o nenávratný finančný príspevok |

Tabuľka 1 Zoznam použitý skratiek a pojmov

2.2 Konvencie pre typy požiadaviek (príklady)

Funkcionálne (používateľské) požiadavky majú nasledovnú konvenciu:

RFxx

- R – označenie požiadavky

- U – užívateľská požiadavka

- xx – číslo požiadavky

Nefunkčné (kvalitatívne, výkonové - Non Functional Requirements - NFR) požiadavky majú nasledovnú konvenciu:

RNFxx

- R – označenie požiadavky

- N – nefunkčná požiadavka (RNF)

- xx – číslo požiadavky

3. DEFINOVANIE PROJEKTU

3.1 Manažérske zhrnutie

Implementáciou predmetu projektu prispeje k naplneniu Prioritnej osi 4 Národnej koncepcie informatizácie verejnej správy (ďalej aj „NKIVS“) – Kybernetická a informačná bezpečnosť, konkrétne prispeje k naplneniu strategického cieľa NKIVS 4.1 Zvýšenie schopnosti včasnej identifikácie kybernetických incidentov vo verejnej správe, ktorého naplnenie je kľúčové pre bezpečné a efektívne fungovanie digitálnej verejnej správy. Realizácia opatrení umožní minimalizovať výskyt bezpečnostných incidentov a potenciálne škody tým, že zabezpečí efektívne monitorovanie, detekciu a reakciu na kybernetické hrozby. Vďaka tomu sa posilní odolnosť IT infraštruktúry a ochrana kritických dátových a informačných systémov. Zároveň dôjde k zvýšeniu celkovej úrovne ekosystému kybernetickej a informačnej bezpečnosti MinCRS SR, ktorá priamo ovplyvní celkovú úroveň kybernetickej a informačnej bezpečnosti verejnej správy.

Predmet projektu:

Predmetom projektu je zavedenie nástrojov kybernetickej a informačnej bezpečnosti na Ministerstve cestovného ruchu a športu SR. Kybernetická bezpečnosť je z pohľadu architektúry prierezovou oblasťou a teda realizuje sa skrz všetky vrstvy architektúry. Toto novovzniknuté ministerstvo, ktoré iba zakladá infraštruktúru a základné aplikačné celky, považuje za nutné spísanie základných bezpečnostných štandardov a nasadenie úvodných bezpečnostných technológií pri vzniku aplikačných celkov a zavádzaní interných procesov a smerníc. Z pohľadu infraštruktúry je ideálne budovať bezpečnostné princípy na začiatku, čo zásadne znižuje náklady na dodatočné prispôsobovanie aplikácií moderným požiadavkám.

Predmetom projektu v súlade s hodnotiacim kritériami výzvy je zabezpečenie základných činností v oblasti kybernetickej a informačnej bezpečnosti v organizácii žiadateľa a zabezpečenie vybraných činností zameraných na prevenciu pred kybernetickými bezpečnostnými incidentmi v organizácii žiadateľa konkrétne:

- Kryptografické nástroje na ochranu a distribúciu šifrovacích kľúčov pre technické zamedzenie neautorizovanému prístupu k dátam

- SIEM a Threat Intelligence nástroj pre centrálnu evidenciu logov z informačných systémov a následné vyhodnocovanie podozrivých alebo potenciálne nebezpečných aktivít, platforma pre sumarizáciu a zhodnotenie Attack Surface, Risk Management, Exposure Management, obohatenie informácií z externého ako aj interného prostredia prostredníctvom Vulnerability management, Cloud Posture a nástrojov pre kontinuálne testovanie bezpečnosti webových aplikácií ako aj monitoring externého prostredia prostredníctvom Threat Intelligence a Platformy pre IoC management

- Incident response, remediation a audit služba s proaktívnou ochranou proti Ransomware nezávislou od AV riešenia

- Web Aplikačný Firewall s DDoS ochranou webových aplikácií

- Bezpečnostný projekt pre zmapovanie prostredia, zavedenie procesov a politík podľa Zákona 69/2018 (Kybernetická bezpečnosť, 95/2019 (IT verejnej správy), 18/2018 (GDPR), Školiace materialy pre MKB, riadenie kontinuity (BCP, BIA, DRP), vulenrability a incident management a pridružené procesy podľa ITIL/ITSM, klasifikácia informácií, bezpečnosť koncových prvkov, a služby bezpečnostného architekta počas implementácie projektu. Vypracovanie bezpečnostného projektu ISVS, podľa prílohy č. 3 vyhlášky UPVII č. 179/2020 Z. z.

Pri realizácií projektu nebudú realizované aktivity, ktoré súvisia s:

- vybudovaním jednotky na reakciu na kybernetické bezpečnostné incidenty (jednotka CSIRT),

- analytické nástroje na pokročilú malvérovú analýzu, forenznú analýzu a budovanie forenzných laboratórií,

- školeniami pre zamestnancov za účelom zvýšenia ich povedomia v oblasti kybernetickej a informačnej bezpečnosti,

- realizáciou stavebných úprav a prác.

Cieľová skupina:

Realizácia projektu bude mať priamy dopad na všetky organizačné útvary MinCRS SR so sekundárnou perspektívou aj na právnické osoby v pôsobnosti MinCRS SR, pričom platí:

- Zamestnanci

Prijatie bezpečnostných opatrení zabezpečí všetkým zamestnancom bezpečnejší prístup k sieti a informačným systémom a dátam, zníži sa riziko úniku dát a vzniku kybernetických bezpečnostných incidentov, ktoré spôsobujú nedostupnosť a nefunkčnosti IT.

- Správcovia informačných technológií

Odborní zamestnanci zaoberajúci sa správou IT budú priamo profitovať z implementácie nových bezpečnostných opatrení, nástrojov na riadenie kybernetických bezpečnostných incidentov, log manažmentu. Zároveň im posilnená infraštruktúra a nástroje na detekciu zraniteľností, zvýšenie bezpečnosti prístupov a sieťový firewall umožnia efektívnejšie riadiť a udržiavať bezpečnosť sietí a informačných systémov.

- Vedenie MinCRS SR a vedúci zamestnanci

Získajú prehľad o kybernetických bezpečnostných incidentoch a stave kybernetickej a informačnej bezpečnosti prostredníctvom reportov z monitorovacích nástrojov, čo im umožní prijímať lepšie strategické rozhodnutia na základe rizikových faktorov.

- Externí audítori a regulačné orgány

Projekt zlepší súlad so všeobecne záväznými právnymi predpismi a regulačnými požiadavkami, čo bude prínosné pri auditoch a kontrolách. Výsledkom auditu bude overené dodržiavanie väčšieho počtu bezpečnostných štandardov a ustanovení všeobecne záväzných právnych predpisov alebo právnych aktov EÚ a bude preukázané odstránenie niektorých nesúladov a zvýšenie počtu súladov, čím sa dosiahne vyššia percentuálne miera dodržiavania príslušných povinností z oblasti kybernetickej a informačnej bezpečnosti.

Finančné a časové ukazovatele projektu:

Potrebné finančné prostriedky pre realizáciu projekt budú pokryté z vyhlásenej výzvy zo dňa 24.05.2024 kód: PSK-MIRRI-616-2024-DV-EFRR, názov: „Zvýšenie úrovne kybernetickej a informačnej bezpečnosti“, priorita: 1P1 Veda, výskum a inovácie, špecifický cieľ: RSO 1.2 Využívanie prínosov digitalizácie pre občanov, podniky, výskumné organizácie a orgány verejnej správy, opatrenie: 1.2.1 Podpora v oblasti informatizácie a digitálnej transformácie (Oblasť B. Kybernetická a informačná bezpečnosť) ktorá je financovaná z prostriedkov mechanizmu Program Slovensko 2021 - 2027, ktorej vyhlasovateľ je Ministerstvo investícií, regionálneho rozvoja a informatizácie Slovenskej republiky. Projektová dokumentácia spĺňa obsahové a formálne náležitosti, ktoré sú v súlade s požiadavkami prílohy č. 8 Výzvy „Minimálne náležitosti manažérskych produktov“.

| Názov projektu | Zvýšenie úrovne kybernetickej a informačnej bezpečnosti Ministerstva cestovného ruchu a športu SR |

| Interná skratka projektu | ZUKIBMCRS |

| Realizátor a vlastník projektu | Ministerstvo cestovného ruchu a športu Slovenskej republiky |

| ID MetaIS | projekt_3223 |

| Dátum začatia realizačnej fáz | 04/2025 |

| Dátum ukončenia dokončovacej fázy | 11/2025 |

| Plánovaný rozpočet projektu | 2 762 519 EUR vrátane DPH |

| Zdroj financovania | Program Slovensko 2021 – 2027 (SK – EFRR/KF/FST/ESF+) |

| Kód výzvy | PSK-MIRRI-616-2024-DV-EFRR |

| Miesto realizácie | Slovenská republika |

Tabuľka 2 Sumarizácia projektových údajov

3.2 Motivácia a rozsah projektu

MinCRS SR ako správca ITVS a prevádzkovateľ základnej služby je povinný zabezpečiť požadovanú úroveň kybernetickej bezpečnosti informačných systémov naviazaných na poskytovanie základnej služby a celej infraštruktúry IT MinCRS SR v súlade platnými všeobecne záväznými právnymi predpismi pre túto oblasť a zabezpečiť ochranu spracúvaných informácií voči kybernetickým hrozbám v súlade s povinnosťami vyplývajúcimi z ustanovení zákona č. 69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov v znení neskorších predpisov (ďalej len „zákon č. 69/2018 Z. z.“).

V požiadavke na realizáciu projektu boli zohľadnené plánované aktivity implementácie IS systémov v rezorte MinCRS ako aj právnické osoby v pôsobnosti MinCRS SR.

Súčasné bezpečnostné mechanizmy v oblasti monitoringu a hodnotenia zraniteľnosti implementované v MinCRS SR tvoria základ, ktorý si vyžaduje ďalší rozvoj pre zaistenie primeranej ochrany spracúvaných informácií voči kybernetickým hrozbám a zároveň zabezpečenie súladu s povinnosťami vyplývajúcimi z ustanovení zákona č. 69/2018 Z. z.

Okrem požiadaviek vyplývajúcich zo všeobecne záväzných právnych predpisov je nevyhnutné brať do úvahy aj prípadnú negatívnu publicitu a poškodzovanie reputácie a dobrého mena MinCRS SR, ktorá môže byť spôsobená aj nedostatočnou schopnosťou včasnej detekcie možného kybernetického útoku z dôvodu chýbajúcich analytických nástrojov a nedostatku kvalitných zdrojov bezpečnostne relevantných záznamov.

Danými nástrojmi spolu s existujúcim riešením dokážeme zabezpečiť súlad zo zákonom č. 69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov (ďalej len „ZoKB“), ako aj konzistenciu odporúčaní podľa CIS framework v nasledujúcich oblastiach:

- (CIS Control 1) Inventarizácia zariadení pristupujúcich k aplikáciám a dátam

- (CIS Control 2) Kontrola zariadení pristupujúcich k dátam a aplikáciám na vyžadované bezpečnostné štandardy a izoláciu dát

- (CIS Control 3) Ochrana dát pred neautorizovaným prístupom ako aj pred odcudzením a zneužitím dát

- (CIS Control 4) Zabezpečenie nasadenia konzistentných bezpečnostných politík pre prístup k aplikáciám a dátam

- (CIS Control 5) Evidencia účtov, auditné logy a správa oprávnení a to v rátane Cloud prostredia

- (CIS Control 6) Kontrola prístupov do prostredia, k aplikáciám a k dátam

- (CIS Control 7) Kontinuálna správa zraniteľností na všetkých prvkoch infraštruktúry v rátane pracovných staníc

- (CIS Control 8) Archivácia a vyhodnocovanie auditných logov

- (CIS Control 9) Správa internetových prístupov a sprístupneného obsahu, ochrana Email komunikácie

- (CIS Control 10) Ochrana proti škodlivým kódom na všetkých vrstvách

- (CIS Control 11) Ochranu záloh pred neautorizovanou obnovou

- (CIS Control 12) Správa sieťovej infraštruktúry

- (CIS Control 13) Dohľadová úroveň bezpečnosti sieťových zariadení a toku dát

- (CIS Control 15) Zabezpečenie aplikácií a dát v externom prostredí

- (CIS Control 16) Bezpečnosť aplikácií

- (CIS Control 17) Schopnosť detegovať a reagovať na bezpečnostné incidenty

- (CIS Control 18) Penetračné testovanie po technickej stránke.

Odvolávka na CIS framework je z dôvodu, že prevažná väčšina bezpečnostných nástrojov má integrované minimálne CIS normy vo svojich politikách a pravidlách pre vyhodnocovanie zhody s požadovanými nastaveniami, ktoré sú v súlade s platnou legislatívnou úpravou:

- Zákon č. 69/2018 Z.z . o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov

- Zákon č. 287/2021 Z. z. Zákon, ktorým sa mení a dopĺňa zákon č. 69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov v znení neskorších predpisov a ktorým sa menia a dopĺňajú niektoré zákony

- Zákon č. 95/2019 Z.z . informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov

- Vyhláška NBÚ č. 362/2018 Z.z . ktorou sa ustanovuje obsah bezpečnostných opatrení, obsah a štruktúra bezpečnostnej dokumentácie a rozsah všeobecných bezpečnostných opatrení

- Vyhláška ÚPVII č. 179/2020 Z. z. ktorou sa ustanovuje spôsob kategorizácie a obsah bezpečnostných opatrení informačných technológií verejnej správy

- vyhlášky NBÚ č. 165/2018 Z. z. ktorou sa určujú identifikačné kritériá pre jednotlivé kategórie závažných kybernetických bezpečnostných incidentov a podrobnosti hlásenia kybernetických bezpečnostných incidentov,

- vyhlášky NBÚ č. 166/2018 Z. z. o podrobnostiach o technickom, technologickom a personálnom vybavení jednotky pre riešenie kybernetických bezpečnostných incidentov,

- zákona č. 95/2019 Z. z. o informačných technológiách vo verejnej správe a o doplnení niektorých zákonov,

- zákona č. 45/2011 Z. z. o kritickej infraštruktúre,

- zákona č. 18/2018 Z. z. o ochrane osobných údajov v znení neskorších predpisov (GDPR),

- zákona č. 272/2016 Z. z. o dôveryhodných službách pre elektronické transakcie na vnútornom trhu a o zmene a doplnení niektorých zákonov (zákon o dôveryhodných službách),

- Zákon č. 56/2018 Z.z . o posudzovaní zhody výrobku, sprístupňovaní určeného výrobku na trhu a o zmene a doplnení niektorých zákonov

- ISO/IEC 17024:2012 Posudzovanie zhody Všeobecné požiadavky na orgány vykonávajúce certifikáciu osôb

- ISO/IEC 17000:2020 Posudzovanie zhody Slovník a všeobecné zásady

- ISO/IEC 27000 „Informačné technológie Bezpečnostné metódy Systémy riadenia informačnej bezpečnosti“,

- Smernice Európskeho parlamentu a Rady (EÚ) 2016/1148 zo 6. júla 2016 o opatreniach na zabezpečenie vysokej spoločnej úrovne bezpečnosti sietí a informačných systémov v Únii,

- nariadenia Európskeho parlamentu a Rady (EÚ) 2019/881 zo 17. apríla 2019 o agentúre ENISA (Agentúra Európskej únie pre kybernetickú bezpečnosť) a o certifikácii kybernetickej bezpečnosti informačných a komunikačných technológií a o zrušení nariadenia (EÚ) č. 526/2013 (akt o kybernetickej bezpečnosti)

- zákona č. 18/2018 Z. z. o ochrane osobných údajov a o doplnení niektorých zákonov,

- smernice Európskeho parlamentu a Rady2002/58/ES z 12. júla 2002, týkajúca sa spracovávania osobných údajov a ochrany súkromia v sektore elektronických komunikácií (smernica o súkromí a elektronických komunikáciách) a jej implementácie v zákone č. 351/2011 Z. z. o elektronických komunikáciách

- nariadenia Európskeho parlamentu a Rady (EÚ) 2016/679 z 27. apríla 2016 o ochrane fyzických osôb pri spracúvaní osobných údajov a o voľnom pohybe takýchto údajov, ktorým sa zrušuje smernica 95/46/ES (všeobecné nariadenie o ochrane údajov)

- nariadenia Európskeho parlamentu a Rady (EÚ) č. 910/2014 z 23. júla 2014 o elektronickej identifikácii a dôveryhodných službách pre elektronické transakcie na vnútornom trhu,

Implementovanie navrhovaných technických opatrení v prostredí MinCRS SR je kľúčové pre zabezpečenie IB a KB a ochranu pred kybernetickými hrozbami pre prevádzkované informačné technológie MinCRS SR. Realizáciou projektu dôjde k zvýšeniu úrovne KB a IB v nasledujúcich oblastiach:

- Rýchlejšia detekcia a reakcia na kybernetické hrozby. Zlepšenie schopnosti identifikácie a reakcie na kybernetické hrozby v reálnom čase. To zahŕňa lepšiu analýzu prevádzkových záznamov, monitorovanie udalostí a upozornení a automatizáciu procesov pre rýchlejšiu identifikáciu a minimalizovanie možného dopadu kybernetických hrozieb a vzniku kybernetického bezpečnostného incidentu.

- Integrácia a efektívne využívanie nových technológii umožní rýchlejšie a presnejšie identifikovať kybernetické hrozby a kybernetické bezpečnostné incidenty a zároveň znížiť manuálne úkony.

- Posilnenie spolupráce medzi organizačnými útvarmi MinCRS SR a zainteresovanými stranami, prevádzky IT a vedenia, aby sa lepšie zdieľali informácie o kybernetických hrozbách, možných dopadoch, prijatých opatreniach a koordinovali sa reakcie na kybernetické bezpečnostné incidenty.

- Pravidelné preskúmavanie a zlepšovanie pracovných postupov a procesov na základe skúseností získaných počas detekcie a riešenia kybernetických bezpečnostných incidentov, implementáciou nástrojov a overovaním znalostného povedomia zamestnancov.

- Pripravenosť na nové technológie, trendy a taktiky kybernetických útokov a prispôsobovať riadenie kybernetickej a informačnej bezpečnosti a prijímanie opatrení v čo najkratšom čase.

- Zabezpečenie, aby činnosti v oblasti KB a IB boli v súlade s platnými všeobecne záväznými právnymi predpismi a regulačnými požiadavkami týkajúcimi sa ochrany údajov a kybernetickej a informačnej bezpečnosti.

Implementáciou projektu informačných technológií v správe MinCRS SR dôjde k vytvoreniu efektívneho a odolného systému na identifikáciu, monitorovanie a riešenie kybernetických hrozieb s cieľom ochrany MinCRS SR pred potenciálnymi kybernetickými útokmi v porovnaní s aktuálnym stavom a výstupom/výsledkom auditu KB.Danými nástrojmi spolu s existujúcim riešením dokážeme zabezpečiť súlad zo zákonom č. 69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov (ďalej len „ZoKB“), ako aj konzistenciu odporúčaní podľa CIS framework v nasledujúcich oblastiach:

3.3 Zainteresované strany/Stakeholderi

- Doplňte KTO (zoznam subjektov/osôb) sa zúčastňuje projektu a akú rolu zastáva

| ID | AKTÉR / STAKEHOLDER | SUBJEKT | ROLA | Informačný systém |

| 1 | Ministerrstvo cestovného ruchu a športu SR | MinCRS SR | Správa a prevádzka informačných systémov verejnej správy naviazaných na poskytovanie základnej služby | |

| 2 | Sekcia IT a riadenia projketov | SITaP MinCRS SR | Administrátor, prevádzka a implementácia systémov | |

| 3 | Manažér kybernetickej bezpečnosti | MKB MinCRS SR | Vlastník procesov | |

| 4 | Národný bezpečnostný úrad SR | NBÚ SR | Hlásenie kybernetických bezpečnostných incidentov | |

| 5 | Certifikovaný audítor KB | Audit opatrení KB | ||

| 6 | Zamestnanec MinCRS SR | Používateľ ITVS a ISVS MinCRS SR a eGovermentu | ||

| 7 | "FO/PO" | Používateľ verejných častí ISVS systémov MinCRS | ||

| 8 | Národné športové centrum | NŠC | Administrácia, prevádzka IS Šport |

Tabuľka 3 Zainteresované strany

3.4 Ciele projektu

Hlavným cieľom projektu je zabezpečenie vyššej úrovne kybernetickej a informačnej bezpečnosti v MinCRS SR, najmä vo zvýšení odolnosti voči kybernetickým bezpečnostným incidentom a najmä efektívne riadenie celého životného cyklu identifikovaných kybernetických bezpečnostných incidentov. Všeobecnými cieľmi preto sú:

- V maximálnej možnej miere splnenie povinností vyplývajúcich zo všeobecne záväzných právnych predpisov pre oblasť kybernetickej a informačnej bezpečnosti,

- Zvýšenie úrovne kybernetickej a informačnej bezpečnosti na MinCRS SR v porovnaní s aktuálnym stavom,

- Zvýšenie efektívnosti ochrany informačných technológií v správe a prevádzke MinCRS SR,

- Zvýšenie odolnosti sietí a informačných systémov v správe a prevádzke MinCRS SR voči kybernetickým útokom.

Ciele projektu boli definované s ohľadom na potreby efektívneho fungovania KB a IB MinCRS SR a zároveň vychádzajú z príslušných častí Národnej koncepcie informatizácie verejnej správy a Národnej koncepcie kybernetickej bezpečnosti (ďalej aj “NKKB”). Tieto dokumenty poskytujú strategický rámec a usmernenia pre rozvoj KB a IB vo verejnej správe. Na základe týchto koncepcií sú projektové ciele definované tak, aby podporili modernizáciu technických a programových prostriedkov MinCRS SR, zabezpečili odstránenie nesúladov z auditu KB, zohľadnili požiadavky vyhlásenej výzvy ale pomohli naplniť strategické ciele NKKB 4.1 Dôveryhodný štát pripravený na hrozby a 4.4 Kybernetická bezpečnosť ako základná súčasť verejnej správy.

| ID | Názov cieľa | Názov strategického cieľa | Spôsob realizácie strategického cieľa |

| 1. | Centralizované zabezpečenie a správa šifrovacích kľúčov | Centralizované zabezpečenie a správa šifrovacích kľúčov pre technické zabezpečenie dátovej suverenity a elimináciu neautorizovaného prístupu k údajom. | Pre dosiahnutie cieľa budú implementované nástroje na ochranu a distribúciu šifrovacích kľúčov pre technické zamedzenie neautorizovaného prístupu k údajom. |

| 2. | Identifikovanie a riadenie bezpečnostných incidentov a správa bezpečnostných hrozieb, udalostí a rizík | Implementácia centrálneho nástroja na zaznamenávanie činností sietí a informačných systémov a používateľov a identifikovanie bezpečnostných incidentov (SIEM), rozšírený o Monitoring a správa zraniteľností (vulnerability scanner), bezpečnostných hrozieb a riadenie rizík informačných a komunikačných systémov a technológií podľa ich kategorizácie. | Vyhodnocovanie a analýzy budú zabezpečené implementáciou nástroja SIEM. Implementácia nástroja na monitoring a správu zraniteľností (vulnerability scanner), bezpečnostných hrozieb a riadenie rizík informačných a komunikačných systémov a technológií podľa ich kategorizácie. |

| 3. | Overovanie prijatých opatrení kybernetickej bezpečnosti | Overovanie prijatých opatrení kybernetickej bezpečnosti realizáciou penetračných a phishingových testov pre zabezpečenie auditných a kontrolných činností | Overovanie prijatých opatrení kybernetickej bezpečnosti bude zabezpečené vykonávaním penetračných a phishingových testov. |

Tabuľka 4 Ciele projektu

3.5 Merateľné ukazovatele (KPI)

| ID | ID/Názov cieľa | Názov ukazovateľa (KPI) | Popis ukazovateľa | Merná jednotka | AS IS merateľné hodnoty (aktuálne) | TO BE Merateľné hodnoty (cieľové hodnoty) | Spôsob ich merania | Pozn. |

| 1. | PO095 / PSKPSOI12 | Verejné inštitúcie podporované v rozvoji kybernetických služieb, produktov a procesov | Počet verejných inštitúcií, ktoré sú podporované za účelom rozvoja a modernizácie kybernetických služieb, produktov, procesov a zvyšovania vedomostnej úrovne, napríklad v kontexte opatrení smerujúcich k elektronickej bezpečnosti verejnej správy. | Verejné inštitúcie | 0 | 1 | Vykonanie interného auditu kybernetickej bezpečnosti po implementácií technických opatrení na zistenie skutočnej úrovne prijatých bezpečnostných opatrení Čas plnenia: Fyzické ukončenie realizácie hlavných aktivít projektu | Výstup |

| 2. | PR017 / PSKPRCR11 | Verejné inštitúcie podporované v rozvoji kybernetických služieb, produktov a procesov | Počet používateľov v oblasti KB a IB | Počet | 0 | 5 | Vyhodnocovanie funkciami nástroja na analýzu logov a udalostí. Čas plnenia: V rámci udržateľnosti projektu | Výstup |

| 3 | 3 | NW security pre aplikácie | Služby súvisiace so zaistením bezpečnosti serverových aplikácií po NW úrovni | Počet | 0 | 1 | Natívnymi implementovanými nástrojmi WAF a DDoS Čas plnenia: V rámci udržateľnosti projektu | výstup |

| 4 | 4 | Zabezpečenie kryptografického materiálu | Zabezpečenie kľúčov vo FIPS140-3 lvl 3 zariadení kompatibilnom a rozšíritešnom o možnosti vládneho cloudu | počet | 0 | 4 | 2 zariadenia typu HSM a 2 zaridenia tymu KMS Čas plnenia: V rámci udržateľnosti projektu | výstup |

| 5 | 5 | SIEM a TI systém | Zber logov zo zariadení a aplikácií a iných XDR čiastkových nástrojov, vyhodnocovanie udalostí a možnož automatickej reakcie | počet | 0 | 1 | Existencia centralizovanej platformy napojenej na Risk Management, attack surface, Threat Intell a exposure management Čas plnenia: V rámci udržateľnosti projektu | Výstup |

| 6 | 6 | Incident respose | Kontrakt pre eskaláciu problémov v prípade núdze a zabezpečenie proti Ransomware | počet | 0 | 1 | Zabezpečenie eskalačného kontraktu pre riešenie pokročilých kybernetických hrozieb a audit prostredia Čas plnenia: V rámci udržateľnosti projektu | výstup |

Tabuľka 5 Merateľné ukazovatele

3.6 Špecifikácia potrieb koncového používateľa

Predmetom projektu nie je vývoj ani rozvoj informačných systémov verejnej správy (ISVS) či elektronických služieb s grafickým alebo iným používateľským rozhraním, ktoré by boli určené pre občanov, podnikateľov alebo koncových používateľov. MinCRS SR má povinnosť ako správca informačného systému verejnej správy zabezpečiť kybernetickú a informačnú bezpečnosť. Pre koncových používateľov je dôležité, aby boli poskytované služby bezpečné a dostupné.

Projekt sa zameriava na implementáciu technickej a bezpečnostnej infraštruktúry, bez zásahu do biznisovej a aplikačnej časti informačných systémov. Zároveň projekt počíta s obstaraním krabicových počítačových programov vrátane príslušných licencií, ktoré už disponujú „štandardizovaným grafickým rozhraním“ zhotoviteľa, ktoré budú využívať poverení zamestnanci MinCRS SR. Z uvedených dôvodov nie je potrebné definovať nové požiadavky pre koncových používateľov.

Je však potrebné uviesť, že z pohľadu špecifikácie potrieb koncového používateľa, v tomto prípade je primárnym koncovým používateľom administrátor IT, manažér KB, sekundárne zamestnanci MinCRS SR a terciárne FO/PO ako subjekty využívajúce poskytované služby ISVS, je elementárnou potrebou zabezpečiť minimalizovanie výpadkov prevádzky ISVS z dôvodu kybernetických útokov.

3.7 Riziká a závislosti

Zoznam rizík a závislostí je špecifikovaný v samostatnej prílohe I-02 Zoznam rizík a závislostí, ktorá je neoddeliteľnou súčasťou tohto projektového zámeru. Zoznam rizík a závislostí bude počas aktualizovaný počas celej realizačnej etapy projektu.

3.8 Stanovenie alternatív v biznisovej vrstve architektúry

V rámci biznisovej vrstvy architektúry sme analyzovali tri varianty riešenia súčasného stavu. Na základe rozsahu problému identifikovaného v projektovom zámere boli navrhnuté tri alternatívne prístupy. Ako najefektívnejšia bola zvolená Alternatíva č. 2, ktorá komplexne pokrýva všetky procesy a požiadavky zainteresovaných strán (stakeholderov) a poskytuje ucelené riešenie celej problematiky. Nižšie sa nachádzajú alternatívy, ktoré reflektujú hlavné ciele a motiváciu pre realizáciu projektu v zmysle jednotlivých aspektov uvedených v rámci motivácie. Vo všeobecnosti sú pre všetky vrstvy možné nasledovné všeobecné alternatívy:

- Alternatíva 1: Ponechanie aktuálneho stavu,

- Alternatíva 2: Implementácia navrhovaných opatrení,

- Alternatíva 3: Implementácia čiastkových opatrení pomocou vlastných možností a OpenSource riešení.

3.8.1 Alternatíva 1 – Ponechanie súčasného stavu

Táto alternatíva zahŕňa zachovanie aktuálneho stavu kybernetickej a informačnej bezpečnosti MinCRS SR bez prijatia ďalších opatrení. Súčasný stav odráža existujúce bezpečnostné mechanizmy a infraštruktúru a ich rozsah nezodpovedá komplexnému požadovanému rozsahu, ktorý vyplýva zo zákona č. 69/2018 Z. z. a zákona č. 95/2019 Z. z. o informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov v znení neskorších predpisov (ďalej len “zákon č. 95/2019 Z. z. “).

Dôsledky zachovania súčasného stavu:

- Ponechanie existujúceho stavu by znamenalo naďalej neplnenie zákonných povinností a nesúlad s povinnosťami vyplývajúcimi najmä zo zákona č. 69/2018 Z. z a zákona č. 95/2019 Z. z.

- Nedostatočná odolnosť voči kybernetickým útokom. Súčasné opatrenia by naďalej nezabezpečovali dostatočnú ochranu pred narastajúcimi hrozbami a sofistikovanými kybernetickými útokmi. To zvyšuje riziko narušenia informačných systémov a potenciálnych strát údajov, ekonomických alebo materiálnych škôd, prípadne poškodenie dobrého mena.

- Zraniteľná infraštruktúra, ohrozenie údajov a prevádzky. Súčasné bezpečnostné opatrenia sú nedostatočné, čo môže viesť k ďalším problémom pri správe a prevádzke IT.

- Zvyšujúce sa náklady v budúcnosti. Ignorovanie súčasného nedostatočného pokrytia bezpečnostnými opatreniami môže viesť k závažnejším kybernetickým bezpečnostným incidentom, ktorých riešenie bude nákladnejšie a časovo náročnejšie.

Výhody:

- Nulové počiatočné investície

Nevyžadujú sa žiadne nové finančné výdavky na implementáciu technických opatrení alebo nástrojov.

Nevýhody:

- Zvýšené riziko kybernetických bezpečnostných incidentov s vážnymi dopadmi na plynulosť prevádzky IT dostupnosť sietí a informačných systémov .

- Nesplnenie zákonných povinností, čo môže viesť k sankciám.

- Negatívny vplyv na reputáciu MinCRS SR v prípade vzniku a medializácie kybernetického bezpečnostného incidentu alebo úniku dát.

3.8.2 Alternatíva 2 – Implementácia navrhovaných technických opatrení

Táto alternatíva predstavuje systémové a komplexné riešenie zamerané na implementáciu moderných technických opatrení, ktoré zvýšia úroveň kybernetickej a informačnej bezpečnosti MinCRS SR. Ide o riešenie, ktoré zahŕňa zavedenie pokročilých technológií, ako je systém na riadenie a evidenciu prístupov, inventarizáciu, ochranu a kontrolu zariadení, ochranu údajov pred neautorizovaným prístupom, odcudzením a zneužitím, SIEM (Security Information and Event Management) pre identifikovanie a analyzovanie bezpečnostných udalostí, vulnerability scanner na detekciu zraniteľností na všetkých prvkoch infraštruktúry, ochranu záloh pred neautorizovanou obnovou a iných ochranných technológií.

Zmena stavu dôsledkom implementácie navrhovaných technických opatrení:

- Zvýšenie súladu s požiadavkami na kybernetickú a informačnú bezpečnosť. Implementáciou tejto alternatívy dôjde k splneniu významnej časti povinností vyplývajúcich zo zákona č. 69/2018 Z. z. a zákona č. 95/2019 Z. z., čím sa odstránia nesúlady zistené najmä auditom kybernetickej bezpečnosti.

- Zvýšená odolnosť proti kybernetickým útokom. Systémové opatrenia a technológie zvyšujú celkovú odolnosť voči rôznym kybernetickým hrozbám, či už ide o malvér, phishingové útoky alebo iné formy kybernetických útokov.

- Zvýšená bezpečnosť dát a infraštruktúry. Identifikácia a hodnotenie zraniteľností, modernizovaná bezpečnosť pri prevádzke informačných systémov a sietí s funkciami jednotnej ochrany pred hrozbami a ďalšie bezpečnostné mechanizmy zabezpečia ochranu údajov.

Výhody:

- Zvýšenie bezpečnosti infraštruktúry. Komplexné technické riešenie prinesie vysokú úroveň ochrany.

- Prevencia pred kybernetickými bezpečnostnými incidentmi. Efektívne riadenie a monitorovanie bezpečnostných hrozieb a kybernetických bezpečnostných incidentov v reálnom čase pre odhalenie útokov zvonku aj zvnútra.

- Dlhodobé úspory. Investícia do komplexného riešenia znižuje budúce náklady spojené s riešením potenciálnych kybernetických bezpečnostných incidentov alebo sankcií za nesplnenie zákonných požiadaviek.

Nevýhody:

- Vyššie počiatočné investície. Táto alternatíva si vyžaduje značné finančné na implementáciu nových technických riešení.

3.8.3 Alternatíva 3 – Implementácia čiastkových opatrení pomocou vlastných možností a OpenSource riešení

Táto alternatíva predpokladá implementáciu iba čiastkových technických opatrení s využitím dostupných riešení typu OpenSource a vlastných technických kapacít MinCRS SR. Riešenie by sa zameriavalo len na kritické oblasti a nešlo by o komplexný systémový prístup. Technické opatrenia by boli implementované postupne, s využitím existujúcich možností a kapacít. Doba implementácie by bola príliš dlhá.

Dôsledky implementácie čiastkových opatrení pomocou vlastných možností a OpenSource riešení:

- Čiastočné zlepšenie kybernetickej bezpečnosti. Aj keď dôjde k zlepšeniu zabezpečenia infraštruktúry, toto riešenie nebude pokrývať všetky oblasti. Môže preto vzniknúť nerovnomerná ochrana v rôznych častiach IT MinCRS SR.

- Nedostatočné odstránenie nesúladov z auditu kybernetickej bezpečnosti. Táto alternatíva by v krátkej dobe nezabezpečila zvýšenú zhodu so zákonnými povinnosťami, čím by zostali niektoré povinnosti aj naďalej nesplnené. Naďalej pretrváva riziko udelenia sankcií.

- Obmedzené zlepšenie odolnosti proti kybernetickým útokom. Postupné a čiastkové riešenia by nezaručili úplnú ochranu, najmä v prípade vysoko sofistikovaných kybernetických útokov.

Výhody:

- Nižšie náklady na implementáciu. Využitie OpenSource riešení a vlastných kapacít znamená nižšie počiatočné investície avšak OpenSourse si rovnako bude vyžadovať náklady spojené s poskytovaním podpory a interné kapacity ľudských zdrojov na jeho udržiavanie a upravovanie na potreby MinCRS SR a nové bezpečnostné hrozby, ktoré sa dynamicky menia.

Nevýhody:

- Nízka efektivita v dlhodobom horizonte. Čiastočné riešenia nemusia zabezpečiť dostatočnú ochranu IT a je vyšší predpoklad vzniku kybernetického bezpečnostného incidentu, čo môže viesť k vyšším nákladom na riešenie kybernetických bezpečnostných incidentov.

- Riziko neefektívnosti. OpenSource riešenia nemusia byť komplexné, dostatočne spoľahlivé alebo kompatibilné s ostatnými systémami, čo môže viesť k prevádzkovým problémom.

- Nesplnenie zákonných povinností. Nepokrytie všetkých požiadaviek znamená pretrvávajúce riziko udelenia sankcií.

- Dlhšia implementačná doba vzhľadom na absenciu interného personálu schopného integrovať riešenia od nuly bez zazmluvnenej podpory výrobcu

- Chýbajúce medzinárodné certifikácie o bezpečnosti nasadzovaného riešenia

3.9 Multikriteriálna analýza

Stakeholders pre multikriteriálnu analýzu:

Interní užívatelia: využívajúce prístup k interným aplikáciám. Systém musí chrániť komunikačnú vrstvu, zabezpečiť prístup k dátam iba povolenou cestou pre overenú identitu.

Administrátori: zabezpečujúci integritu dát a stablitu systémov. Dáta musia byť chránené pred administrátormi, ktorí sú zodpovední za riešenie a systémy, nemusia mať však prístup k citlivým údajom.

Externí užívatelia: ich dáta sú spracovávané. V rámci prístupu k dátam je potrebné zabezpečiť ich ochranu pred insider threats, ako aj pred neznámymi vektormi. V prípade odcudzenia dát potrebujeme zabezpečiť OOB šifrovanie (v prípade odcudzenia dát budú nečitateľné)

Ministerstvo ako celok: garantujúce kvalitu dát a dostupnosť služieb

Externí administrátori: dodávky expertných činností pre jednotlivé aplikačné celky. Administrátori nemusia mať prístup k čitateľným dátam, pri zmene externého dodávateľa nie nutná rotácia kľúčov a rešifrovanie celého prostredia.

Kontrolná jednotka CSIRT, NBÚ, eskalační experti: analýza a vyšetrovanie útokov na základe kvalitných metadát a logov z prostredia. Jednoduché hľadanie súvislostí a korelovanie záznamov z viacerých bezpečnostných nástrojov a aplikácií samotných.

3.10 Stanovenie alternatív v aplikačnej vrstve architektúry

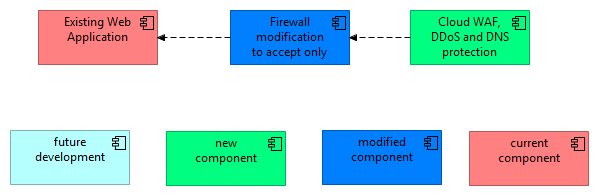

Aplikačná vrstva pozostáva z plánovaných 20 aplikácií, ktoré sú postupne nasadzované, ich primárne použitie je pre interné potreby a nie je plánované ich publikovať do internetu pre širokú verejnosť. Publikované aplikácie budú chránené pomocou WAF s DDoS ochranou. Vzhľadom na existenciu plnohodnotného NG firewall on-prem a aj v Azure Cloud sa neuvažuje s použitím ZTNA, aplikácie budú sprístupnené pomocou už existujúcich VPN koncentrátorov. Integritu komunikácie jednotlivých microservices v rámci prostredí bude zabezpečovať NG firewall za použitia IPSec tunelov.

Externé systémy nie sú pripojené k interným aplikáciám, nie je to však vylúčené v blízkej budúcnosti. Bezpečnostný systém ako celok navrhujeme tak, aby bolo možné tieto prepojenia realizovať aj medzi komponentami Cloud infraštruktúry, zabezpečenie je plánované na úrovni WAF s inšpekciou spojenia.

Alternatívy zabezpečenia v aplikačnej vrstve:

Alternatíva 1: ponechanie existujúceho riešenia

Alternatíva je v rozpore so zákonom 69/2018 a jeho doplňujúcimi usmerneniami. V existujúcom stave nie je ministerstvo schopné zabezpečiť bezpečnosť dát naprieč systémami, odhaliť potenciálne riziko, predchádzať riziku na viacerých vrstvách (sieť), efektívne povoľovať prístup k aplikáciám a dátam pre užívateľov za perimetrom siete (filtrovanie spravovaných zariadení od nespravovaných), ako aj neschopnosť poskytnúť dostatočné dáta pre fornezné vyšetrovanie.

Alternatíva 2: Implementácia čiastkových opatrení pomocou vlastných možností a OpenSource riešení

Táto alternatíva predpokladá implementáciu iba čiastkových technických opatrení s využitím dostupných riešení typu OpenSource a vlastných technických kapacít MinCRS SR. Riešenie by sa zameriavalo len na kritické oblasti a nešlo by o komplexný systémový prístup. Technické opatrenia by boli implementované postupne, s využitím existujúcich možností a kapacít. Doba implementácie by bola príliš dlhá.

Dôsledky implementácie čiastkových opatrení pomocou vlastných možností a OpenSource riešení:

- Čiastočné zlepšenie kybernetickej bezpečnosti. Aj keď dôjde k zlepšeniu zabezpečenia infraštruktúry, toto riešenie nebude pokrývať všetky oblasti. Môže preto vzniknúť nerovnomerná ochrana v rôznych častiach IT MinCRS SR.

- Nedostatočné odstránenie nesúladov z auditu kybernetickej bezpečnosti. Táto alternatíva by v krátkej dobe nezabezpečila zvýšenú zhodu so zákonnými povinnosťami, čím by zostali niektoré povinnosti aj naďalej nesplnené. Naďalej pretrváva riziko udelenia sankcií.

- Obmedzené zlepšenie odolnosti proti kybernetickým útokom. Postupné a čiastkové riešenia by nezaručili úplnú ochranu, najmä v prípade vysoko sofistikovaných kybernetických útokov.

Výhody:

- Nižšie náklady na implementáciu. Využitie OpenSource riešení a vlastných kapacít znamená nižšie počiatočné investície avšak OpenSourse si rovnako bude vyžadovať náklady spojené s poskytovaním podpory a interné kapacity ľudských zdrojov na jeho udržiavanie a upravovanie na potreby MinCRS SR a nové bezpečnostné hrozby, ktoré sa dynamicky menia.

Nevýhody:

- Nízka efektivita v dlhodobom horizonte. Čiastočné riešenia nemusia zabezpečiť dostatočnú ochranu IT a je vyšší predpoklad vzniku kybernetického bezpečnostného incidentu, čo môže viesť k vyšším nákladom na riešenie kybernetických bezpečnostných incidentov.

- Riziko neefektívnosti. OpenSource riešenia nemusia byť komplexné, dostatočne spoľahlivé alebo kompatibilné s ostatnými systémami, čo môže viesť k prevádzkovým problémom.

- Nesplnenie zákonných povinností. Nepokrytie všetkých požiadaviek znamená pretrvávajúce riziko udelenia sankcií.

- Chýbajúca zábezpeka výrobcu, že dané riešenie bude inovované súbežne s vývojom nových hrozieb

- Potreba udržovať expertné pozície pre vývoj riešení

Alternatíva 3: Implementácia navrhovaných technických opatrení

Táto alternatíva predstavuje systémové a komplexné riešenie zamerané na implementáciu moderných technických opatrení, ktoré zvýšia úroveň kybernetickej a informačnej bezpečnosti MinCRS SR. Ide o riešenie, ktoré zahŕňa zavedenie pokročilých technológií, ako je systém na riadenie a evidenciu prístupov, inventarizáciu, ochranu a kontrolu zariadení, ochranu údajov pred neautorizovaným prístupom, odcudzením a zneužitím, SIEM (Security Information and Event Management) pre identifikovanie a analyzovanie bezpečnostných udalostí, vulnerability scanner na detekciu zraniteľností na všetkých prvkoch infraštruktúry, ochranu záloh pred neautorizovanou obnovou a iných ochranných technológií.

Zmena stavu dôsledkom implementácie navrhovaných technických opatrení:

- Zvýšenie súladu s požiadavkami na kybernetickú a informačnú bezpečnosť. Implementáciou tejto alternatívy dôjde k splneniu významnej časti povinností vyplývajúcich zo zákona č. 69/2018 Z. z. a zákona č. 95/2019 Z. z., čím sa odstránia nesúlady zistené najmä auditom kybernetickej bezpečnosti.

- Zvýšená odolnosť proti kybernetickým útokom. Systémové opatrenia a technológie zvyšujú celkovú odolnosť voči rôznym kybernetickým hrozbám, či už ide o malvér, phishingové útoky alebo iné formy kybernetických útokov.

- Zvýšená bezpečnosť dát a infraštruktúry. Identifikácia a hodnotenie zraniteľností, modernizovaná bezpečnosť pri prevádzke informačných systémov a sietí s funkciami jednotnej ochrany pred hrozbami a ďalšie bezpečnostné mechanizmy zabezpečia ochranu údajov.

Výhody:

- Zvýšenie bezpečnosti infraštruktúry. Komplexné technické riešenie prinesie vysokú úroveň ochrany.

- Prevencia pred kybernetickými bezpečnostnými incidentmi. Efektívne riadenie a monitorovanie bezpečnostných hrozieb a kybernetických bezpečnostných incidentov v reálnom čase pre odhalenie útokov zvonku aj zvnútra.

- Dlhodobé úspory. Investícia do komplexného riešenia znižuje budúce náklady spojené s riešením potenciálnych kybernetických bezpečnostných incidentov alebo sankcií za nesplnenie zákonných požiadaviek.

- Ručenie za funkčnosť riečenia a jeho aktualizácia a adaptácia na nové hrozby 3ťou stranou

- Nie je nutné mať vysoko kvalifikovaných expertov pre rozvoj a údržbu riešenia. Takýto experti nie sú ekonomicky udržateľní v rámci využiteľnosti na vnútorné potreby.

Nevýhody:

- Vyššie počiatočné investície. Táto alternatíva si vyžaduje finančné zdroje na implementáciu nových technických riešení.

- Kompletné zavedenie systémov môže trvať určitý čas, počas ktorého je potrebné zabezpečiť priebežnú ochranu.

3.11 Stanovenie alternatív v technologickej vrstve architektúry

Pripojenie celej sieťovej infraštruktúry je prostredníctvom verejného internetu, v súčasnej dobe monitorované prostredníctvom NG FW služieb a dodatočne chránené prostredníctvom S2S VPN. Jediná ochrana prepoju medzi komponentami a sieťami je pomocou TLS spojení. LAN sieť v centrálnej lokalite je chránená NG FW s implementovanou mikrosegmentáciou pre hosting serverových služieb v interných priestoroch. FW spolu s Microsoft Networking zabezpečuje centralizovaným spôsobom IPAM, DNS, DHCP, 802.1x. Fyzická bezpečnosť portov a prestupových pravidiel je centralizovaná prostredníctvom Network Access Control komponentu.

4. POŽADOVANÉ VÝSTUPY (PRODUKT PROJEKTU)

- Projektové výstupy v zmysle vyhlášky 401/2023 o riadení projektov

- Kryptografia: nástroje na ochranu a distribúciu šifrovacích kľúčov pre technické zamedzenie neautorizovanému prístupu k dátam

- SIEM a TI: nástroj pre centrálnu evidenciu logov z informačných systémov a následné vyhodnocovanie podozrivých alebo potenciálne nebezpečných aktivít, platforma pre sumarizáciu a zhodnotenie Attack Surface, Risk Management, Exposure Management, obohatenie informácií z externého ako aj interného prostredia prostredníctvom Vulnerability management, Cloud Posture a nástrojov pre kontinuálne testovanie bezpečnosti webových aplikácií ako aj monitoring externého prostredia prostredníctvom Threat Intelligence a Platformy pre IoC management

- Incident response, remediation a audit služba s proaktívnou ochranou proti Ransomware nezávislou od AV riešenia

- Web Aplikačný Firewal s DDoS ochranou webových aplikácií

- Bezpečnostný projekt pre zmapovanie prostredia, zavedenie procesov a politík podľa Zákona 69/2018 (Kybernetická bezpečnosť, 95/2019 (IT verejnej správy), 18/2018 (GDPR), Školiace materiály pre MKB, riadenie kontinuity (BCP, BIA, DRP), vulenrability a incident management a pridružené procesy podľa ITIL/ITSM, klasifikácia informácií, bezpečnosť koncových prvkov, a služby bezpečnostného architekta počas implementácie projektu

5. NÁHĽAD ARCHITEKTÚRY

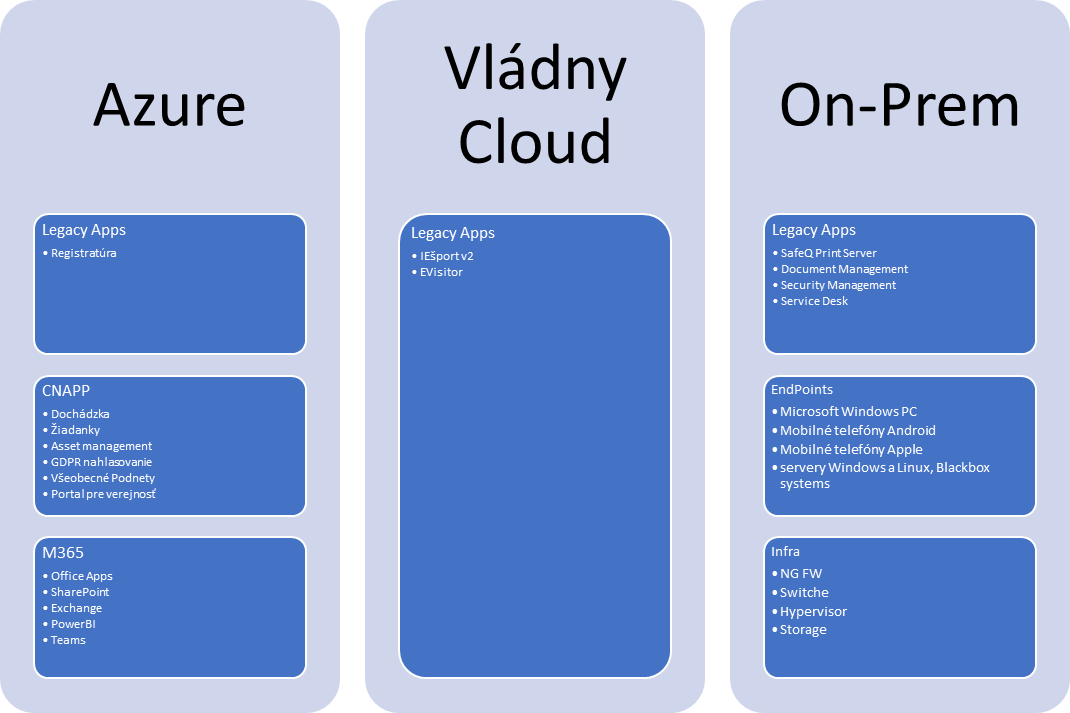

Existujúce prostredie je umiestnené vo verejnom cloude, vládnom cloude a vo vlastných priestoroch (1 lokácia). Dominantná platforma z pohľadu počtu aplikácií, jednoduchosti a efektívnosti rozvoja je zvolená Microsoft Azure a Microsoft 365, pričom väčšina aplikácií je založená na princípe Cloud Native Appliactions & Microservices. Systém ISŠport je naviazaný na externé vstupy z CSRU a GP, preto je umiestnená v prostredí vládneho cloud, a prepojená prostredníctvom GOVNET siete. Celý tento aplikačný celok je izolovaný od ostatných aplikácií alebo verejného internetu. Internú izoláciu zabezpečuje perimetrický a segmentový NG Firewall, ktorý má site-to-site VPN do Azure prostredia cez NG Firewall v Azure prostredí od rovnakého výrobcu ako v on-prem.

Technologická architektúra sa oproti súčasnému stavu nemení a bude prevádzkovaná v rovnakom technologickom prostredí. Technologická vrstva budúceho stavu vychádza zo súčasného stavu a bude podporená novými nasadenými bezpečnostnými nástrojmi prevádzkovanými na viacerých technológiách. To znamená, že existujúci stav postavený na princípe dostupnosti prostredníctvom verejného internetu bude zachovaný a chceme implementovať bezpečnostné nástroje pre efektívne obmedzenie komunikácie. Takto zachovaná decentralizácia z pohľadu hostingu služieb a pripojení je efektívna pre jednoduché sťahovanie funkčných celkov a dáva možnosti optimalizácie nákladov, ako postupné navyšovanie výkonu podľa aktuálnych potrieb v čase.

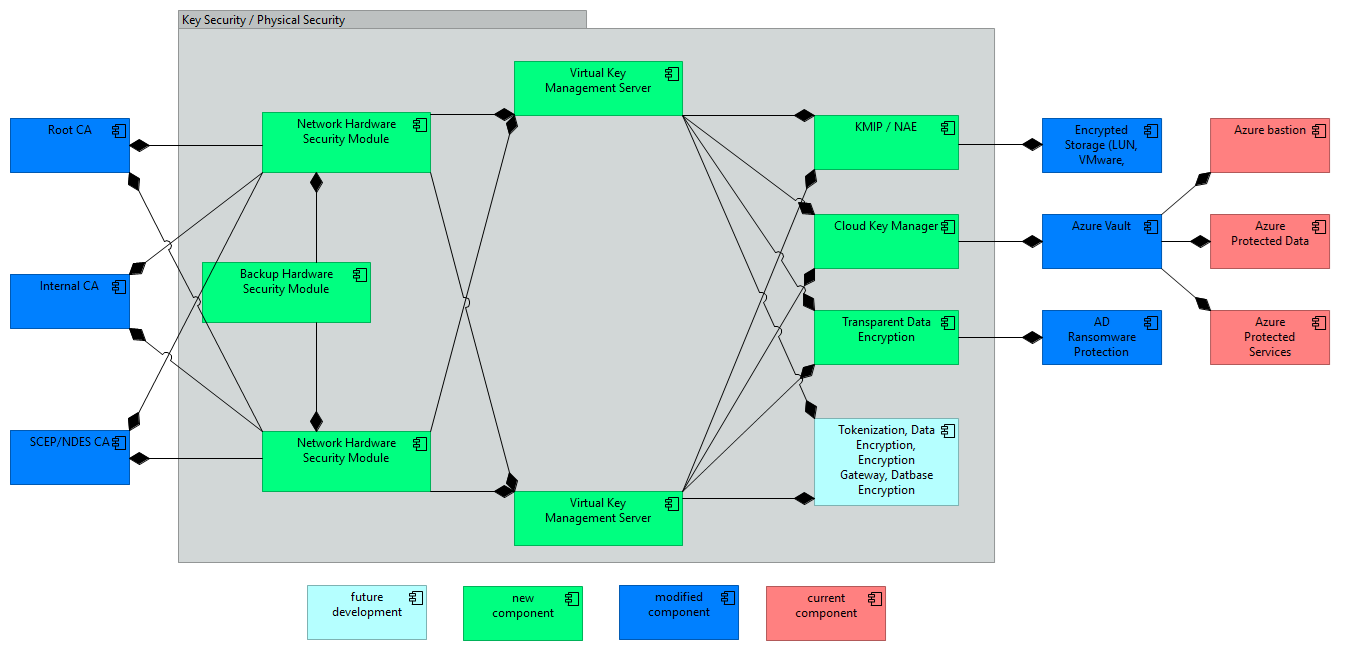

Šifrovanie, zabezpečenie a management šifrovacích kľúčov

WAF a DDOS ochrana

Identifikácia a management hrozieb a útokov

Zhodnotenie existujúceho stavu bezpečnostnej architektúry a návrh požadovaného rozšírenia:

| Existujúce riešenie Microsoft 365 E5 | Požadované rozšírenie: | Poznámka | Legislatívna úprava |

| Microsoft Entra ID P2 (IAM + MFA) | Plne vyhovujúce požiadavkám na centrálnu evidenciu účtov a zariadení. Microsoft Entra P2 + MFA je natívne využiteľné pre SAML a OpenID overovanie pre web aplikácie s tzv. Modern Authentication, pričom rozšírenie o Microsoft NPS server umožňuje použitie RADIUS protokolu pre legacy aplikácie (napr. VPN) | ZoKB 69/2018, § 20 ods. 3 písm, c. ZoKB 69/2018, § 20 ods. 3 písm, h. Dora ch.12, 13, 17 NIS2 A: 5,10 | |

| Microsoft Defender for Endpoint | Antivírus dostupný pre Windows, Linux, Android, iOS. Podporovaná je aj aplikačná izolácia pomocou work profile s absenciou NGFW služieb na klientskej strane. Tieto nedostatky sú dostatočne riešené prostredníctvom NG FW doplneného URLF a IPS (napríklad fileless útoky). | ZoKB 69/2018, § 20 ods. 3 písm, f. Dora ch.14 NIS2 A: 5, 15 | |

| Microsoft Defender XDR | SIEM a SOAR riešenie | Existujúce riešenie je viazané iba na služby M365 bez dodatočnej možnosti integrácie 3rd party nástrojov pre audit a rozšírenú automatizáciu externých vendorov. Potrebné je rozšírenie pre automatické vyhodnocovanie hrozieb z Azure prostredia, koncových staníc, 3ťo stranových komponentov a aplikácií s možnosťou automatických reakcií a doplňovania informácí z tretích strán. | ZoKB 69/2018, § 20 ods. 3 písm, e. ZoKB 69/2018, § 20 ods. 3 písm, j. NIS2 A: 5, 6 |

| Microsoft Defender for Identity | Plne vyhovujúce riešenie | ZoKB 69/2018, § 20 ods. 3 písm, e. Dora ch.4 NIS2 A: 5,10 | |

| Microsoft Defender for Cloud Apps | Existujúce riešenie má viditeľnosť pre SaaS riešenia v rámci M365 integrácie, nerieši externé prostredie Azure, legacy systémy, vládny cloud, integrácie na microservisy z 3tích strán. Tieto nedostatky sú riešené prostredníctvom 3rd party NG FW riešenia s plnou podporou dodtaočných služieb (IPS, antimalware, antibot, DNS protection, URL filtering, WAF) | ZoKB 69/2018, § 20 ods. 3 písm, f. ZoKB 69/2018, § 20 ods. 3 písm, e. Dora ch.13, 14, 15, 17 NIS2 A: 5,10, 15 | |

| Microsoft Defender for Office 365 | Dostatočná ochrana pre Email, MS-Teams, Sharepoint. DLP zabraňujúce úniku dát za pomoci sofistikovanejších metód nie je zatiaľ nutné integrovať vzhľadom na množstvo a klasifikáciu spracovaných dát. Citlivé dáta budú zaistené prostredníctvom KMS. | ZoKB 69/2018, § 20 ods. 3 písm, e. Dora ch.13 NIS 2 A: 5, 9 | |

| Information Protection and Governance | HSM, KMS | Ochrana je výhradne v rámci M365 prostredia, bez dodatočnej kryptografie. Pri rozšírení služieb o Azure Vault nie je zabezpečená dátová suverenita, pretože kľúče aj dáta sú spravované jedným subjektom. | ZoKB 69/2018, § 20 ods. 3 písm, i. ZoKB 69/2018, § 20 ods. 3 písm, l. Dora ch.11, 15, 16, 19 NIS 2 A 5, 10 |

| Microsoft Purview eDiscovery | čiastočne vyhovujúce riešenie, zamerané výhradne na prostredie M365. Viditeľnosť a smerovanie dát mimo prostredia M365 do externých systémov je zabezpečená prostredníctvom content filtering na úrovni NG FW. PurView eDiscovery je čiastočné riešenie pre komplexnejšie DLP, ktoré nie je nutné zatiaľ implementovať. | ZoKB 69/2018, § 20 ods. 3 písm, l. Dora ch.13, 15 NIS2 A: 15 | |

| Microsoft Purview Insider Risk Management | Riešenie nepokrýva Android klientov (cca 40% zariadení). Riešenie má výrazné kvalitatívne nedostatky, kde medzi hlavné patrí nefunkčnosť klienta v offline režime (teda nie je to aktívna ochrana na koncových zariadeniach), alebo ignorovanie kompresovaných dát v druhej úrovni. Samotné riešenie neefektívne vyhodnocuje potenciálne hrozby, umožňuje obmedzenie prístupu k dátam iba na úrovni conditional access namiesto napr. podmienej kryptografie. V rámci efektívneho zabezpečenia prístup k dátam bude limitovaný výhradne na Windows pracovné stanice prostredníctvom compliance check (InTune) | ZoKB 69/2018, § 20 ods. 3 písm, j. ZoKB 69/2018, § 20 ods. 3 písm, l. Dora ch.14, 15 NIS2 A 5, 9 | |

| Endpoint analytics proactive remediation | Nedostatočné riešenie pre interaktívny Incident Response. Riešenie je postavené výhradne na playblocks, ktoré rozširujeme o inteaktívne riešenie v rámci Incident response nástrojov | ZoKB 69/2018, § 20 ods. 3 písm, e. NIS2 A 5, 9 | |

| Windows Autopatch | Vulnerability management | Akceptované riešenie s vážnymi nedostatkami na detekciu a reportovanie existujúcich zraniteľností, obmedzená funkcionalita pre patch management výrobcov tretích strán, obmedzená multiplatformová podpora a bezagntský sken | ZoKB 69/2018, § 20 ods. 3 písm, e. |

| Windows Hello | Riešenie dostatočné,nevhodn0 bez PKI z hľadiska implementácie centralizácie správy kľúčov. Samotný Windows Hello for Business je natívne viazaný na FIDO2 alebo PKI, ktorá nie je súčasťou M365 E5. Vystavanie PKI nie je súčasťou tohto projektu, aj keď prostredie je pripravené na 802.1x, ktorú je možné naviazať na Azure CA zaistenú HSM/KMS a distribúciu cez SCEP prostredníctvom Intune. Samotný RADIUS na strane 802.1x overovania je na to prispôsobený v sekcii Port a Network security. | ZoKB 69/2018, § 20 ods. 3 písm, f. Dora ch.12, 13, 16, 17 NIS2 A: 5,10 | |

| DirectAccess | Riešenie supluje tradičný VPN koncentrátor bez pridanej hodnoty na čistotu spojenia (NG FW ochrany toku dát) Direct Access nie je použiteľný na prepoj microservisov v rámci SaaS aplikácií. Zabezpečujeme pomocou NG FW. | ZoKB 69/2018, § 20 ods. 3 písm, f. ZoKB 69/2018, § 20 ods. 3 písm, l. Dora ch.12, 14, 16, 17 NIS2 A: 5,10, 15 | |

| Mobile Device Management | Nevyhovujúce riešenie, ktoré však dopĺňajú dodatočné produkty v balíku (Intune + Defender) | ZoKB 69/2018, § 20 ods. 3 písm, e. NIS 2 A 5, 9 | |

| Microsoft Intune | Vyhovujúce riešenie | ZoKB 69/2018, § 20 ods. 3 písm, e. | |

| Microsoft Pureview Data Loss Prevention (for email and files) | Riešenie obmedzené iba na únik dát z prostredia M365. Pre DLP je nutné mať všetky vrstvy (SaaS, Cloud, Endpoint, Network) v jednom konsolidovanom prostredí s centrálnou identifikáciou hrozieb. Vzhľadom na dostupnosť content filtering na úrovni NG FW zatiaľ nepovažujeme za nutné doplniť sofistikované riešenie. | ZoKB 69/2018, § 20 ods. 3 písm, l. Dora ch.15, 18 NIS2 A5, 9 | |

| Credential Guard | Vyhovujúce riešenie | ||

| Device Guard | Vyhovujúce riešenie | ||

| Microsoft Security and Compliance Center | Exposure and Risk Management | Nevyhovujúce riešenie aplikovateľné iba pre M365 platformu a spravované zariadenia. V rámci centralizácie je nutné vykryť všetky legacy systémy v každom prostredí, ako aj 3rd party SaaS aplikácie a ich vzájomné prepojenia. V rámci služby je chýbajúca kontinuálna kontrola na potenciálne exploity pre jednotlivé zariadenia a aplikácie, ako aj centrálny audit využiteľnosti práv a prístupov, kompletne absentujúca je dokumentácia kritickej cesty pre potenciálne zraniteľnosti alebo zneužitia systémov. Z pohľadu nekompletnosti vstupov nie je možné efektívne vypracovávať analýzu funkčného dopadu. | ZoKB 69/2018, § 20 ods. 3 písm, b. ZoKB 69/2018, § 20 ods. 3 písm, d. ZoKB 69/2018, § 20 ods. 3 písm, k. Dora ch.2, 3, 4, 20 NIS2 A: 5,6,15 |

| Threat Intelligence | Spravodajské služby pre zisťovanie existujúcich únikov dát, účtov, napodobňovaniu VIP osôb, spoofingu domén, preverovanie externých dodávateľov, Platforma pre správu externých hrozieb, plánovaných útokov a prípadných remediačných služieb pre verejný internet, alebo TakeDown služieb, služby monitorovanie Deep a Dark webu. | ZoKB 69/2018, § 20 ods. 3 písm, d. ZoKB 69/2018, § 20 ods. 3 písm, k. Dora ch.5, 6, 10, 20 NIS2 A: 5, 15 | |

| DAST development | Kontinálne vyhodnocovanie a testovanie kódu web aplikácií z pohľadu bezpečnosti a doporučených best practicies na základe minimálne OWASP framework. | ZoKB 69/2018, § 20 ods. 3 písm, d Dora ch.3. NIS2 A: 5, 15 | |

| IoC management | Chýbajúca tvorba vlastných Indicator of Compromise feeds, alebo import existujúcich IoC z overených zdrojov. Preverovanie podozrivých indikátorov na základe existujúcich IoC tretích strán | ZoKB 69/2018, § 20 ods. 3 písm, d. Dora ch. 18 NIS2 A: 5, 15 | |

| Incident Response | V rámci podpory pre všetky služby je zahrnutý „BreakFix“, čiže obnovenie operačnej prevádzky služby. Je nutné mať zakontrahované služby externého doávateľa pre vykonanie nezávislého auditu a riešenie kritických incidentov, ktoré vyplývajú z korelovaných zozbieraných dát (napríklad insider threats, ransomware multivektor attack, spear phishing), ako aj obnova služieb samotného rezortu a poskytovanie hĺbkoých forenzných vyšerovaní pre kritické prípady ohrozenia prevdzky alebo jej výpadku. | ZoKB 69/2018, § 20 ods. 3 písm, j. ZoKB 69/2018, § 20 ods. 3 písm, k. Dora ch.10, 20 NIS2 A: 5, 6 |

Požadovaný stav:

- Kryptografické nástroje na ochranu a distribúciu šifrovacích kľúčov pre technické zamedzenie neautorizovanému prístupu k dátam

-

- je požadované zabezpečenie dátovej suverenity prostredníctvom on-prem HSM modulu, ktorý s nadstavbou pre KMS je schopný v Azure prostredí zabezpečiť BYOK do Azure Vault, pripadne HYOK v prostredí Azure blob encryption alebo M365 prostredníctvom Doble Key Encryption

- Key Management systém musí umožňovať centralizovanú správu kľúčov pre Legacy aplikácie, Transprent Encryption na úrovni filesystému s možnosťou Ransomware protection na základe identity užívateľa alebo servisu a procesu.

- Je nutná integrácia KMS servera na základe identity do SQL systémov ako aj CNAPP databáz a aplikácií pre kryptovanie štruktúrovaných dát

- KMS systém musí zabezpečovať tokenizáciu údajov minimálne prostredníctvom REAST API, vítaná je podpora C, .NET, Java SDK

- KMS server musí vedieť spravovať kľúče primárne pre Azure, sekundárne aj pre ďalšie nadnárodné cloud prostredia (AWS, GoogleCloud, ...) pre využitie multicloud prostredia do budúcna. Požadovaná je funkcionalita poskytovania kľúčov aj do vládneho cloud prostredia

- Nuntý je integrovaný systém v KMS pre rotáciou a versioning kľúčov, pričom dáta musia byť rešifrované bez obmedzenia dostupnosti, nikdy sa nemôžu nachádzať v systéme v nezakryptovanom stave.

- SIEM a Threat Intelligence nástroj pre centrálnu evidenciu logov z informačných systémov a následné vyhodnocovanie podozrivých alebo potenciálne nebezpečných aktivít

- Nástroj pre centrálnu archiváciu logov z IT systémov, ktorý logy normalizuje pre účely efektívneho vyhľadávania a dodatočnej korelácie údajov

- Pravidlá pre detekciu korelačných pravidiel podľa MITRE ATTACK vektorov musí byť aktualizované pravidelne výrobcom s možnosťou doplnenia vlastných pravidiel a detekčných metód, a to aj na základe deviácie metrík.

- Integrácia s M365 auditnými logmi, Azure logmi

- Súčasťou produktu musí byť nástroj pre inšpekciu NW traffic

- Súčasťou produktu musí byť nástroj pre inšpekciu aktivít na serveroch a pracovných staniciach (Linux, Windows)

- Integrácia na 3rd party security vendorov a natívne porozumenie ich logom.

- Súčasťou musí produktu musí byť neobmedzená SOAR platforma s verejným market place pre doplňovanie integrácií na 3ťostranové bezpečnostné produkty

- Samotný nástroj musí umožňovať natívne komplexné DFIR analýzy minimálne za týždeň pred vznikom incidentu. Incidenty musia byt pre identitu alebo zariadenie zobrazene v časovej osi, kde musia byť viditeľné aj prislúchajúce SOAR akcie (remediačné, alebo automatické doplnenie dát)

- platforma pre sumarizáciu a zhodnotenie Attack Surface,

- platforma pre centrálnu evidenciu Risk Management,

- platforma pre evidenciu a tracking Exposure Management,

- platforma pre obohatenie informácií z externého ako aj interného prostredia prostredníctvom Vulnerability management,

- platforma pre kontrolu Cloud Posture, Nástroj v prípade identifikovania hrozieb musí robiť kategorizáciu hrozieb ako aj musí byť schopný vykresliť prípadnú attack path

- platforma pre kontinuálne testovanie bezpečnosti webových aplikácií

- platfroma pre monitoring externého prostredia prostredníctvom Threat Intelligence a Platformy pre IoC management

- Nástroj pre správu zraniteľností s detailnou možnosťou reportovania trendov a nájdených detailov. Nástroj musí mať agenta pre efektívny sken, musí vykonávať bez sken bez agenta, musí umožniť kaskádovanie skenovacieho engine do jednotlivých prostredí alebo segmentov siete

- Nástroj pre compliance management s preddefinovanými politikami minimálne podľa všeobecných CIS noriem

- Nástroj pre CIAM evidenciu práv, prístupov a ich auditovanie s aktívnym upozorňovaním na nepoužívané účty, prípadne účty zo zmenou príznakov v čase (v náväznosti na atribúty Microsoft Entra účtov).

- Nástroj na preverovanie bezpečnosti dodávateľského reťazca, integráciu známych bezpečnostných hrozieb a charakteristík do interných bezpečnostných nástrojov, zisťovanie a odhaľovanie potenciálnych plánovaných útokov, zisťovanie a dokazovanie zneužitia mena a prípadných únikov dát

- V nadväznosti na identifikáciu rizík požadujeme nasadenie nástroja s prístupom k nezávislým 3ťostranovým IoC a ich prevzatie do interných bezpečnostných technológií, Nástroj musí mať integrovaný portál pre evidenciu externých rizík a ich vyšetrovanie, musí prehľadávať deep web a dark web na prítomnosť citlivých informácií na základe kľúčových slov, musí generovať reporty pre ohodnocovanie rizík 3tej strany (jednorazové a pravidelné preverovanie externých dodávateľov)

- Nástroj pre identifikáciu pokusov o zneužitie značky, VIP osôb alebo interných aplikácií a web portálov

- incident response, remediation a audit služba

- služba nezávislého dodávateľa pre audit prostredia, procesov

- identifikácia komplexného vektora útoku

- núdzová náprava škôd a zaistenia obnovy prevádzky

- Red teaming a preverovanie pripravenosti na útoky a schopnosť interne odhaliť prebiehajúci útok

- Kontrola a odporúčanie pre plány kritických situácii pre zastavenie prebiehajúcich útokov, zvrátenia útokov, minimalizovanie škôd

- Identifikácia insider threads z logov

- rozšírená ochrana proti ransomware, nezávislá od AV riešenia, s možnosťou zberu artefaktov pre DFIR vyšetrovanie a interaktívny incident response.

- Bezpečnostný projekt pre zmapovanie prostredia, zavedenie procesov a politík

- Školiace materiály pre MKB a technikov,

- riadenie kontinuity (BCP, BIA, DRP),

- management zraniteľností a incident management a pridružené procesy podľa ITIL/ITSM,

- klasifikácia informácií,

- bezpečnosť koncových prvkov,

- služby bezpečnostného architekta počas implementácie projektu

5.1 Prehľad e-Government komponentov

Súčasťou projekt nie je budovanie žiadneho e-Governmentového komponentu.

6. LEGISLATÍVA

Projekt nevyžaduje úpravy všeobecne záväzných právnych predpisov na dosiahnutie stanovených cieľov a dodanie výstupov. V tejto časti sú uvedené všeobecne záväzné právne predpisy týkajúce sa informačných technológií vo verejnej správe, pričom zoznam nezahŕňa usmernenia a technické normy. Projekt sa bude riadiť aktuálne platnými právnymi predpismi, nariadeniami a ďalšími relevantnými právnymi normami.

- Zákon č. 69/2018 Z. z. o kybernetickej bezpečnosti a o zmene a doplnení niektorých zákonov v znení neskorších predpisov,

- Zákon č. 95/2019 Z. z. o informačných technológiách vo verejnej správe a o zmene a doplnení niektorých zákonov v znení neskorších predpisov,

- Vyhláška Ministerstva investícií, regionálneho rozvoja a informatizácie Slovenskej republiky č. 401/2023 Z. z. Z. z. o riadení projektov a zmenových požiadaviek v prevádzke informačných technológií verejnej správy,

- Vyhláška Národného bezpečnostného úradu č. 362/2018 Z. z. ktorou sa ustanovuje obsah bezpečnostných opatrení, obsah a štruktúra bezpečnostnej dokumentácie a rozsah všeobecných bezpečnostných opatrení,

- Vyhláška Úradu podpredsedu vlády Slovenskej republiky pre investície a informatizáciu č. 179/2020 Z. z. ktorou sa ustanovuje spôsob kategorizácie a obsah bezpečnostných opatrení informačných technológií verejnej správy,

- SMERNICA EURÓPSKEHO PARLAMENTU A RADY (EÚ) 2022/2555 zo 14. decembra 2022 o opatreniach na zabezpečenie vysokej spoločnej úrovne kybernetickej bezpečnosti v Únii, ktorou sa mení nariadenie (EÚ) č. 910/2014 a smernica (EÚ) 2018/1972 a zrušuje smernica (EÚ) 2016/1148 (NIS 2)

- Zákon č. 18/2018 Z. z. o ochrane osobných údajov v znení neskorších predpisov

7. ROZPOČET A PRÍNOSY

Rozpočet a vypočítané prínosy sú súčasťou samostatného dokumentu M-05 Analýza nákladov a prínosov (CBA - Cost Benefit Analysis) v predpísanej štruktúrovanej forme a v zmysle metodického pokynu k vypracovaniu CBA pre projekty nad 1milión EUR. Tento dokument je vyhotovený v tabuľkovom formáte a obsahuje podrobné prepočty nákladov a očakávaných prínosov projektu.

Z analýzy nákladov a prínosov (CBA) vyplýva tzv. High-level sumarizácia rozpočtu projektu, ktorá poskytuje prehľad o celkových predpokladaných výdavkoch a očakávaných prínosoch.

| Hrubý domáci produkt SR 2023 | HDP na Slovensku za rok 2023 v bežných cenách. Zdroj štatistický úrad: http://datacube.statistics.sk/#!/view/sk/VBD_INTERN/nu0002qs/v_nu0002qs_00_00_00_sk | EUR | 122 156 200 000 € |

| Priemerné ročné ekonomické škody kybernetických útokov v EÚ | Ekonomické škody kybernetických útokov predstavujú 1% z HDP (priemerná hodnota). Zdroj: https://www.mcafee.com/blogs/other-blogs/executive-perspectives/the-hidden-costs-of-cybercrime-on-government/ | % | 1,00% |

| Priemerný rast ekonomických škôd ročne | https://www.weforum.org/agenda/2024/01/cybersecurity-cybercrime-system-safety/ | % | 50,00% |

| Priemerný rast ekonomických škôd ročne GPSR | Vzhľadom na vyššie uvedené budeme pre MCRAS rátať výšky rastu ekonomickej škody len do výšky rastu štátneho rozpočtu pre MCRAS. Priemerný rast štátneho rozpočtu pre MCRAS je 5%. | % | 6,00% |

| Štátny rozpočet 2023 | Zdroj: https://www.cenastatu.sk/km-sr-vm/2023/ | EUR | 35 040 600 000 € |

| Štátny rozpočet MCRAS 2024 | Zdroj: https://www.cenastatu.sk/km-sr-vm/2023/ | EUR | 240 000 000 € |

| Priemerné ročné ekonomické škody kybernetických útokov MCRAS | Hodnota prepočítaná pomerom štátneho rozpočtu MCRAS k celkovém HDP | EUR | 2 400 000 € |

| Podiel škôd, ktorým projekt zabráni pri možných incidentoch | Prínos projektu v TOBE stave - expertný odhad (zabránenie škodám). Oblasti realizované projektom v oblasti zvýšenia bezpečnosti pokrývajú oblasti predovšetkým zabráneniu vzniku incidentu. | % | 50,00% |

| Náklady s DPH | 6,082,827 € | |

| IT - CAPEX | 2,656,247 € | |

| Aplikácie | 0 € | |

| SW | 2,579,987 € | |

| HW | 76,260 € | |

| IT - OPEX | 3,320,308 € | |

| Aplikácie | 0 € | |

| SW | 3,224,983 € | |

| HW | 95,325 € | |

| Riadenie projektu | 106,272 € | |

| Výstupné náklady | 0 € | |

| Prínosy | 14,616,954 € | |

| Finančné prínosy | 0 € | |

| Administratívne poplatky | 0 € | |

| Ostatné daňové a nedaňové príjmy | 0 € | |

| Ekonomické prínosy | 14,616,954 € | |

| Občania (€) | 0 € | |

| Úradníci (€) | 0 € | |

| Úradníci (FTE) | 0 € | |

| Kvalitatívne prínosy | 14,616,954 € |

Návratnosť projektu v treťom roku od dokončenia realizácie.

Kvalitatívne prínosy sú vyjadrené ako zníženie rizika možnej škody.

Interpretácia výsledkov:

Ekonomická a finančná efektívnosť projektu je v analýze prínosov nákladov projektu hodnotená kvantitatívne pomocou nasledujúcich ukazovateľov:

- Pomer prínosov a nákladov (BCR): 2,21

- Ekonomická vnútorná výnosová miera vyjadrená v % (EIRR): 71,9 %

- Ekonomická čistá súčasná hodnota vyjadrená v eurách (ENPV): 7,769,236

Pre účely financovania z prostriedkov EU vyjadruje Analýza nákladov a prínosov BC/CBA aj nasledovné ukazovatele:

- Finančná vnútorná výnosová miera v % (FIRR): N/A

- Finančná čistá súčasná hodnota v eur (FNPV): - 4,423,734

8. HARMONOGRAM JEDNOTLIVÝCH FÁZ PROJEKTU a METÓDA JEHO RIADENIA

Projekt bude realizovaný pomocou vodopádového prístupu (Waterfall), vzhľadom na absenciu vývoja „diela na mieru“, ktoré by mohlo byť rozdelené do niekoľkých inkrementov s cieľom ich priebežného nasadenia do produkčnej prevádzky, implementácia predmetu predloženého projektu je naplánovaná v jednom ucelenom inkremente.

| ID | FÁZA/AKTIVITA | ZAČIATOK | KONIEC | POZNÁMKA |

| 1. | Prípravná fáza a Iniciačná fáza | 11/2024 | 03/2025 | |

| 2. | Realizačná fáza | 04/2025 | 11/2025 | |

| 2a | Analýza a Dizajn | 04/2025 | 05/2025 | |

| 2b | Nákup technických prostriedkov, programových prostriedkov a služieb | 05/2025 | 09/2025 | |

| 2c | Implementácia a testovanie | 06/2025 | 10/2025 | |

| 2d | Nasadenie a PIP | 07/2025 | 10/2025 | |

| 3. | Dokončovacia fáza | 10/2025 | 11/2025 | |

| 4. | Podpora prevádzky (SLA) | 12/2025 | 12/2032 |

9.PROJEKTOVÝ TÍM

Zostavuje sa Riadiaci výbor (RV), v minimálnom zložení:

- Predseda RV –

- Biznis vlastník –

- Zástupca prevádzky –

- Projektový manažér objednávateľa (PM) –

Zostavuje sa Projektový tím objednávateľa:

- Kľúčový používateľ -

- IT architekt –

- IT analytik –

- Biznis vlastník –

- Manažér kvality –

- Manažér kybernetickej a informačnej bezpečnosti – MKIB

- Projektový manažér (pre účely realizácie) –

| ID | Meno a Priezvisko | Pozícia | Oddelenie | Rola v projekte |

| 1. | MinCRS SR | Kľúčový používateľ | ||

| MinCRS SR | IT architekt | |||

| 2. | MinCRS SR | IT analytik | ||

| 3. | MinCRS SR | Biznis vlastník | ||

| 4. | MinCRS SR | Manažér kvality | ||

| 5. | MinCRS SR | Manažér kybernetickej a informačnej bezpečnosti | ||

| 6. | MinCRS SR | Projektový manažér (pre účely realizácie) |

9.1 PRACOVNÉ NÁPLNE

| Projektová rola: | KĽUČOVÝ POUŽIVATEĽ |

| Stručný popis: |

|

| Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

| Projektová rola: | IT ARCHITEKT |

| Stručný popis: |

|

| Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

| Projektová rola: | IT ANALYTIK |

| Stručný popis: |

|

| Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

| Projektová rola: | BIZNIS VLASTNÍK |

| Stručný popis: |

|

| Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

| Projektová rola: | MANAŽÉR KVALITY |

| Stručný popis: |

|

| Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

| Projektová rola: | MANAŽER KYBERNETICKEJ BEZPEČNOSTI (KIB) a IT BEZPEČNOSTI (ITB) |

| Stručný popis: |

PODMIENKY SPRÁVNEHO a EFEKTÍVNEHO VÝKONU ČINNOSTI role Manažér KIB a ITB:

|

| Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

| Projektová rola: | PROJEKTOVÝ MANAŽÉR |

| Stručný popis: |

|

| Detailný popis rozsahu zodpovednosti, povinností a kompetencií | Zodpovedný za:

|

10.ODKAZY

Doplniť odkazy na už existujúce produkty v maximálnej miere – vyhnúť sa duplikovaným informáciám.

11.PRÍLOHY

- M-05 - Analýza nákladov a prínosov

- I-02 - Zoznam rizík a závislostí